認證裝置是指通過Connectivity Standards Alliance (Alliance) Matter認證程序的裝置。

在委派程序中,認證裝置需要證明自身。 換句話說,必須證明產品確實如其所稱,且為正品。因此,所有 Matter 裝置都具備憑證,包括認證金鑰組和相關聯的憑證鏈結。裝置認證憑證 (DAC) 是這個鏈結的一部分。當委任裝置向委任者提供 DAC 時,委任者會驗證以下事項:

- 由認證製造商製造。

- 這是正版裝置。

- 通過 Matter 項法規遵循測試。

在開發階段,製造商可以測試裝置,不必完成完整的認證程序。請明確告知測試人員,裝置正在測試中,尚未通過認證並推出。製造商進入生產階段後,供應商的生態系統應強制執行所有認證要求。

驗證作業會使用公用金鑰基礎架構 (PKI),並採用根憑證授權單位和中繼憑證,與 SSL/TLS 廣泛採用的伺服器驗證憑證類似。這項程序稱為裝置認證憑證鏈結。

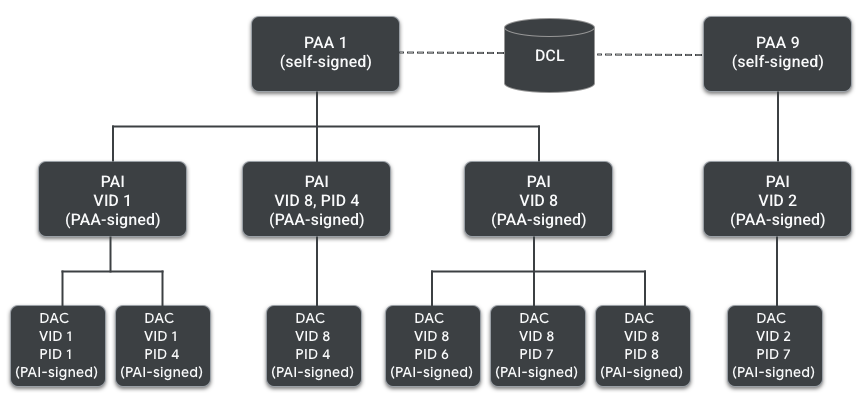

裝置認證 PKI

DAC 是 X.509 v3 憑證。ITU-T 於 1988 年發布了 X.509 的第一個版本。Matter 使用的公用金鑰基礎架構憑證和憑證撤銷清單 (CRL) 的 X.509 v3,是由 RFC5280 所指定。其中包含:

- 公開金鑰

- 核發機構

- 主旨

- 憑證序號

- 效期,到期日可能不確定

- 簽名

供應商 ID 和產品 ID 是 DAC 主體中 MatterDACName 的屬性。

DAC 是裝置專屬的,且與產品內的專屬認證金鑰組相關聯。由與裝置製造商相關聯的 CA 核發。

DAC 的簽章會根據產品認證中繼憑證 (PAI) 進行驗證,這項憑證同樣由 PAA 核發。不過,供應商可以選擇為每個產品 (特定 PID)、產品群組或所有產品建立一個 PAI。

在信任鏈的根層級,產品驗證授權單位 (PAA) 憑證授權單位 (CA) 公開金鑰會驗證 PAI 的簽章。請注意,Matter信任儲存庫是聯邦式,而委員會信任的 PAA 憑證集會維護在中央信任資料庫 (分散式法規遵循分類帳) 中。如要在信任的集合中輸入 PAA,必須符合 Alliance 管理的憑證政策。

PAI 也是 X.509 v3 憑證,內含:

- 公開金鑰

- 核發機構

- 主旨

- 憑證序號

- 效期,到期日可能不確定

- 簽名

供應商 ID 和產品 ID (選用) 是 DAC 主體中的 MatterDACName 屬性。

最後,PAA 是鏈結中的根憑證,且為自行簽署。包括:

- 簽名

- 公開金鑰

- 核發機構

- 主旨

- 憑證序號

- 有效性

其他認證文件和訊息

認證程序包含多份文件和訊息。以下簡要說明這些項目及其組成。下圖有助於瞭解階層結構。

| 文件 | 說明 |

|---|---|

| 認證聲明 (CD) <0x0 | CD 可讓 Matter 裝置證明其符合 Matter 通訊協定。每當「認證程序」Matter完成時,Alliance就會為裝置類型建立 CD,因此供應商可能會將其納入韌體。CD 包含下列資訊:

|

| 韌體資訊 (選填) <0x0 | 「韌體資訊」包含 CD 版本號碼,以及韌體中一或多個元件的摘要,例如 OS、檔案系統、開機載入程式。摘要可以是軟體元件的雜湊值,也可以是軟體元件簽署資訊清單的雜湊值。 供應商也可以選擇只在韌體資訊中加入元件的「雜湊雜湊值」,而非個別雜湊值的陣列。 韌體資訊是驗證程序中的選用元素,適用於擁有可處理驗證金鑰配對的安全啟動環境的供應商。 |

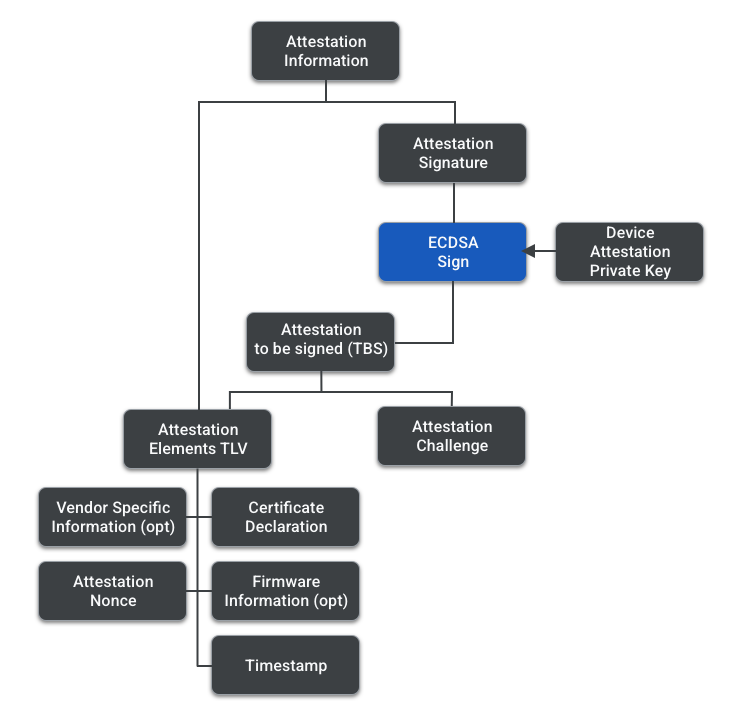

| 認證資訊 | 委員傳送給委員的訊息。驗證資訊結合了包含驗證元素的 TLV 和驗證簽章。 |

| 認證元素 | 這是包含下列內容的 TLV:

|

| 認證挑戰 <0 | 在 Passcode Authenticated Session Establishment (PASE)/Certificate Authenticated Session Establishment (CASE) 工作階段建立期間衍生,用於進一步保護程序安全,並避免重送簽章。來自工作階段、工作階段或續傳工作階段。CASECASEPASE |

| 認證 TBS (待簽署) | 包含認證元素和認證問題的訊息。 |

| 確認聲明簽名 | 認證 TBS 的簽章,使用裝置認證私密金鑰簽署。 |

認證程序

Commissioner 負責認證 Commissionee。這個檔案會執行下列步驟:

- Commissioner 會產生隨機的 32 位元組認證 Nonce。在密碼編譯術語中,隨機數 (nonce,即只使用一次的數字) 是在密碼編譯程序中產生的隨機數字,且只能使用一次。

- 專員將隨機數傳送至 DUT,並要求認證資訊。

- DUT 會產生認證資訊,並使用認證私密金鑰簽署。

- 管理員會從裝置復原 DAC 和 PAI 憑證,並從其Matter信任存放區查閱 PAA 憑證。

- 專員會驗證認證資訊。驗證條件如下:

- 必須驗證 DAC 憑證鏈結,包括對 PAI 和 PAA 進行撤銷檢查。

- DAC 上的 VID 與 PAI 上的 VID 相符。

- 認證簽章有效。

- 裝置認證元素中的隨機數與調試員提供的隨機數相符。

- 使用其中一個Alliance的知名認證聲明簽署金鑰,即可驗證認證聲明簽章。

- 韌體資訊 (如有且 Commissioner 支援) 符合 Distributed Compliance Ledger 中的項目。

- 裝置基本資訊叢集、認證聲明和 DAC 之間也會進行額外的 VID/PID 驗證。