การผสานรวม Cloud-to-cloud ทุกรายการต้องมีกลไกสำหรับ การตรวจสอบสิทธิ์ผู้ใช้

การตรวจสอบสิทธิ์ช่วยให้คุณลิงก์บัญชี Google ของผู้ใช้ กับบัญชีผู้ใช้ในระบบการตรวจสอบสิทธิ์ได้ ซึ่งจะช่วยให้คุณระบุผู้ใช้ได้เมื่อ การดำเนินการตามคำสั่งได้รับเจตนาของสมาร์ทโฮม สมาร์ทโฮมของ Google รองรับเฉพาะ OAuth ที่มี ขั้นตอนการใช้รหัสการให้สิทธิ์

หน้านี้อธิบายวิธีกำหนดค่าเซิร์ฟเวอร์ OAuth 2.0 เพื่อให้ทำงานร่วมกับCloud-to-cloudการผสานรวมได้

การลิงก์บัญชี Google กับ OAuth

ในขั้นตอนรหัสการให้สิทธิ์ คุณต้องมีปลายทาง 2 รายการ ได้แก่

ปลายทางการให้สิทธิ์ซึ่งแสดง UI การลงชื่อเข้าใช้ต่อผู้ใช้ที่ยังไม่ได้ลงชื่อเข้าใช้ นอกจากนี้ ปลายทางการให้สิทธิ์ยังสร้าง รหัสการให้สิทธิ์แบบมีอายุสั้นเพื่อบันทึกความยินยอมของผู้ใช้ในการเข้าถึงที่ขอ

ปลายทางการแลกเปลี่ยนโทเค็น ซึ่งรับผิดชอบการแลกเปลี่ยน 2 ประเภท ได้แก่

- แลกรหัสการให้สิทธิ์กับโทเค็นการรีเฟรชที่ใช้ได้นานและโทเค็นเพื่อการเข้าถึงที่ใช้ได้ในระยะสั้น การแลกเปลี่ยนนี้จะเกิดขึ้นเมื่อผู้ใช้ ผ่านโฟลว์การลิงก์บัญชี

- แลกเปลี่ยนโทเค็นการรีเฟรชที่ใช้ได้นานเป็นโทเค็นเพื่อการเข้าถึงที่ใช้ได้ในระยะสั้น การแลกเปลี่ยนนี้จะเกิดขึ้นเมื่อ Google ต้องการโทเค็นเพื่อการเข้าถึงใหม่เนื่องจากโทเค็นเดิมหมดอายุแล้ว

หลักเกณฑ์การออกแบบ

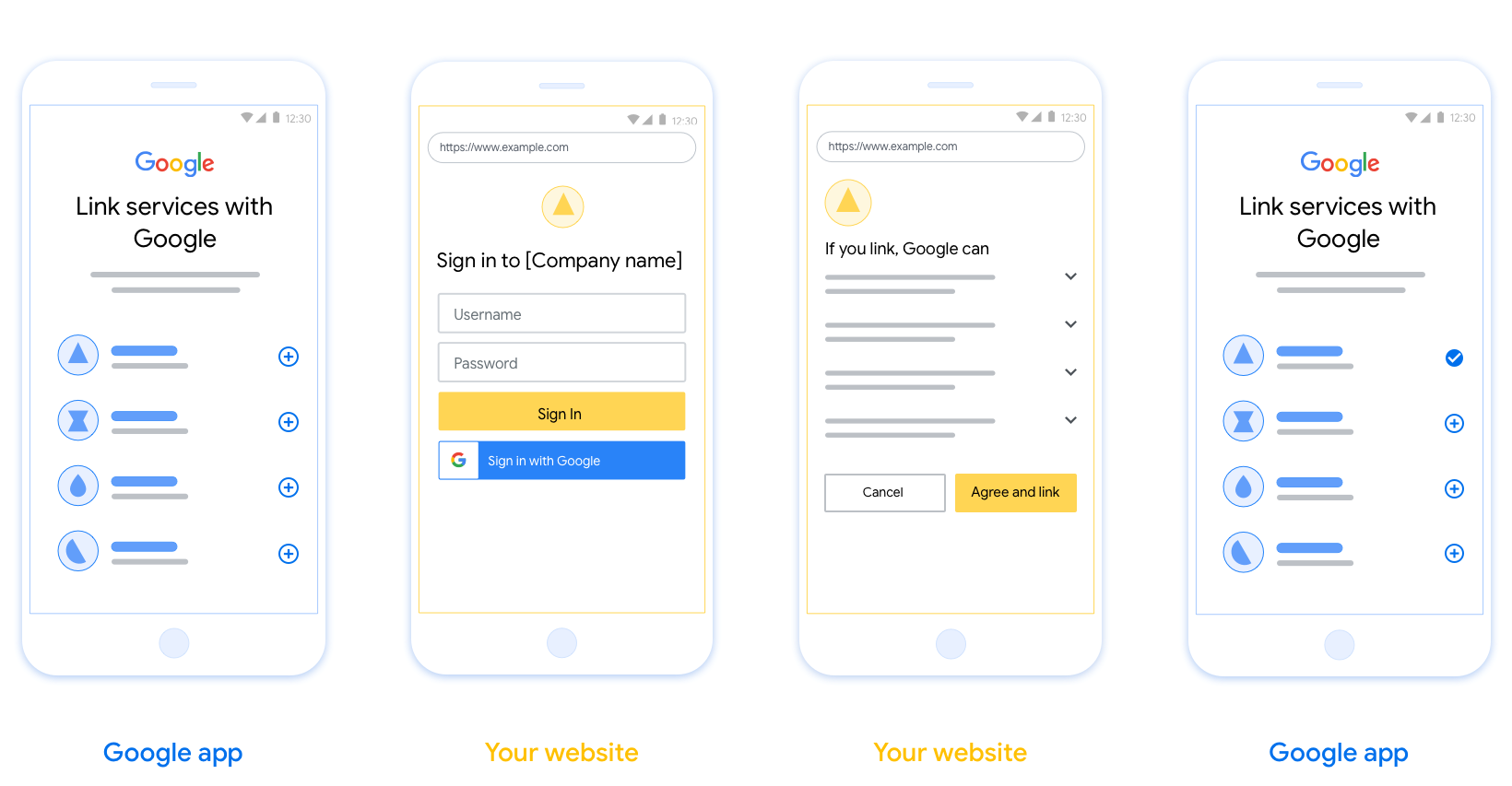

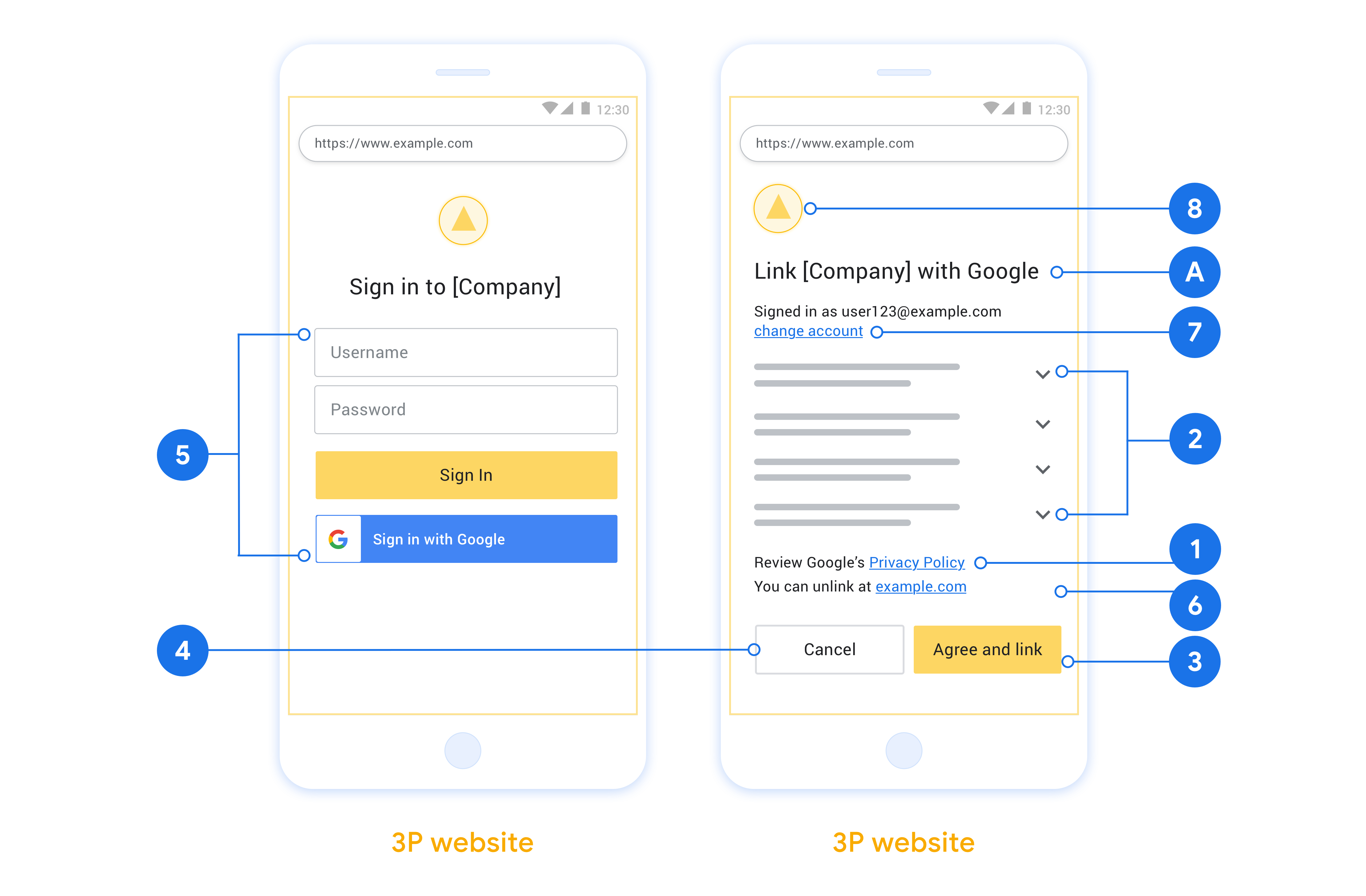

ส่วนนี้อธิบายข้อกำหนดและคำแนะนำด้านการออกแบบสำหรับ หน้าจอผู้ใช้ที่คุณโฮสต์สำหรับขั้นตอนการลิงก์ OAuth หลังจากที่แอปของ Google เรียกใช้แล้ว แพลตฟอร์มจะแสดงหน้าลงชื่อเข้าใช้ Google และหน้าจอความยินยอมในการลิงก์บัญชีต่อผู้ใช้ ระบบจะนำผู้ใช้กลับไปที่แอปของ Google หลังจากที่ผู้ใช้ให้ความยินยอม ในการลิงก์บัญชี

ข้อกำหนด

- คุณต้องแจ้งว่าบัญชีของผู้ใช้จะลิงก์กับ Google ไม่ใช่ผลิตภัณฑ์ของ Google ที่เฉพาะเจาะจง เช่น Google Home หรือ Google Assistant

- คุณต้องมีข้อความให้สิทธิ์ Google เช่น "การลงชื่อเข้าใช้ หมายความว่าคุณให้สิทธิ์ Google ในการควบคุมอุปกรณ์" ดูส่วน การให้สิทธิ์ควบคุม อุปกรณ์ Google ในนโยบายสำหรับนักพัฒนาแอป Google Home

- คุณต้องเปิดหน้าการลิงก์ OAuth บนเว็บและตรวจสอบว่าผู้ใช้มีวิธีที่ชัดเจนในการลงชื่อเข้าใช้บัญชี Google เช่น ช่องสำหรับชื่อผู้ใช้และรหัสผ่าน อย่าใช้วิธีการลงชื่อเข้าใช้ด้วย Google (GSI) ที่ ช่วยให้ผู้ใช้ลิงก์ได้โดยไม่ต้องไปที่หน้าการลิงก์ Web OAuth ซึ่งเป็นการละเมิดนโยบายของ Google

- คุณต้องระบุรายการต่อไปนี้อย่างน้อย 1 รายการในหน้าการลิงก์ OAuth

เพื่อระบุการผสานรวมที่ผู้ใช้ลิงก์ด้วย

- โลโก้บริษัท

- ชื่อบริษัท

- ชื่อการผสานรวม

- ไอคอนแอป

คำแนะนำ

เราขอแนะนำให้คุณทำดังนี้

แสดงนโยบายความเป็นส่วนตัวของ Google ระบุลิงก์ไปยังนโยบายความเป็นส่วนตัวของ Google ในหน้าจอขอความยินยอม

ข้อมูลที่จะแชร์ ใช้ภาษาที่ชัดเจนและกระชับเพื่อบอกผู้ใช้ว่า Google ต้องการข้อมูลใดของผู้ใช้และเพราะเหตุใด

คำกระตุ้นการตัดสินใจที่ชัดเจน ระบุคํากระตุ้นให้ดําเนินการที่ชัดเจนในหน้าจอความยินยอม เช่น "ยอมรับและลิงก์" เนื่องจากผู้ใช้ต้องเข้าใจว่าตนเองต้องแชร์ข้อมูลใดกับ Google เพื่อลิงก์บัญชี

ความสามารถในการยกเลิก จัดให้ผู้ใช้มีตัวเลือกในการย้อนกลับหรือยกเลิก หากเลือกที่จะไม่ลิงก์

กระบวนการลงชื่อเข้าใช้ที่ชัดเจน ตรวจสอบว่าผู้ใช้มีวิธีที่ชัดเจน ในการลงชื่อเข้าใช้บัญชี Google เช่น ช่องสำหรับ ชื่อผู้ใช้และรหัสผ่าน หรือ ลงชื่อเข้าใช้ด้วย Google

ความสามารถในการยกเลิกการลิงก์ มีกลไกให้ผู้ใช้ยกเลิกการลิงก์ เช่น URL ไปยังการตั้งค่าบัญชีในแพลตฟอร์มของคุณ หรือคุณจะใส่ลิงก์ไปยังบัญชี Google ที่ผู้ใช้ สามารถจัดการบัญชีที่ลิงก์ได้ก็ได้

ความสามารถในการเปลี่ยนบัญชีผู้ใช้ แนะนำวิธีให้ผู้ใช้เปลี่ยนบัญชี ซึ่งจะเป็นประโยชน์อย่างยิ่งหากผู้ใช้มีแนวโน้มที่จะมี หลายบัญชี

- หากผู้ใช้ต้องปิดหน้าจอคำยินยอมเพื่อสลับบัญชี ให้ส่งข้อผิดพลาดที่กู้คืนได้ไปยัง Google เพื่อให้ผู้ใช้ลงชื่อเข้าใช้บัญชีที่ต้องการด้วยการลิงก์ OAuth ได้

ใส่โลโก้ของคุณ แสดงโลโก้บริษัทในหน้าจอคำยินยอม ใช้หลักเกณฑ์ด้านสไตล์เพื่อวางโลโก้ หากต้องการแสดงโลโก้ของ Google ด้วย โปรดดูโลโก้และเครื่องหมายการค้า

ขั้นตอนรหัสการให้สิทธิ์

การติดตั้งใช้งานเซิร์ฟเวอร์ OAuth 2.0 ของโฟลว์รหัสการให้สิทธิ์ประกอบด้วย ปลายทาง 2 รายการ ซึ่งบริการของคุณจะพร้อมใช้งานผ่าน HTTPS ปลายทางแรก คือปลายทางการให้สิทธิ์ ซึ่งมีหน้าที่ค้นหาหรือขอ ความยินยอมจากผู้ใช้สำหรับการเข้าถึงข้อมูล ปลายทางการให้สิทธิ์จะแสดง UI การลงชื่อเข้าใช้ต่อผู้ใช้ที่ยังไม่ได้ลงชื่อเข้าใช้ และบันทึกความยินยอมในการเข้าถึงที่ขอ ส่วนปลายทางที่ 2 คือปลายทางการแลกเปลี่ยนโทเค็น ซึ่งใช้เพื่อรับสตริงที่เข้ารหัสที่เรียกว่าโทเค็น ซึ่งให้สิทธิ์ผู้ใช้ในการเข้าถึงบริการของคุณ

เมื่อแอปพลิเคชันของ Google ต้องเรียกใช้ API ของบริการใดบริการหนึ่ง Google จะใช้ ปลายทางเหล่านี้ร่วมกันเพื่อขอสิทธิ์จากผู้ใช้ในการเรียกใช้ API เหล่านี้ ในนามของผู้ใช้

เซสชันโฟลว์ของรหัสการให้สิทธิ์ OAuth 2.0 ที่ Google เริ่มต้นจะมีโฟลว์ดังนี้

- Google จะเปิดปลายทางการให้สิทธิ์ในเบราว์เซอร์ของผู้ใช้ หากโฟลว์ เริ่มต้นในอุปกรณ์ที่ใช้เสียงเท่านั้นสำหรับ Action Google จะโอน การดำเนินการไปยังโทรศัพท์

- ผู้ใช้จะลงชื่อเข้าใช้ (หากยังไม่ได้ลงชื่อเข้าใช้) และให้สิทธิ์ Google ในการ เข้าถึงข้อมูลด้วย API ของคุณ หากยังไม่ได้ให้สิทธิ์

- บริการของคุณจะสร้างรหัสการให้สิทธิ์และส่งกลับไปยัง Google โดยให้เปลี่ยนเส้นทางเบราว์เซอร์ของผู้ใช้กลับไปที่ Google พร้อมแนบรหัสการให้สิทธิ์ไปกับคำขอ

- Google จะส่งรหัสการให้สิทธิ์ไปยังปลายทางการแลกเปลี่ยนโทเค็นของคุณ ซึ่งจะ ยืนยันความถูกต้องของรหัสและแสดงโทเค็นเพื่อการเข้าถึงและ โทเค็นการรีเฟรช โทเค็นเพื่อการเข้าถึงเป็นโทเค็นที่มีอายุสั้นซึ่งบริการของคุณ ยอมรับเป็นข้อมูลเข้าสู่ระบบเพื่อเข้าถึง API โทเค็นการรีเฟรชเป็นโทเค็นที่ใช้ได้นาน ซึ่ง Google จัดเก็บและใช้เพื่อขอโทเค็นเพื่อการเข้าถึงใหม่ได้เมื่อโทเค็นหมดอายุ

- หลังจากที่ผู้ใช้ทําตามขั้นตอนการลิงก์บัญชีเสร็จแล้ว คําขอที่ส่งจาก Google ในครั้งต่อๆ ไปจะมีโทเค็นเพื่อเข้าถึง

จัดการคำขอการให้สิทธิ์

เมื่อคุณต้องลิงก์บัญชีโดยใช้ขั้นตอนรหัสการให้สิทธิ์ OAuth 2.0 Google จะส่งผู้ใช้ไปยังปลายทางการให้สิทธิ์ของคุณพร้อมคำขอที่มีพารามิเตอร์ต่อไปนี้

| พารามิเตอร์ของปลายทางการให้สิทธิ์ | |

|---|---|

client_id |

รหัสไคลเอ็นต์ที่คุณกำหนดให้กับ Google |

redirect_uri |

URL ที่คุณส่งการตอบกลับคำขอนี้ |

state |

ค่าการทำบัญชีที่จะส่งกลับไปยัง Google โดยไม่มีการเปลี่ยนแปลงใน URI การเปลี่ยนเส้นทาง |

scope |

ไม่บังคับ: ชุดสตริงขอบเขตที่คั่นด้วยช่องว่างซึ่งระบุ ข้อมูลที่ Google ขอรับการให้สิทธิ์ |

response_type |

ประเภทของค่าที่จะแสดงในการตอบกลับ สำหรับโฟลว์รหัสการให้สิทธิ์ OAuth 2.0

ประเภทการตอบกลับจะเป็น code เสมอ

|

ตัวอย่างเช่น หากปลายทางการให้สิทธิ์ของคุณพร้อมใช้งานที่

https://myservice.example.com/auth คำขออาจมีลักษณะดังนี้

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&scope=REQUESTED_SCOPES&response_type=code

หากต้องการให้ปลายทางการให้สิทธิ์จัดการคำขอลงชื่อเข้าใช้ ให้ทำตามขั้นตอนต่อไปนี้

- ตรวจสอบว่า

client_idตรงกับรหัสไคลเอ็นต์ที่คุณกำหนดให้กับ Google และredirect_uriตรงกับ URL เปลี่ยนเส้นทางที่ Google ระบุสำหรับบริการของคุณ การตรวจสอบเหล่านี้มีความสำคัญในการป้องกันไม่ให้มีการให้สิทธิ์เข้าถึงแก่แอปไคลเอ็นต์ที่ไม่ต้องการหรือกำหนดค่าไม่ถูกต้อง หากคุณรองรับขั้นตอน OAuth 2.0 หลายขั้นตอน ให้ยืนยันด้วยว่าresponse_typeเป็นcode - ตรวจสอบว่าผู้ใช้ลงชื่อเข้าใช้บริการของคุณหรือไม่ หากผู้ใช้ไม่ได้ลงชื่อเข้าใช้ ให้ดำเนินการขั้นตอนการลงชื่อเข้าใช้หรือลงชื่อสมัครใช้ของบริการให้เสร็จสมบูรณ์

- สร้างรหัสการให้สิทธิ์เพื่อให้ Google ใช้เข้าถึง API ของคุณ รหัสการให้สิทธิ์อาจเป็นค่าสตริงใดก็ได้ แต่ต้องแสดงถึงผู้ใช้ ไคลเอ็นต์ที่โทเค็นใช้ และเวลาหมดอายุของรหัสอย่างไม่ซ้ำกัน และต้องคาดเดาไม่ได้ โดยปกติแล้ว คุณจะออกรหัสการให้สิทธิ์ ซึ่งจะหมดอายุหลังจากผ่านไปประมาณ 10 นาที

- ยืนยันว่า URL ที่ระบุโดยพารามิเตอร์

redirect_uriมีรูปแบบดังนี้https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- เปลี่ยนเส้นทางเบราว์เซอร์ของผู้ใช้ไปยัง URL ที่ระบุโดยพารามิเตอร์

redirect_uriใส่รหัสการให้สิทธิ์ที่คุณเพิ่งสร้างและค่าสถานะเดิมที่ไม่ได้แก้ไขเมื่อคุณเปลี่ยนเส้นทางโดยการต่อท้ายพารามิเตอร์codeและstateตัวอย่าง URL ที่ได้มีดังนี้https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID?code=AUTHORIZATION_CODE&state=STATE_STRING

จัดการคำขอแลกเปลี่ยนโทเค็น

ปลายทางการแลกเปลี่ยนโทเค็นของบริการมีหน้าที่รับผิดชอบในการแลกเปลี่ยนโทเค็น 2 ประเภท ดังนี้

- แลกรหัสการให้สิทธิ์เป็นโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรช

- แลกเปลี่ยนโทเค็นการรีเฟรชเป็นโทเค็นเพื่อการเข้าถึง

คำขอแลกเปลี่ยนโทเค็นมีพารามิเตอร์ต่อไปนี้

| พารามิเตอร์ของปลายทางการแลกเปลี่ยนโทเค็น | |

|---|---|

client_id |

สตริงที่ระบุแหล่งที่มาของคำขอเป็น Google สตริงนี้ต้อง ลงทะเบียนภายในระบบเป็นตัวระบุที่ไม่ซ้ำกันของ Google |

client_secret |

สตริงลับที่คุณลงทะเบียนกับ Google สําหรับบริการของคุณ |

grant_type |

ประเภทของโทเค็นที่จะแลกเปลี่ยน ซึ่งอาจเป็นอย่างใดอย่างหนึ่งต่อไปนี้

authorization_code หรือ refresh_token |

code |

เมื่อ grant_type=authorization_code พารามิเตอร์นี้คือรหัสที่ Google ได้รับจากปลายทางการลงชื่อเข้าใช้หรือการแลกเปลี่ยนโทเค็น |

redirect_uri |

เมื่อ grant_type=authorization_code พารามิเตอร์นี้คือ

URL ที่ใช้ในคำขอการให้สิทธิ์เริ่มต้น |

refresh_token |

เมื่อ grant_type=refresh_token พารามิเตอร์นี้คือ

โทเค็นการรีเฟรชที่ Google ได้รับจากปลายทางการแลกเปลี่ยนโทเค็นของคุณ |

กำหนดค่าวิธีที่ Google ส่งข้อมูลเข้าสู่ระบบไปยังเซิร์ฟเวอร์ของคุณ

เซิร์ฟเวอร์การให้สิทธิ์จะคาดหวังที่จะได้รับข้อมูลเข้าสู่ระบบของไคลเอ็นต์ในเนื้อหาคำขอหรือในส่วนหัวของคำขอ ทั้งนี้ขึ้นอยู่กับการติดตั้งใช้งาน

โดยค่าเริ่มต้น Google จะส่งข้อมูลเข้าสู่ระบบในเนื้อหาคำขอ หากเซิร์ฟเวอร์การให้สิทธิ์กำหนดให้ข้อมูลเข้าสู่ระบบของไคลเอ็นต์อยู่ในส่วนหัวของคำขอ คุณต้องกำหนดค่าCloud-to-cloudการผสานรวมCloud-to-cloudตามนั้น

จากรายการโปรเจ็กต์ ให้คลิกเปิดข้างโปรเจ็กต์ที่ต้องการ ทำงานด้วย

เลือกพัฒนาในส่วนคลาวด์ต่อคลาวด์

คลิก Open ข้างการผสานรวม

เลื่อนลงไปที่ส่วนสิทธิ์ (ไม่บังคับ) แล้วเลือก ช่องทําเครื่องหมายให้ Google ส่งรหัสไคลเอ็นต์และข้อมูลลับผ่านส่วนหัวการตรวจสอบสิทธิ์ขั้นพื้นฐานของ HTTP

คลิกบันทึกเพื่อบันทึกการเปลี่ยนแปลง

แลกรหัสการให้สิทธิ์เป็นโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรช

หลังจากที่ผู้ใช้ลงชื่อเข้าใช้และปลายทางการให้สิทธิ์ของคุณส่งรหัสการให้สิทธิ์ที่มีอายุชั่วคราว ไปยัง Google แล้ว Google จะส่งคำขอไปยังปลายทางการแลกเปลี่ยนโทเค็น เพื่อแลกรหัสการให้สิทธิ์เป็นโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรช

สำหรับคำขอเหล่านี้ ค่าของ grant_type คือ authorization_code และค่าของ code คือค่าของรหัสการให้สิทธิ์ที่คุณให้แก่ Google ก่อนหน้านี้ ตัวอย่างคำขอแลกรหัสการให้สิทธิ์

เป็นโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรชมีดังนี้

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET&grant_type=authorization_code&code=AUTHORIZATION_CODE&redirect_uri=REDIRECT_URI

หากต้องการแลกรหัสการให้สิทธิ์เป็นโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรช

ปลายทางการแลกเปลี่ยนโทเค็นจะตอบสนองต่อคำขอ POST โดยทำตามขั้นตอนต่อไปนี้

- ตรวจสอบว่า

client_idระบุต้นทางของคำขอเป็นต้นทางที่ได้รับอนุญาต และclient_secretตรงกับค่าที่คาดไว้ - ตรวจสอบว่ารหัสการให้สิทธิ์ยังใช้งานได้และไม่หมดอายุ และ รหัสไคลเอ็นต์ที่ระบุในคำขอตรงกับรหัสไคลเอ็นต์ที่เชื่อมโยงกับ รหัสการให้สิทธิ์

- ยืนยันว่า URL ที่ระบุโดยพารามิเตอร์

redirect_uriตรงกับค่าที่ใช้ในคำขอการให้สิทธิ์ครั้งแรก - หากยืนยันเกณฑ์ทั้งหมดข้างต้นไม่ได้ ให้แสดงข้อผิดพลาด HTTP

400 Bad Request โดยมี

{"error": "invalid_grant"}เป็นเนื้อหา - หรือใช้รหัสผู้ใช้จากรหัสการให้สิทธิ์เพื่อสร้างโทเค็นการรีเฟรช และโทเค็นเพื่อการเข้าถึง โทเค็นเหล่านี้อาจเป็นค่าสตริงใดก็ได้ แต่ต้องแสดงถึงผู้ใช้และไคลเอ็นต์ที่โทเค็นใช้สำหรับไคลเอ็นต์นั้นๆ โดยเฉพาะ และต้องคาดเดาไม่ได้ สำหรับโทเค็นเพื่อการเข้าถึง ให้บันทึกเวลาหมดอายุของโทเค็นด้วย ซึ่งโดยปกติแล้วจะอยู่ที่ 1 ชั่วโมงหลังจากที่คุณออกโทเค็น โทเค็นการรีเฟรชไม่มีวันหมดอายุ

- ส่งคืนออบเจ็กต์ JSON ต่อไปนี้ในเนื้อหาของการตอบกลับ HTTPS

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Google จะจัดเก็บโทเค็นเพื่อการเข้าถึงและโทเค็นการรีเฟรชสำหรับผู้ใช้ และบันทึก การหมดอายุของโทเค็นเพื่อการเข้าถึง เมื่อโทเค็นเพื่อการเข้าถึงหมดอายุ Google จะใช้ โทเค็นการรีเฟรชเพื่อรับโทเค็นเพื่อการเข้าถึงใหม่จากปลายทางการแลกเปลี่ยนโทเค็น

แลกเปลี่ยนโทเค็นการรีเฟรชเป็นโทเค็นเพื่อการเข้าถึง

เมื่อโทเค็นเพื่อการเข้าถึงหมดอายุ Google จะส่งคำขอไปยังปลายทางแลกเปลี่ยนโทเค็น เพื่อแลกโทเค็นการรีเฟรชเป็นโทเค็นเพื่อการเข้าถึงใหม่

สําหรับคําขอเหล่านี้ ค่าของ grant_type คือ refresh_token และค่าของ refresh_token คือค่าของโทเค็นการรีเฟรชที่คุณให้สิทธิ์ Google ก่อนหน้านี้ ตัวอย่างต่อไปนี้แสดงคำขอแลกเปลี่ยนโทเค็นการรีเฟรช

เป็นโทเค็นเพื่อการเข้าถึง

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET&grant_type=refresh_token&refresh_token=REFRESH_TOKEN

หากต้องการแลกเปลี่ยนโทเค็นการรีเฟรชเป็นโทเค็นเพื่อการเข้าถึง ปลายทางการแลกเปลี่ยนโทเค็น

จะตอบสนองต่อคำขอ POST โดยทำตามขั้นตอนต่อไปนี้

- ตรวจสอบว่า

client_idระบุต้นทางของคำขอเป็น Google และclient_secretตรงกับค่าที่คาดไว้ - ตรวจสอบว่าโทเค็นการรีเฟรชใช้งานได้ และรหัสไคลเอ็นต์ที่ระบุใน คำขอตรงกับรหัสไคลเอ็นต์ที่เชื่อมโยงกับโทเค็นการรีเฟรช

- หากยืนยันเกณฑ์ทั้งหมดข้างต้นไม่ได้ ให้ส่งข้อผิดพลาด HTTP 400

Bad Request โดยมี

{"error": "invalid_grant"}เป็นเนื้อหา - หรือใช้รหัสผู้ใช้จากโทเค็นการรีเฟรชเพื่อสร้างโทเค็นเพื่อการเข้าถึง โทเค็นเหล่านี้อาจเป็นค่าสตริงใดก็ได้ แต่ต้องแสดงถึงผู้ใช้และไคลเอ็นต์ที่โทเค็นใช้ และต้องไม่สามารถคาดเดาได้ สำหรับโทเค็นเพื่อการเข้าถึง ให้บันทึกเวลาหมดอายุของโทเค็นด้วย โดยปกติแล้วจะอยู่ที่ 1 ชั่วโมงหลังจากที่คุณออกโทเค็น

- ส่งคืนออบเจ็กต์ JSON ต่อไปนี้ในเนื้อหาของการตอบกลับ HTTPS

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

จัดการคำขอ Userinfo

ปลายทาง userinfo เป็นทรัพยากรที่มีการป้องกันด้วย OAuth 2.0 ซึ่งส่งกลับการอ้างสิทธิ์เกี่ยวกับผู้ใช้ที่ลิงก์ การติดตั้งใช้งานและการโฮสต์ปลายทาง userinfo เป็นตัวเลือกที่ไม่บังคับ ยกเว้นกรณีการใช้งานต่อไปนี้

- ลงชื่อเข้าใช้บัญชีที่ลิงก์ด้วย Google One Tap

- การติดตามที่ราบรื่นบน AndroidTV

หลังจากเรียกโทเค็นเพื่อการเข้าถึงจากปลายทางของโทเค็นเรียบร้อยแล้ว Google จะส่งคำขอไปยังปลายทาง userinfo เพื่อดึงข้อมูลโปรไฟล์พื้นฐานเกี่ยวกับผู้ใช้ที่ลิงก์

| ส่วนหัวของคำขอปลายทางของ userinfo | |

|---|---|

Authorization header |

โทเค็นเพื่อการเข้าถึงของประเภท Bearer |

ตัวอย่างเช่น หากปลายทาง userinfo พร้อมใช้งานที่

https://myservice.example.com/userinfo คำขออาจมีลักษณะดังต่อไปนี้

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

หากต้องการให้ปลายทาง userinfo จัดการคำขอ ให้ทำตามขั้นตอนต่อไปนี้

- แยกโทเค็นเพื่อการเข้าถึงจากส่วนหัวการให้สิทธิ์ แล้วแสดงผลข้อมูลสำหรับผู้ใช้ที่เชื่อมโยงกับโทเค็นเพื่อการเข้าถึง

- หากโทเค็นเพื่อการเข้าถึงไม่ถูกต้อง ให้แสดงข้อผิดพลาด HTTP 401 Unauthorized ด้วยการใช้ส่วนหัวการตอบกลับ

WWW-Authenticateตัวอย่างการตอบกลับข้อผิดพลาดเกี่ยวกับ Userinfo มีดังนี้HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

หากโทเค็นเพื่อการเข้าถึงถูกต้อง ให้แสดงผลและการตอบสนอง HTTP 200 ด้วยออบเจ็กต์ JSON ต่อไปนี้ในเนื้อหาของ HTTPS การตอบกลับ:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }การตอบสนองของปลายทาง userinfo subรหัสที่ไม่ซ้ำกันที่ระบุผู้ใช้ในระบบ emailอีเมลของผู้ใช้ given_nameไม่บังคับ: ชื่อของผู้ใช้ family_nameไม่บังคับ: นามสกุลของผู้ใช้ nameไม่บังคับ: ชื่อเต็มของผู้ใช้ pictureไม่บังคับ: รูปโปรไฟล์ของผู้ใช้