Une fois que vous avez implémenté OAuth 2.0, vous pouvez éventuellement configurer App Flip basé sur OAuth, ce qui permet à vos utilisateurs Android d'associer plus rapidement leurs comptes dans votre système d'authentification à leurs comptes Google. Les sections suivantes expliquent comment concevoir et implémenter App Flip pour votre intégration Cloud-to-cloud.

Principes de conception

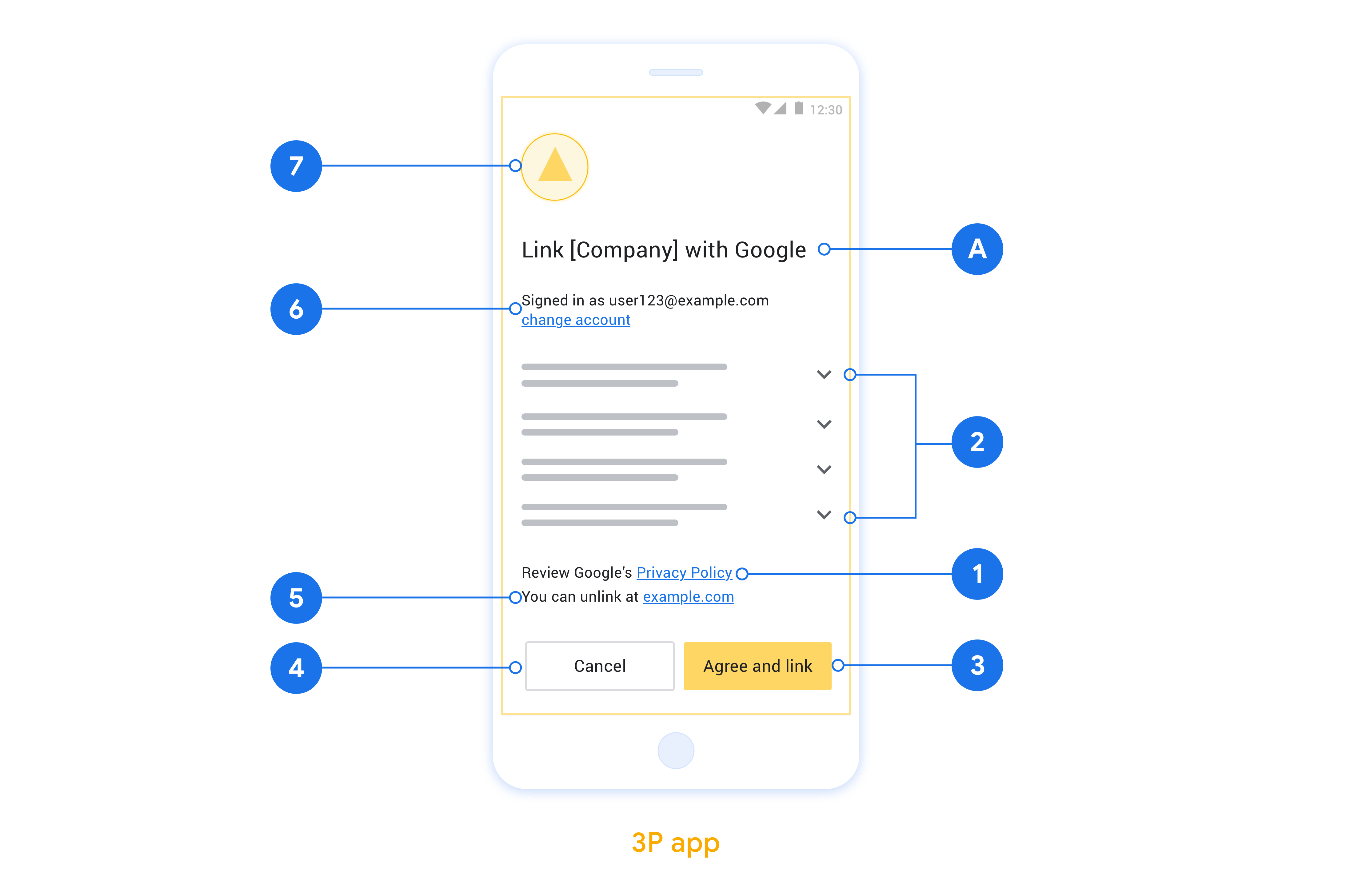

Cette section décrit les exigences et les recommandations de conception pour l'écran de consentement à l'association de compte App Flip. Une fois que Google a appelé votre application, celle-ci affiche l'écran de consentement à l'utilisateur.

Conditions requises

- Vous devez inclure une déclaration d'autorisation Google, par exemple "Une fois associé, Google sera autorisé à contrôler vos appareils."

- Vous devez indiquer que le compte de l'utilisateur est associé à Google, et non à un produit Google spécifique, tel que Google Home ou l'Assistant Google.

- Vous devez indiquer une incitation à l'action claire sur votre écran de consentement et utiliser la formulation "Accepter et associer" pour l'action d'association. En effet, les utilisateurs doivent comprendre quelles données ils sont tenus de partager avec Google pour associer leurs comptes.

- Vous devez permettre aux utilisateurs de revenir en arrière ou d'annuler s'ils choisissent de ne pas associer leur compte. Utilisez le terme "Annuler" pour l'action d'annulation.

- Vous devez implémenter ce workflow : après avoir cliqué sur "Accepter et associer", vous devez indiquer que l'association a réussi et rediriger automatiquement l'utilisateur vers l'application Google Home. L'utilisateur devrait maintenant voir l'appareil associé dans l'application Google Home avec votre action. Après avoir cliqué sur "Annuler", vous devez rediriger l'utilisateur vers l'application Google Home.

Recommandations

Nous vous recommandons d'effectuer les opérations suivantes :

Affichez les règles de confidentialité de Google. Incluez un lien vers les Règles de confidentialité de Google sur l'écran de consentement.

Données à partager : Utilisez un langage clair et concis pour indiquer à l'utilisateur les données dont Google a besoin et pourquoi.

Possibilité de dissocier le compte. Offrez aux utilisateurs un mécanisme pour dissocier leur compte, par exemple une URL vers les paramètres de leur compte sur votre plate-forme. Vous pouvez également inclure un lien vers le compte Google où les utilisateurs peuvent gérer leur compte associé.

Possibilité de modifier le compte utilisateur Suggérez aux utilisateurs une méthode pour changer de compte. Cette fonctionnalité est particulièrement utile si les utilisateurs ont tendance à posséder plusieurs comptes.

- Si un utilisateur doit fermer l'écran d'autorisation pour changer de compte, envoyez une erreur récupérable à Google afin qu'il puisse se connecter au compte souhaité avec l'association OAuth et le flux implicite.

Incluez votre logo. Affichez le logo de votre entreprise sur l'écran de consentement. Utilisez vos consignes de style pour placer votre logo. Si vous souhaitez également afficher le logo de Google, consultez Logos et marques déposées.

Configurer App Flip basé sur OAuth

Les sections suivantes décrivent les conditions préalables pour l'authentification App Flip basée sur OAuth et expliquent comment configurer votre projet App Flip dans la Google Home Developer Console.

Créer une intégration cloud à cloud et configurer un serveur OAuth 2.0

Avant de pouvoir configurer App Flip, vous devez effectuer les opérations suivantes :

- Configurez un serveur OAuth 2.0. Pour en savoir plus sur la configuration d'un serveur OAuth, consultez Implémenter un serveur OAuth 2.0.

- Créez une intégration cloud à cloud. Pour créer une intégration, suivez les instructions de la section Créer une intégration cloud à cloud.

Configurer App Flip dans la console développeur

La section suivante explique comment configurer App Flip dans la console Développeur.

- Renseignez tous les champs sous Informations sur le client OAuth. (Si App Flip n'est pas compatible, le protocole OAuth standard est utilisé comme solution de secours.)

- Sous Utiliser votre application pour l'association de compte(facultatif), cochez Activer pour iOS.

- Renseignez le champ Lien universel. Pour en savoir plus sur les liens universels, consultez Autoriser les applications et les sites Web à créer des liens vers votre contenu.

- Si vous souhaitez configurer votre client, ajoutez des niveaux d'accès et cliquez sur Ajouter un niveau d'accès sous Configurer votre client (facultatif).

- Cliquez sur Enregistrer.

Vous pouvez maintenant passer à la section suivante pour implémenter App Flip dans votre application iOS ou Android.

Implémenter App Flip dans vos applications natives

Pour implémenter App Flip, vous devez modifier le code d'autorisation de l'utilisateur dans votre application afin d'accepter un lien profond de Google.

Tester App Flip sur votre appareil

Maintenant que vous avez créé une intégration cloud à cloud et configuré App Flip sur la console et dans votre application, vous pouvez tester App Flip sur votre appareil mobile. Vous pouvez utiliser l'application Google Home pour tester App Flip.

Pour tester App Flip depuis l'application Google Home, procédez comme suit :

- Accédez à la console de développement, puis sélectionnez votre projet.

- Accédez à Cloud-to-cloud > Test.

- Déclenchez le processus d'association de compte depuis l'application Home :

- Ouvrez le Google Home app (GHA).

- Cliquez sur le bouton +.

- Cliquez sur Configurer un appareil.

- Cliquez sur Vous avez déjà configuré des appareils.

- Sélectionnez votre intégration cloud à cloud dans la liste des fournisseurs. Il sera précédé de "[test]" dans la liste. Lorsque vous sélectionnez votre intégration [test] dans la liste, votre application doit s'ouvrir.

- Vérifiez que votre application a été lancée et commencez à tester votre flux d'autorisation.