После внедрения OAuth 2.0 вы можете дополнительно настроить App Flip на основе OAuth, что позволит вашим пользователям Android быстрее связать свои учетные записи в вашей системе аутентификации со своими учетными записями Google. В следующих разделах описано, как разработать и внедрить App Flip для вашей интеграции Cloud-to-cloud .

Рекомендации по проектированию

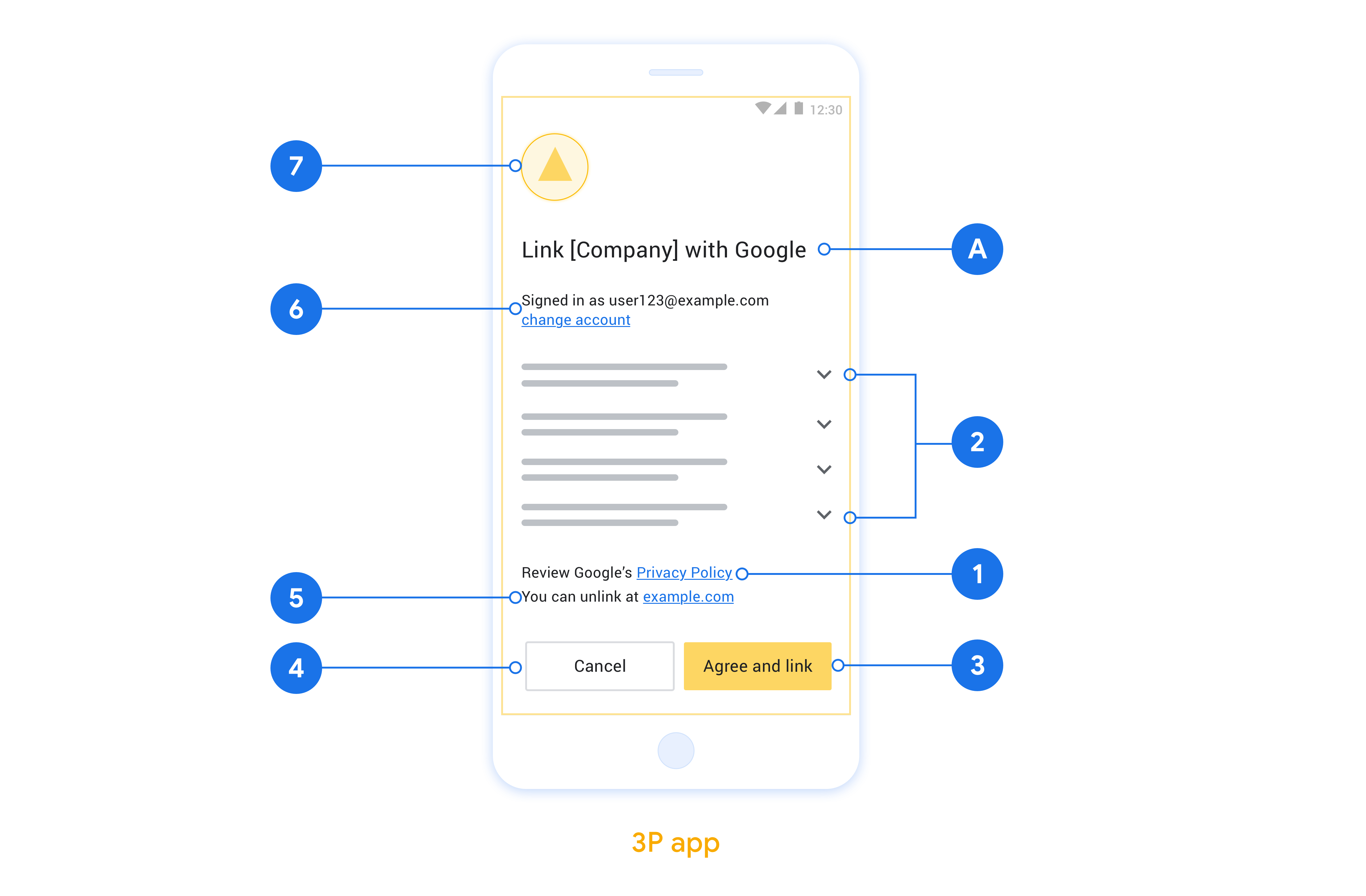

В этом разделе описаны требования и рекомендации к дизайну экрана согласия на привязку учетной записи App Flip. После того, как Google вызывает ваше приложение, оно отображает пользователю экран согласия.

Требования

- У вас должно быть заявление об авторизации Google, например: «После установления связи Google получит разрешение на управление вашими устройствами».

- Вы должны сообщить, что учетная запись пользователя связана с Google, а не с конкретным продуктом Google, таким как Google Home или Google Assistant.

- Вы должны указать четкий призыв к действию на экране согласия и использовать формулировку «Согласиться и дать ссылку» для привязки действия. Это связано с тем, что пользователям необходимо понимать, какими данными они должны поделиться с Google, чтобы связать свои учетные записи.

- Вы должны предоставить пользователям возможность вернуться или отменить ссылку, если они решат не устанавливать ссылку. Используйте формулировку «Отмена» для действия отмены.

- Вы должны реализовать этот рабочий процесс: после нажатия «Согласиться и связать» вы должны показать успешное связывание и автоматически перенаправить пользователя обратно в приложение Google Home. Теперь пользователь должен увидеть связанное устройство в приложении Google Home с вашим действием. После нажатия «Отменить» вы должны перенаправить пользователя обратно в приложение Google Home.

Рекомендации

Мы рекомендуем вам сделать следующее:

Отобразите Политику конфиденциальности Google. Включите ссылку на Политику конфиденциальности Google на экране согласия.

Данные для обмена. Используйте ясный и краткий язык, чтобы сообщить пользователю, какие данные требуются Google и почему.

Возможность отсоединиться. Предложите пользователям механизм отключения связи, например URL-адрес настроек их учетной записи на вашей платформе. Кроме того, вы можете добавить ссылку на учетную запись Google , где пользователи смогут управлять своей связанной учетной записью.

Возможность изменить учетную запись пользователя. Предложите пользователям способ переключения своих учетных записей. Это особенно полезно, если пользователи имеют несколько учетных записей.

- Если пользователю необходимо закрыть экран согласия для переключения учетных записей, отправьте в Google исправимую ошибку, чтобы пользователь мог войти в нужную учетную запись с помощью привязки OAuth и неявного потока.

Включите свой логотип. Отобразите логотип вашей компании на экране согласия. Используйте свои рекомендации по стилю для размещения логотипа. Если вы хотите также отображать логотип Google, см. раздел Логотипы и товарные знаки .

Настройка для App Flip на основе OAuth

В следующих разделах описаны предварительные условия для использования App Flip на основе OAuth, а также способы настройки проекта App Flip в консоли разработчика Google Home.

Создайте интеграцию между облачными сервисами и настройте сервер OAuth 2.0.

Прежде чем настраивать App Flip , необходимо выполнить следующие действия:

- Настройте сервер OAuth 2.0. Дополнительную информацию о настройке сервера OAuth см. в разделе «Реализация сервера OAuth 2.0» .

- Создайте интеграцию между облачными сервисами. Для создания интеграции следуйте инструкциям в разделе «Создание интеграции между облачными сервисами» .

Настройте App Flip в консоли разработчика.

В следующем разделе описывается, как настроить App Flip в консоли разработчика .

- Заполните все поля в разделе «Информация о клиенте OAuth» . (Если App Flip не поддерживается, в качестве запасного варианта используется обычный OAuth.)

- В разделе « Использовать ваше приложение для привязки учетной записи (необязательно)» установите флажок «Включить для iOS» .

- Заполните поле «Универсальная ссылка» . Дополнительную информацию об универсальных ссылках см. в разделе «Разрешение приложениям и веб-сайтам ссылаться на ваш контент» .

- Если вы хотите дополнительно настроить клиент, добавьте области действия и нажмите «Добавить область действия» в разделе «Настройка клиента (необязательно)».

- Нажмите « Сохранить ».

Теперь вы можете перейти к следующему разделу, чтобы внедрить App Flip в ваше приложение для iOS или Android .

Внедрите функцию App Flip в свои нативные приложения.

Для реализации App Flip необходимо изменить код авторизации пользователя в вашем приложении, чтобы он принимал прямые ссылки от Google.

Проверьте App Flip на своем устройстве.

Теперь, когда вы создали интеграцию «облако-облако» и настроили App Flip в консоли и в своем приложении, вы можете протестировать App Flip на своем мобильном устройстве. Для тестирования App Flip можно использовать приложение Google Home.

Чтобы протестировать App Flip из приложения Google Home , выполните следующие действия:

- Перейдите в консоль разработчика и выберите свой проект.

- Перейдите в раздел «Облако-облако» > «Тестирование» .

- Запустите процесс привязки учетной записи из приложения «Дом»:

- Откройте Google Home app (GHA) .

- Нажмите кнопку «+» .

- Нажмите «Настроить устройство» .

- Нажмите « У вас уже что-то настроено?»

- Выберите свою интеграцию «облако-облако» из списка поставщиков. В списке она будет иметь префикс «[test]». После выбора интеграции [test] из списка должно открыться ваше приложение.

- Убедитесь, что ваше приложение запущено, и начните тестирование процесса авторизации.