Po wdrożeniu protokołu OAuth 2.0 możesz opcjonalnie skonfigurować App Flip oparty na uwierzytelniania, co pozwoli użytkownikom szybciej łączyć ich konta w Twoim systemie uwierzytelniania z kontami Google. W sekcjach poniżej dowiesz się, jak projektować i wdrażać App Flip na potrzeby akcji smart home.

Design guidelines

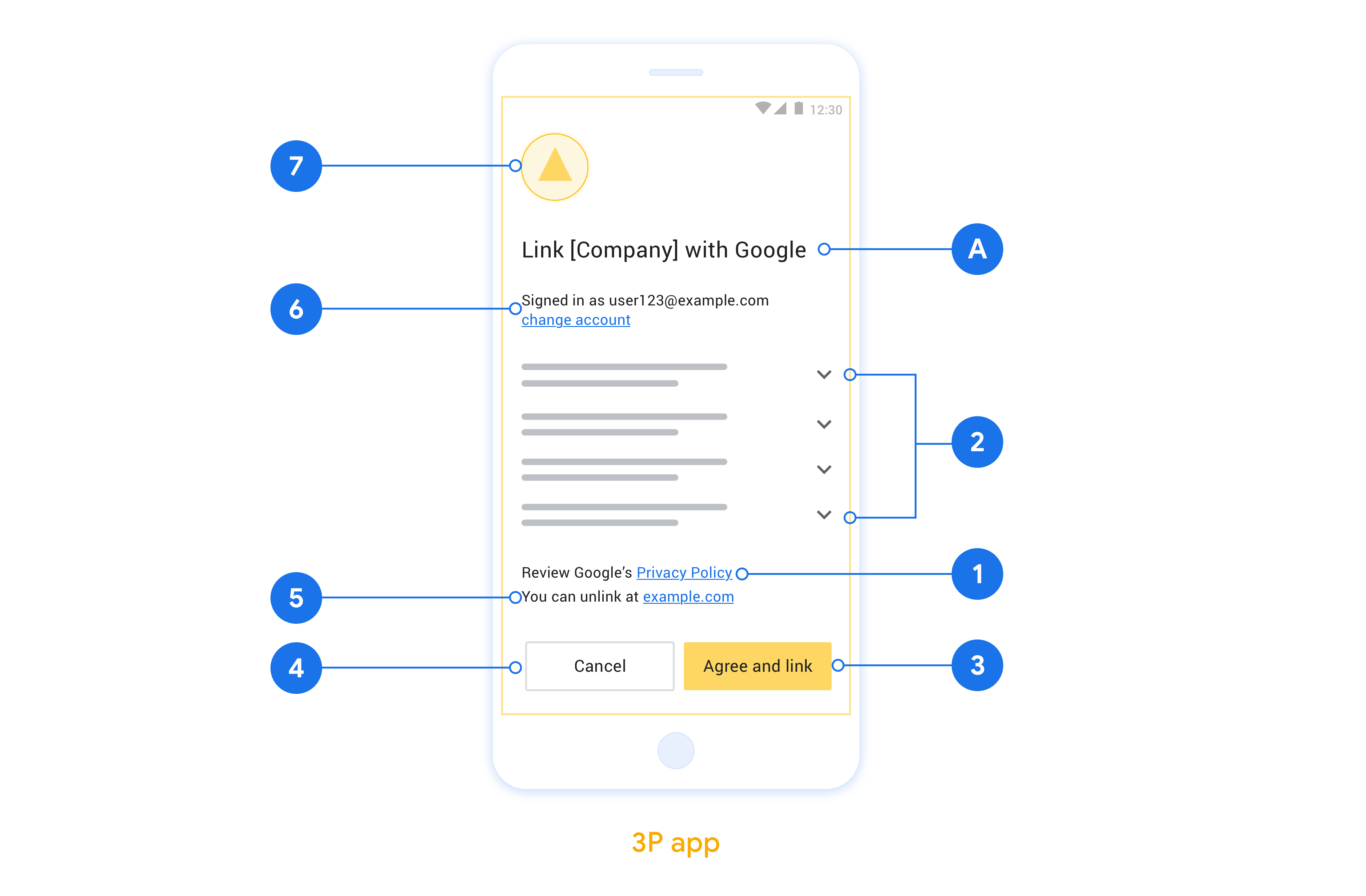

This section describes the design requirements and recommendations for the App Flip account linking consent screen. After Google calls your app, your app displays the consent screen to the user.

Requirements

- You must have a Google authorization statement such as "Once linked, Google will have permission to control your devices."

- You must communicate that the user's account is being linked to Google, not to a specific Google product, such as Google Home or Google Assistant.

- You must state a clear call-to-action on your consent screen and use the wording "Agree and link" for linking action. This is because users need to understand what data they're required to share with Google to link their accounts.

- You must provide a way for users to go back or cancel, if they choose not to link. Use the wording "Cancel" for the cancel action.

- You must implement this workflow: After clicking "Agree and link", you must show linking success and redirect the user back to the Google Home app automatically. The user should now see the linked device on the Google Home app with your action. After clicking "Cancel" you should redirect the user back to the Google Home app.

Recommendations

We recommend that you do the following:

Display Google's Privacy Policy. Include a link to Google's Privacy Policy on the consent screen.

Data to be shared. Use clear and concise language to tell the user what data of theirs Google requires and why.

Ability to unlink. Offer a mechanism for users to unlink, such as a URL to their account settings on your platform. Alternatively, you can include a link to Google Account where users can manage their linked account.

Ability to change user account. Suggest a method for users to switch their account(s). This is especially beneficial if users tend to have multiple accounts.

- If a user must close the consent screen to switch accounts, send a recoverable error to Google so the user can sign in to the desired account with OAuth linking and the implicit flow.

Include your logo. Display your company logo on the consent screen. Use your style guidelines to place your logo. If you wish to also display Google's logo, see Logos and trademarks.

Skonfiguruj pod kątem App Flip opartej na OAuth

W poniższych sekcjach opisano wymagania wstępne dotyczące App Flip opartego na protokole OAuth i dowiesz się, jak skonfigurować projekt App Flip w konsoli Actions.

Utwórz działanie w inteligentnym domu i skonfiguruj serwer OAuth 2.0

Przed skonfigurowaniem funkcji App Flip musisz wykonać te czynności:

- Skonfiguruj serwer OAuth 2.0. Więcej informacji o konfigurowaniu serwera OAuth znajdziesz w artykule Wdrażanie serwera OAuth 2.0.

- Utwórz akcję. Aby utworzyć akcję, postępuj zgodnie z instrukcjami podanymi w sekcji Tworzenie projektu w Actions.

Skonfiguruj App Flip w Konsoli Actions

Z sekcji poniżej dowiesz się, jak skonfigurować App Flip w konsoli Actions.

- Wypełnij wszystkie pola w sekcji Informacje o kliencie OAuth. Jeśli protokół App Flip nie jest obsługiwany, zamiast niego używany jest standardowy protokół OAuth.

- W sekcji Użyj aplikacji do łączenia kont(opcjonalnie) zaznacz Włącz na iOS.

- Wypełnij pole Uniwersalny link. Więcej informacji o uniwersalnych linkach znajdziesz w artykule Zezwalanie aplikacjom i stronom internetowym na dodawanie linków do Twoich treści.

- Jeśli chcesz opcjonalnie skonfigurować klienta, dodaj zakresy i kliknij Dodaj zakres w sekcji Skonfiguruj klienta (opcjonalnie).

- Kliknij Zapisz.

Możesz teraz przejść do następnej sekcji, aby zaimplementować App Flip w aplikacji na iOS lub Android.

Zaimplementuj App Flip w aplikacjach natywnych

Aby wdrożyć App Flip, musisz zmodyfikować kod autoryzacji użytkownika w aplikacji tak, by akceptował precyzyjny link od Google.

Przetestuj App Flip na swoim urządzeniu

Po utworzeniu akcji i skonfigurowaniu uprawnienia App Flip w konsoli i w aplikacji możesz przetestować App Flip na urządzeniu mobilnym. Możesz użyć Google Assistant app lub Google Home app (GHA) do przetestowania App Flip.

Aby przetestować funkcję App Flip z poziomu Google Assistant app, wykonaj te czynności:

- Otwórz Konsolę Actions i wybierz projekt.

- W menu nawigacyjnym u góry kliknij Przetestuj.

- Aktywuj proces łączenia kont w aplikacji Google Assistant:

- Otwórz Google Assistant app.

- Kliknij Ustawienia.

- Na karcie Assistant kliknij Sterowanie domem.

- Kliknij Dodaj(+).

- Wybierz akcję z listy dostawców. Na liście będzie poprzedzony ciągiem „[test]”. Po wybraniu z listy akcji [test] powinna ona otworzyć Twoją aplikację.

- Sprawdź, czy aplikacja została uruchomiona, i rozpocznij testowanie procesu autoryzacji.

Aby przetestować App Flip w aplikacji Google Home, wykonaj te czynności:

- Otwórz Konsolę Actions i wybierz projekt.

- W menu nawigacyjnym u góry kliknij Przetestuj.

- Aktywuj proces łączenia kont w aplikacji Home:

- Otwórz Google Home app (GHA).

- Kliknij przycisk +.

- Kliknij Skonfiguruj urządzenie.

- Kliknij Masz już skonfigurowane elementy?.

- Wybierz działanie smart home z listy dostawców. Na liście będzie poprzedzony ciągiem „[test]”. Po wybraniu z listy akcji [test] powinna ona otworzyć Twoją aplikację.

- Sprawdź, czy aplikacja została uruchomiona, i rozpocznij testowanie procesu autoryzacji.