Setiap integrasi Cloud-to-cloud harus menyertakan mekanisme untuk mengautentikasi pengguna.

Autentikasi memungkinkan Anda menautkan Akun Google pengguna dengan akun pengguna di sistem autentikasi Anda. Hal ini memungkinkan Anda mengidentifikasi pengguna saat pemenuhan Anda menerima intent smart home. Smart home Google hanya mendukung OAuth dengan alur kode otorisasi.

Halaman ini menjelaskan cara menyiapkan server OAuth 2.0 agar berfungsi dengan integrasi Cloud-to-cloud Anda.

Penautan Akun Google dengan OAuth

Dalam alur kode otorisasi, Anda memerlukan dua endpoint:

Endpoint otorisasi, yang menampilkan UI login kepada pengguna Anda yang belum login. Endpoint otorisasi juga membuat kode otorisasi berumur pendek untuk mencatat izin pengguna atas akses yang diminta.

Endpoint pertukaran token, yang bertanggung jawab atas dua jenis pertukaran:

- Menukarkan kode otorisasi dengan token refresh yang memiliki masa aktif lama dan token akses yang memiliki masa aktif singkat. Pertukaran ini terjadi saat pengguna menjalani alur penautan akun.

- Menukarkan token refresh yang memiliki masa aktif lama dengan token akses yang memiliki masa aktif singkat. Pertukaran ini terjadi saat Google memerlukan token akses baru karena token yang dimilikinya sudah tidak berlaku.

Panduan desain

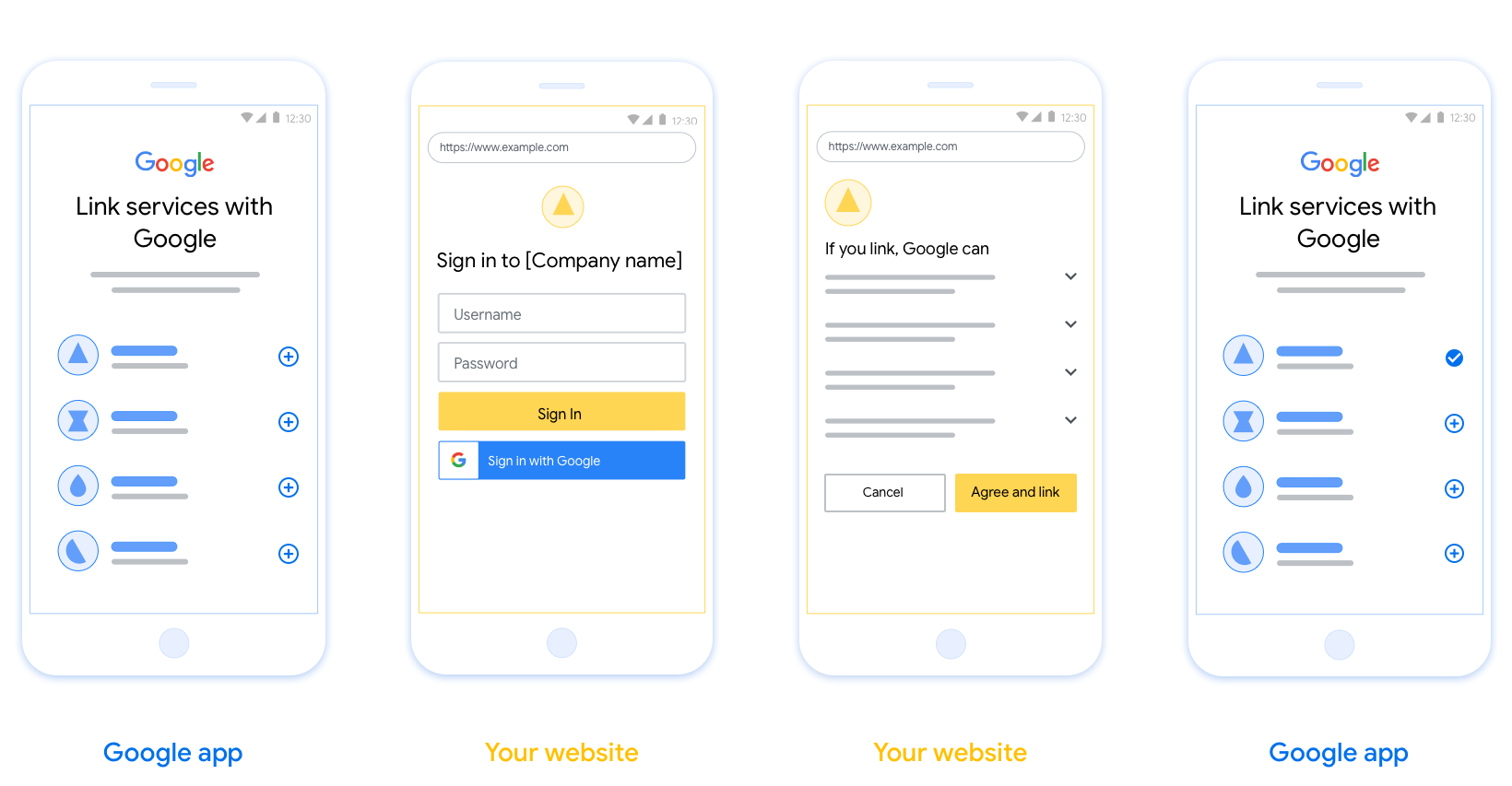

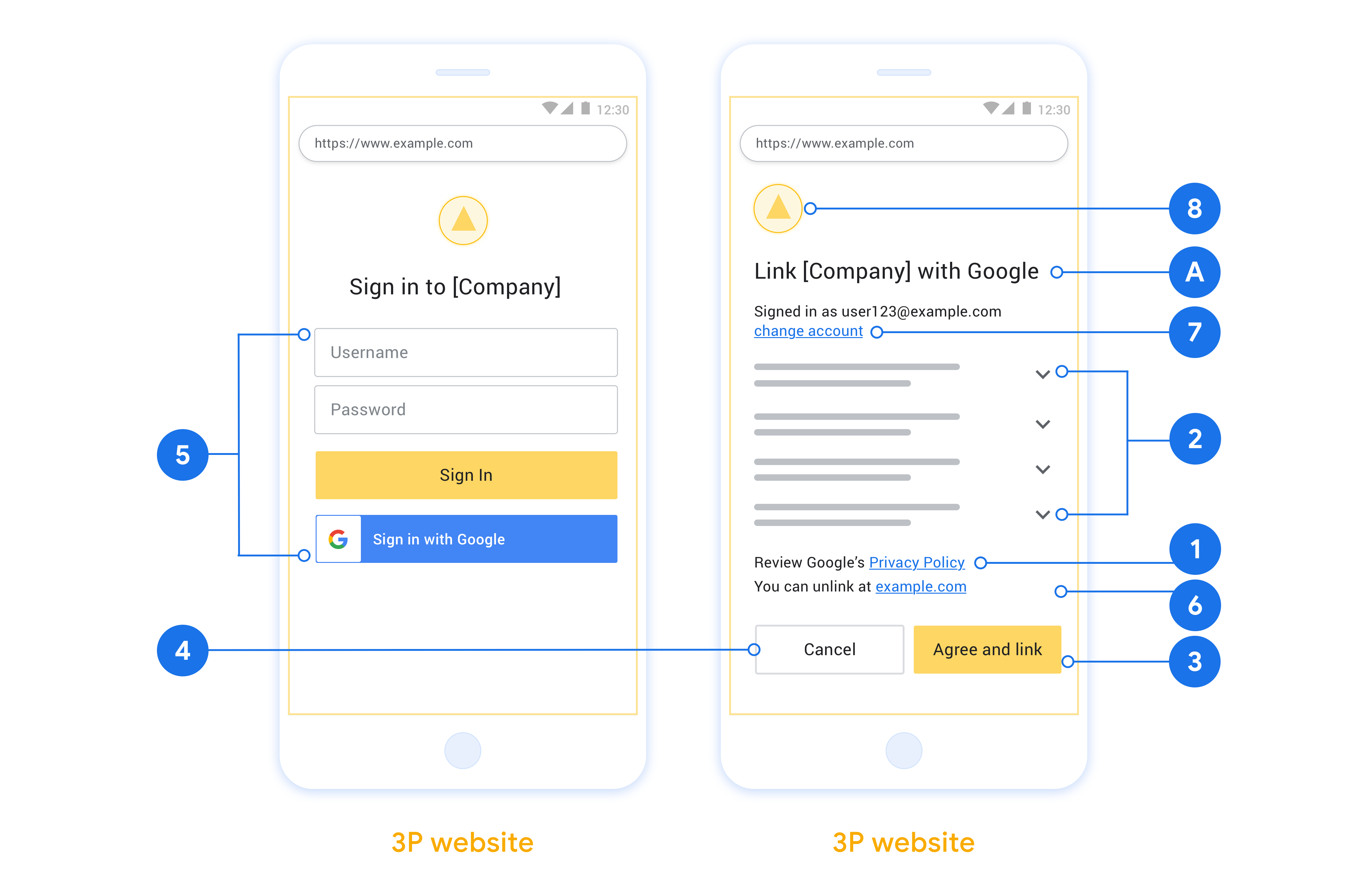

Bagian ini menjelaskan persyaratan dan rekomendasi desain untuk layar pengguna yang Anda hosting untuk alur penautan OAuth. Setelah dipanggil oleh aplikasi Google, platform Anda akan menampilkan halaman login ke Google dan layar izin penautan akun kepada pengguna. Pengguna diarahkan kembali ke aplikasi Google setelah memberikan izin untuk menautkan akun.

Persyaratan

- Anda harus menginformasikan bahwa akun pengguna akan ditautkan ke Google, bukan produk Google tertentu seperti Google Home atau Asisten Google.

- Anda harus memiliki pernyataan otorisasi Google seperti "Dengan login, Anda mengizinkan Google mengontrol perangkat Anda." Lihat bagian Otorisasi Kontrol Perangkat Google di Kebijakan Developer Google Home.

- Anda harus membuka halaman penautan OAuth Web dan memastikan pengguna memiliki metode yang jelas untuk login ke Akun Google mereka, seperti kolom untuk nama pengguna dan sandi mereka. Jangan gunakan metode Login dengan Google (GSI) yang memungkinkan pengguna menautkan tanpa diarahkan ke halaman Penautan OAuth Web. Hal ini merupakan pelanggaran kebijakan Google.

- Anda harus menyertakan setidaknya salah satu item berikut di halaman penautan OAuth untuk menunjukkan integrasi yang ditautkan pengguna:

- Logo perusahaan

- Nama perusahaan

- Nama integrasi

- Ikon aplikasi

Rekomendasi

Sebaiknya Anda melakukan hal berikut:

Menampilkan Kebijakan Privasi Google. Sertakan link ke Kebijakan Privasi Google di layar izin.

Data yang akan dibagikan. Gunakan bahasa yang jelas dan ringkas untuk memberi tahu pengguna data apa yang diperlukan Google dan alasannya.

Pesan ajakan (CTA) yang jelas. Nyatakan pesan ajakan yang jelas di layar izin Anda, seperti “Setuju dan tautkan”. Hal ini karena pengguna perlu memahami data apa yang harus mereka bagikan kepada Google untuk menautkan akun mereka.

Kemampuan untuk membatalkan. Berikan cara bagi pengguna untuk kembali atau membatalkan, jika mereka memilih untuk tidak menautkan.

Proses login yang jelas. Pastikan pengguna memiliki metode yang jelas untuk login ke Akun Google mereka, seperti kolom untuk nama pengguna dan sandi mereka atau Login dengan Google.

Kemampuan untuk membatalkan tautan. Menawarkan mekanisme bagi pengguna untuk membatalkan tautan, seperti URL ke setelan akun mereka di platform Anda. Atau, Anda dapat menyertakan link ke Akun Google tempat pengguna dapat mengelola akun tertaut mereka.

Kemampuan untuk mengubah akun pengguna. Sarankan metode bagi pengguna untuk mengganti akun mereka. Hal ini sangat bermanfaat jika pengguna cenderung memiliki beberapa akun.

- Jika pengguna harus menutup layar izin untuk beralih akun, kirim error yang dapat dipulihkan ke Google agar pengguna dapat login ke akun yang diinginkan dengan penautan OAuth.

Sertakan logo Anda. Menampilkan logo perusahaan Anda di layar izin. Gunakan pedoman gaya Anda untuk menempatkan logo. Jika Anda ingin menampilkan logo Google juga, lihat Logo dan merek dagang.

Alur kode otorisasi

Penerapan server OAuth 2.0 untuk alur kode otorisasi terdiri dari dua endpoint, yang disediakan oleh layanan Anda melalui HTTPS. Endpoint pertama adalah endpoint otorisasi, yang bertanggung jawab untuk menemukan atau mendapatkan izin dari pengguna untuk akses data. Endpoint otorisasi menampilkan UI login kepada pengguna Anda yang belum login dan mencatat izin untuk akses yang diminta. Endpoint kedua adalah endpoint pertukaran token, yang digunakan untuk mendapatkan string terenkripsi, yang disebut token, yang mengizinkan pengguna untuk mengakses layanan Anda.

Saat aplikasi Google perlu memanggil salah satu API layanan Anda, Google menggunakan endpoint ini bersama-sama untuk mendapatkan izin dari pengguna Anda agar dapat memanggil API ini atas nama mereka.

Sesi alur kode otorisasi OAuth 2.0 yang dimulai oleh Google memiliki alur berikut:

- Google membuka endpoint otorisasi Anda di browser pengguna. Jika alur dimulai di perangkat khusus suara untuk Tindakan, Google akan mentransfer eksekusi ke ponsel.

- Pengguna login, jika belum login, dan memberikan izin kepada Google untuk mengakses datanya dengan API Anda, jika mereka belum memberikan izin.

- Layanan Anda membuat kode otorisasi dan menampilkannya ke Google. Untuk melakukannya, alihkan browser pengguna kembali ke Google dengan kode otorisasi yang dilampirkan pada permintaan.

- Google mengirimkan kode otorisasi ke endpoint pertukaran token Anda, yang memverifikasi keaslian kode dan menampilkan token akses dan token refresh. Token akses adalah token berumur pendek yang diterima layanan Anda sebagai kredensial untuk mengakses API. Token refresh adalah token yang berlaku lama yang dapat disimpan dan digunakan Google untuk mendapatkan token akses baru saat masa berlakunya berakhir.

- Setelah pengguna menyelesaikan alur penautan akun, setiap permintaan berikutnya yang dikirim dari Google akan berisi token akses.

Menangani permintaan otorisasi

Saat Anda perlu melakukan penautan akun menggunakan alur kode otorisasi OAuth 2.0, Google akan mengirim pengguna ke endpoint otorisasi Anda dengan permintaan yang mencakup parameter berikut:

| Parameter endpoint otorisasi | |

|---|---|

client_id |

ID Klien yang Anda tetapkan ke Google. |

redirect_uri |

URL tempat Anda mengirim respons terhadap permintaan ini. |

state |

Nilai pembukuan yang dikirim kembali ke Google tanpa diubah di URI pengalihan. |

scope |

Opsional: Kumpulan string cakupan yang dipisahkan dengan spasi yang menentukan data yang diminta otorisasi Google. |

response_type |

Jenis nilai yang akan ditampilkan dalam respons. Untuk alur kode otorisasi OAuth 2.0, jenis respons selalu code.

|

Misalnya, jika endpoint otorisasi Anda tersedia di

https://myservice.example.com/auth, permintaan mungkin terlihat seperti berikut:

GET https://myservice.example.com/auth?client_id=GOOGLE_CLIENT_ID&redirect_uri=REDIRECT_URI&state=STATE_STRING&scope=REQUESTED_SCOPES&response_type=code

Agar endpoint otorisasi Anda dapat menangani permintaan login, lakukan langkah-langkah berikut:

- Pastikan bahwa

client_idcocok dengan ID Klien yang Anda tetapkan ke Google, danredirect_uricocok dengan URL pengalihan yang diberikan oleh Google untuk layanan Anda. Pemeriksaan ini penting untuk mencegah pemberian akses ke aplikasi klien yang tidak diinginkan atau salah dikonfigurasi. Jika Anda mendukung beberapa alur OAuth 2.0, pastikan juga bahwaresponse_typeadalahcode. - Periksa apakah pengguna login ke layanan Anda. Jika pengguna tidak login, selesaikan alur login atau pendaftaran layanan Anda.

- Buat kode otorisasi agar Google dapat menggunakannya untuk mengakses API Anda. Kode otorisasi dapat berupa nilai string apa pun, tetapi harus secara unik merepresentasikan pengguna, klien yang ditujukan untuk token, dan waktu habis masa berlaku kode, serta tidak boleh dapat ditebak. Anda biasanya mengeluarkan kode otorisasi yang akan berakhir setelah sekitar 10 menit.

- Pastikan bahwa URL yang ditentukan oleh parameter

redirect_urimemiliki format berikut:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID https://oauth-redirect-sandbox.googleusercontent.com/r/YOUR_PROJECT_ID

- Mengarahkan browser pengguna ke URL yang ditentukan oleh parameter

redirect_uri. Sertakan kode otorisasi yang baru saja Anda buat dan nilai status asli yang tidak diubah saat Anda melakukan pengalihan dengan menambahkan parametercodedanstate. Berikut adalah contoh URL yang dihasilkan:https://oauth-redirect.googleusercontent.com/r/YOUR_PROJECT_ID?code=AUTHORIZATION_CODE&state=STATE_STRING

Menangani permintaan pertukaran token

Endpoint pertukaran token layanan Anda bertanggung jawab atas dua jenis pertukaran token:

- Menukar kode otorisasi dengan token akses dan token refresh

- Menukar token refresh dengan token akses

Permintaan pertukaran token mencakup parameter berikut:

| Parameter endpoint pertukaran token | |

|---|---|

client_id |

String yang mengidentifikasi asal permintaan sebagai Google. String ini harus didaftarkan dalam sistem Anda sebagai ID unik Google. |

client_secret |

String rahasia yang Anda daftarkan ke Google untuk layanan Anda. |

grant_type |

Jenis token yang dipertukarkan. Nilainya adalah

authorization_code atau refresh_token. |

code |

Jika grant_type=authorization_code, parameter ini adalah

kode yang diterima Google dari endpoint pertukaran token atau login Anda. |

redirect_uri |

Jika grant_type=authorization_code, parameter ini adalah

URL yang digunakan dalam permintaan otorisasi awal. |

refresh_token |

Jika grant_type=refresh_token, parameter ini adalah

token refresh yang diterima Google dari endpoint pertukaran token Anda. |

Mengonfigurasi cara Google mengirim kredensial ke server Anda

Bergantung pada implementasinya, server otorisasi Anda diharapkan menerima kredensial klien baik di isi permintaan, atau di header permintaan.

Secara default, Google mengirimkan kredensial dalam isi permintaan. Jika server otorisasi Anda memerlukan kredensial klien di header permintaan, Anda harus mengonfigurasi integrasi Cloud-to-cloud Anda dengan tepat:

Dari daftar project, klik Buka di samping project yang ingin Anda kerjakan.

Di bagian Cloud-to-Cloud, pilih Develop.

Klik Open di samping integrasi Anda.

Scroll ke bawah ke bagian Permissions (optional), lalu centang kotak Have Google transmit Client ID and secret via HTTP basic auth header.

Klik Simpan untuk menyimpan perubahan.

Menukar kode otorisasi dengan token akses dan token refresh

Setelah pengguna login dan endpoint otorisasi Anda menampilkan kode otorisasi berumur singkat ke Google, Google akan mengirimkan permintaan ke endpoint pertukaran token Anda untuk menukarkan kode otorisasi dengan token akses dan token refresh.

Untuk permintaan ini, nilai grant_type adalah authorization_code, dan nilai code adalah nilai kode otorisasi yang sebelumnya Anda berikan kepada Google. Berikut adalah contoh permintaan untuk menukar kode otorisasi dengan token akses dan token refresh:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET&grant_type=authorization_code&code=AUTHORIZATION_CODE&redirect_uri=REDIRECT_URI

Untuk menukar kode otorisasi dengan token akses dan token refresh, endpoint pertukaran token Anda merespons permintaan POST dengan menjalankan langkah-langkah berikut:

- Verifikasi bahwa

client_idmengidentifikasi asal permintaan sebagai asal yang sah, danclient_secretcocok dengan nilai yang diharapkan. - Verifikasi bahwa kode otorisasi valid dan belum habis masa berlakunya, serta ID klien yang ditentukan dalam permintaan cocok dengan ID klien yang terkait dengan kode otorisasi.

- Pastikan URL yang ditentukan oleh parameter

redirect_uriidentik dengan nilai yang digunakan dalam permintaan otorisasi awal. - Jika Anda tidak dapat memverifikasi semua kriteria di atas, tampilkan error HTTP 400 Bad Request dengan

{"error": "invalid_grant"}sebagai isi. - Jika tidak, gunakan ID pengguna dari kode otorisasi untuk membuat token penggantian dan token akses. Token ini dapat berupa nilai string apa pun, tetapi harus mewakili pengguna dan klien yang dituju token secara unik, dan tidak boleh dapat ditebak. Untuk token akses, catat juga waktu habis masa berlaku token, yang biasanya satu jam setelah Anda mengeluarkan token. Token refresh tidak akan habis masa berlakunya.

- Tampilkan objek JSON berikut di isi respons HTTPS:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "refresh_token": "REFRESH_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Google menyimpan token akses dan token refresh untuk pengguna serta mencatat masa berlaku token akses. Saat masa berlaku token akses berakhir, Google akan menggunakan token refresh untuk mendapatkan token akses baru dari endpoint pertukaran token Anda.

Menukar token refresh dengan token akses

Saat masa berlaku token akses berakhir, Google akan mengirimkan permintaan ke endpoint pertukaran token Anda untuk menukar token refresh dengan token akses baru.

Untuk permintaan ini, nilai grant_type adalah refresh_token, dan nilai

refresh_token adalah nilai token refresh yang sebelumnya Anda berikan kepada

Google. Berikut adalah contoh permintaan untuk menukar token refresh

dengan token akses:

POST /token HTTP/1.1 Host: oauth2.example.com Content-Type: application/x-www-form-urlencoded client_id=GOOGLE_CLIENT_ID&client_secret=GOOGLE_CLIENT_SECRET&grant_type=refresh_token&refresh_token=REFRESH_TOKEN

Untuk menukar token refresh dengan token akses, endpoint pertukaran token Anda merespons permintaan POST dengan menjalankan langkah-langkah berikut:

- Pastikan

client_idmengidentifikasi asal permintaan sebagai Google, dan bahwaclient_secretcocok dengan nilai yang diharapkan. - Verifikasi bahwa token refresh valid, dan ID klien yang ditentukan dalam permintaan cocok dengan ID klien yang terkait dengan token refresh.

- Jika Anda tidak dapat memverifikasi semua kriteria di atas, tampilkan error HTTP 400 Bad Request dengan

{"error": "invalid_grant"}sebagai isi. - Jika tidak, gunakan ID pengguna dari token refresh untuk membuat token akses. Token ini dapat berupa nilai string apa pun, tetapi harus secara unik mewakili pengguna dan klien yang dituju token, dan tidak boleh dapat ditebak. Untuk token akses, catat juga waktu habis masa berlaku token, biasanya satu jam setelah Anda mengeluarkan token.

- Tampilkan objek JSON berikut di isi respons HTTPS:

{ "token_type": "Bearer", "access_token": "ACCESS_TOKEN", "expires_in": SECONDS_TO_EXPIRATION }

Menangani permintaan info pengguna

Endpoint userinfo adalah resource yang dilindungi OAuth 2.0 yang menampilkan klaim tentang pengguna yang ditautkan. Menerapkan dan menghosting endpoint userinfo bersifat opsional, kecuali untuk kasus penggunaan berikut:

- Login dengan Akun Tertaut dengan Google One Ketuk.

- Langganan tanpa hambatan di Android TV.

Setelah token akses berhasil diambil dari endpoint token Anda, Google akan mengirimkan permintaan ke endpoint userinfo Anda untuk mengambil informasi profil dasar tentang pengguna yang ditautkan.

| header permintaan endpoint userinfo | |

|---|---|

Authorization header |

Token akses jenis Bearer. |

Misalnya, jika endpoint userinfo Anda tersedia di

https://myservice.example.com/userinfo, permintaan mungkin akan terlihat seperti berikut:

GET /userinfo HTTP/1.1 Host: myservice.example.com Authorization: Bearer ACCESS_TOKEN

Agar endpoint userinfo Anda dapat menangani permintaan, lakukan langkah-langkah berikut:

- Ekstrak token akses dari header Otorisasi dan tampilkan informasi untuk pengguna yang terkait dengan token akses.

- Jika token akses tidak valid, tampilkan error HTTP 401 Tidak Sah dengan menggunakan Header Respons

WWW-Authenticate. Berikut adalah contoh respons error userinfo:HTTP/1.1 401 Unauthorized WWW-Authenticate: error="invalid_token", error_description="The Access Token expired"

Jika token akses valid, tampilkan dan respons HTTP 200 dengan objek JSON berikut dalam isi HTTPS respons:

{ "sub": "USER_UUID", "email": "EMAIL_ADDRESS", "given_name": "FIRST_NAME", "family_name": "LAST_NAME", "name": "FULL_NAME", "picture": "PROFILE_PICTURE", }respons endpoint userinfo subID unik yang mengidentifikasi pengguna di sistem Anda. emailAlamat email pengguna. given_nameOpsional: Nama depan pengguna. family_nameOpsional: Nama belakang pengguna. nameOpsional: Nama lengkap pengguna. pictureOpsional: Foto profil pengguna.