Перехват Wi-Fi-пакетов позволяет увидеть детали и взаимодействия, которые в противном случае остаются скрытыми, прежде чем они достигнут программного обеспечения, работающего на устройстве, что делает такие перехваты важным инструментом для обнаружения некоторых типов уязвимостей.

Основные этапы включают в себя:

- Найдите подходящий канал для поиска запахов.

- Привлечь трафик.

- Поделитесь захваченным паролем от вашей беспроводной сети и его хешем.

1. Определите подходящий канал и ширину.

Беспроводные локальные сети (WLAN) работают на следующих технологиях:

- Канал, обычно обозначаемый номером. Цифры от 1 до 13 соответствуют каналам 2,4 ГГц , от 36 до 200 — каналам 5 ГГц.

- с заданной шириной (20 МГц, 40 МГц, 80 МГц, 160 МГц)

Каждая точка доступа (например, маршрутизатор, узел mesh-сети) в вашей сети обычно имеет уникальный канал 2,4 ГГц и канал 5 ГГц, и вам нужно определить, к какому из них подключено устройство. Есть несколько вариантов:

Воспользуйтесь панелью управления вашего роутера.

Если вы используете Nest WiFi , пропустите этот пункт — информация не будет отображаться.

Большинство маршрутизаторов имеют список подключенных устройств, а также информацию об используемом канале и ширине полосы пропускания.

- Узнайте IP-адрес вашего маршрутизатора, используя это руководство .

- Откройте в веб-браузере адрес вашего роутера, например, http://192.168.1.1 .

- Войдите в систему. Не знаете свой пароль? Найдите бирку на вашем роутере или воспользуйтесь паролем роутера .

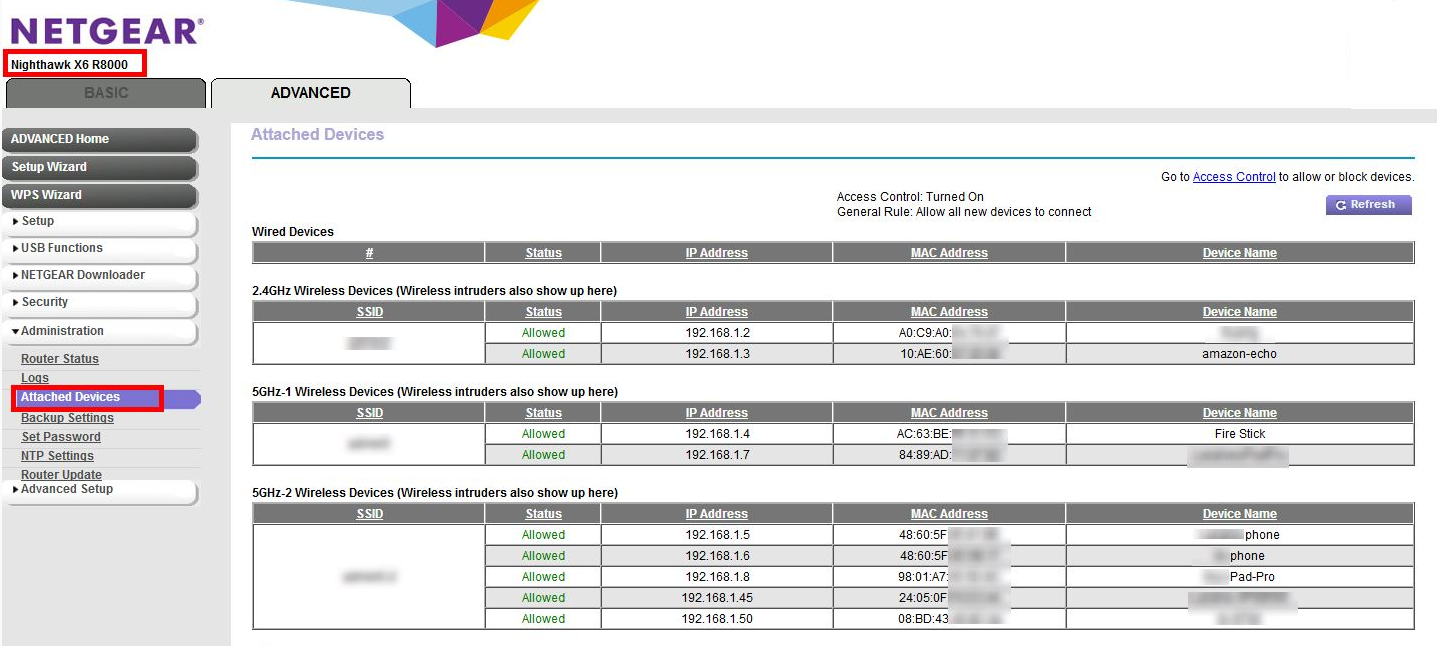

Найдите страницу с названием, например, "клиенты" или "подключенные устройства". Например, страница маршрутизатора Netgear может выглядеть так, как показано ниже, или для устройств Eero .

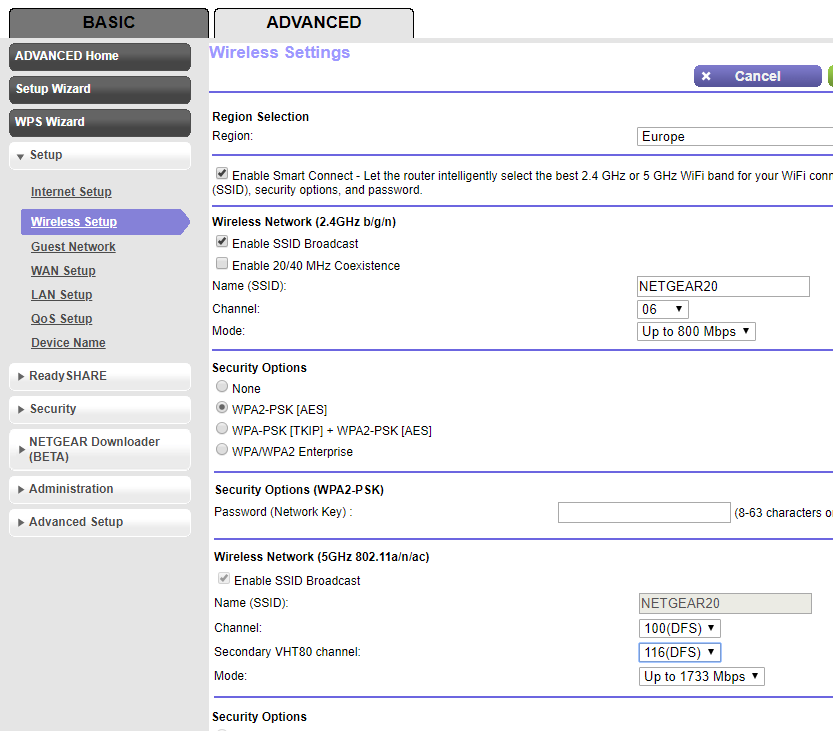

Возможно, вам придётся поискать в настройках другое место, чтобы сопоставить информацию из шага 4 с конкретным каналом и полосой пропускания. Например, маршрутизатор Netgear:

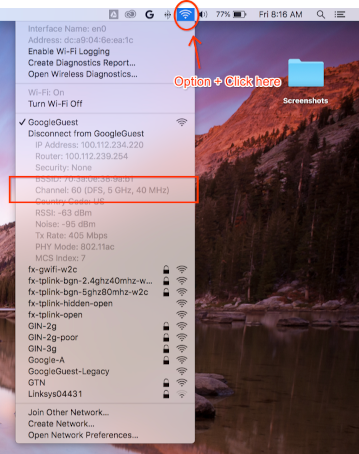

Используйте свой Mac, если он уже подключен к тому же каналу.

Удерживайте клавишу Option на клавиатуре, затем щелкните значок WLAN в правом верхнем углу строки состояния вашего Mac. Вы должны увидеть обычное меню WLAN с несколькими дополнительными параметрами и информацией. Посмотрите на недоступные пункты меню и найдите тот, в котором упоминается «Канал»:

`Channel 60 (DFS, 5GHz, 40MHz)`

Не могу найти канал и ширину.

Если другие методы не сработают, вы можете попробовать:

Перечислите все каналы, которые используют ваши точки доступа (обычно по 2 канала на каждую точку доступа или точку доступа в mesh-сети).

а. Рекомендуется использовать на телефоне Android такие приложения, как Wifiman или Aruba Utilities .

а. На Mac вы можете использовать

/System/Library/PrivateFrameworks/Apple80211.framework/Resources/airport-sдля отображения списка параметров.Выполните короткий (даже 15 секунд будет достаточно) захват каждого из этих каналов, используя приведенные ниже инструкции.

Установите Wireshark (инструкции см. в разделе «Установка Wireshark »).

Откройте каждый из захваченных пакетов с помощью Wireshark, примените фильтр отображения

wlan.addr == YOUR_DEVICE'S_MACи посмотрите, появятся ли какие-либо пакеты.

2. Начать захват

Важно: Запись четырехстороннего рукопожатия.

Если для Wi-Fi включена защита, вам необходимо знать ключи шифрования для расшифровки захваченных пакетов. Ключи шифрования формируются в результате четырехэтапного рукопожатия, которое происходит при подключении устройства к сети, и уникальны для каждого соединения между устройством и точкой доступа.

Поэтому для расшифровки данных Wi-Fi НЕОБХОДИМО перехватить четырехэтапное рукопожатие. Если устройство уже подключено к сети на момент начала перехвата, отключите и снова подключите устройство (или перезагрузите его) после начала перехвата.

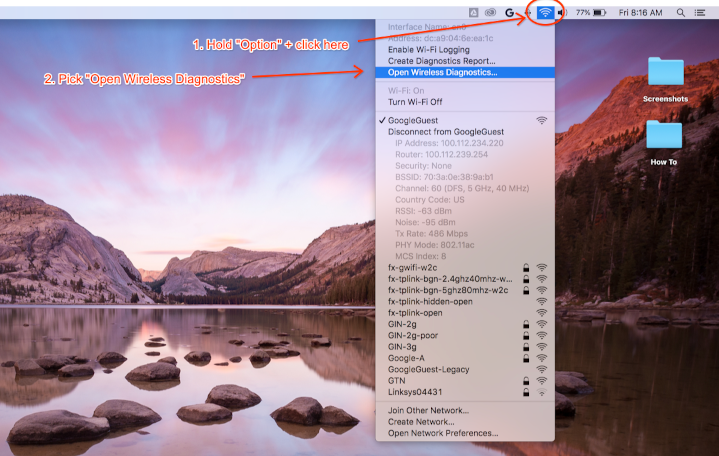

Захват на Mac

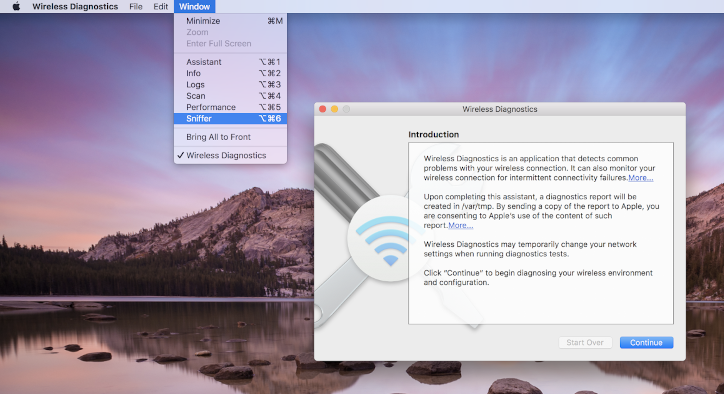

Удерживая клавишу Option на клавиатуре, щелкните значок WLAN, затем выберите «Открыть диагностику беспроводной сети…»:

В строке меню «Беспроводная диагностика» выберите «Окно» > «Сниффер» :

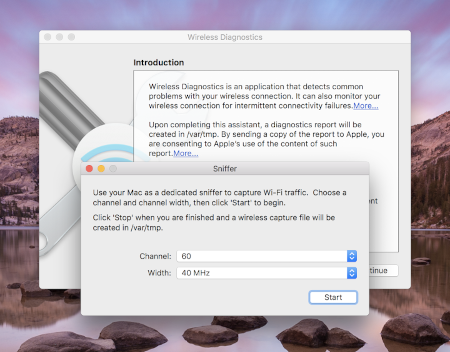

Установите значение канала и ширины равным значениям, полученным ранее (на скриншоте показан пример для канала 60 и ширины 40 МГц):

Нажмите кнопку Start и введите свой пароль. Теперь попробуйте воспроизвести проблему. Убедитесь, что вы перехватили четырехстороннее рукопожатие из соединения, как указано в разделе «Перехват четырехстороннего рукопожатия» .

После завершения нажмите Stop . В каталоге /var/tmp будет создан новый файл *.pcap , содержащий весь трафик. Пример имени файла: (null)_ch100_2018-11-06_10.52.01.pcap .

Захват изображения на Linux

Отключите Wi-Fi. Это можно сделать одним из следующих способов:

- Использование графического интерфейса пользователя (рекомендуется)

- Чтобы отключить управление беспроводным интерфейсом WLAN с помощью командной строки Network Manager, выполните команду:

sudo nmcli dev set <wlan-ifname> managed on - Если вы используете другой сетевой менеджер, внесите соответствующие изменения.

Сохраните этот скрипт. Замените

<wlan-ifname>на имя вашего Wi-Fi-интерфейса. В этом документе предполагается, что имя скриптаsetup-wifi-capture.#!/usr/bin/env bash sudo ifconfig <wlan-ifname> down sudo rfkill unblock wifi sudo iwconfig <wlan-ifname> mode monitor sudo ifconfig <wlan-ifname> up sudo iw dev <wlan-ifname> set channel $@Выполните приведенный выше скрипт, указав канал и максимальную полосу пропускания для перехвата, например, канал 153 с полосой пропускания 80 МГц:

./setup-wifi-capture chan 153 80 MHzОткройте Wireshark, и теперь вы сможете захватывать пакеты на беспроводном интерфейсе.

3. Поделитесь снимком экрана.

Используйте генератор WPA PSK (Raw Key) для создания хеша вашего пароля. Это позволит вам расшифровать перехваченный трафик, не зная вашего пароля в открытом виде.

Вам также необходимо поделиться сгенерированным PSK, чтобы другие могли расшифровать захваченные данные.

Приложение

Установите Wireshark.

Установить Wireshark можно с помощью команды `apt install wireshark` в Linux или загрузить его с веб-сайта Wireshark .

Настройте Wireshark для расшифровки трафика.

Это не обязательно для обмена файлами захвата трафика; делайте это только в том случае, если хотите самостоятельно проанализировать расшифрованный трафик в Wireshark.

При использовании протокола WPA2 в сетях Wi-Fi, WPA2-PSK не используется напрямую для шифрования и дешифрования трафика. Он используется в четырехэтапном рукопожатии , которое необходимо перехватить для расшифровки пакетов. Однако, если вы пытаетесь перехватить только проблемы с подключением к Wi-Fi или обрывы связи, которые можно выявить из кадров управления Wi-Fi, вам не нужно перехватывать четырехэтапное рукопожатие. В любом случае, его перехват не повредит.

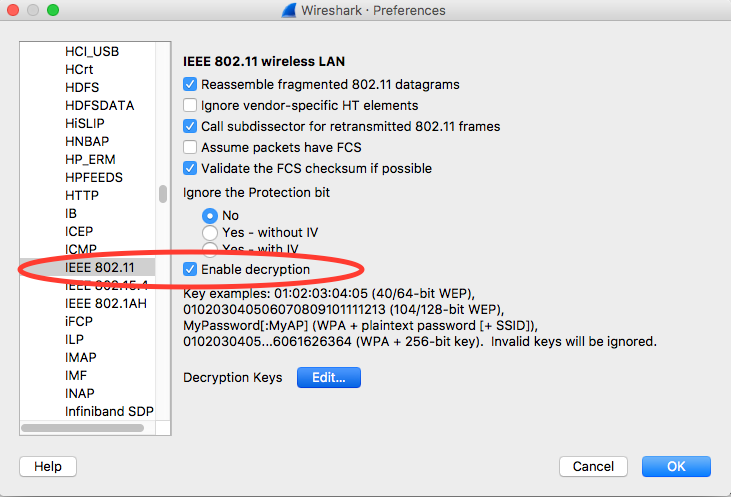

Откройте Wireshark и перейдите на страницу настроек ( меню Wireshark > Настройки или **Cmd + , **).

Найдите раздел "IEEE 802.11" в категории "Протоколы" и убедитесь, что установлен флажок "Включить расшифровку":

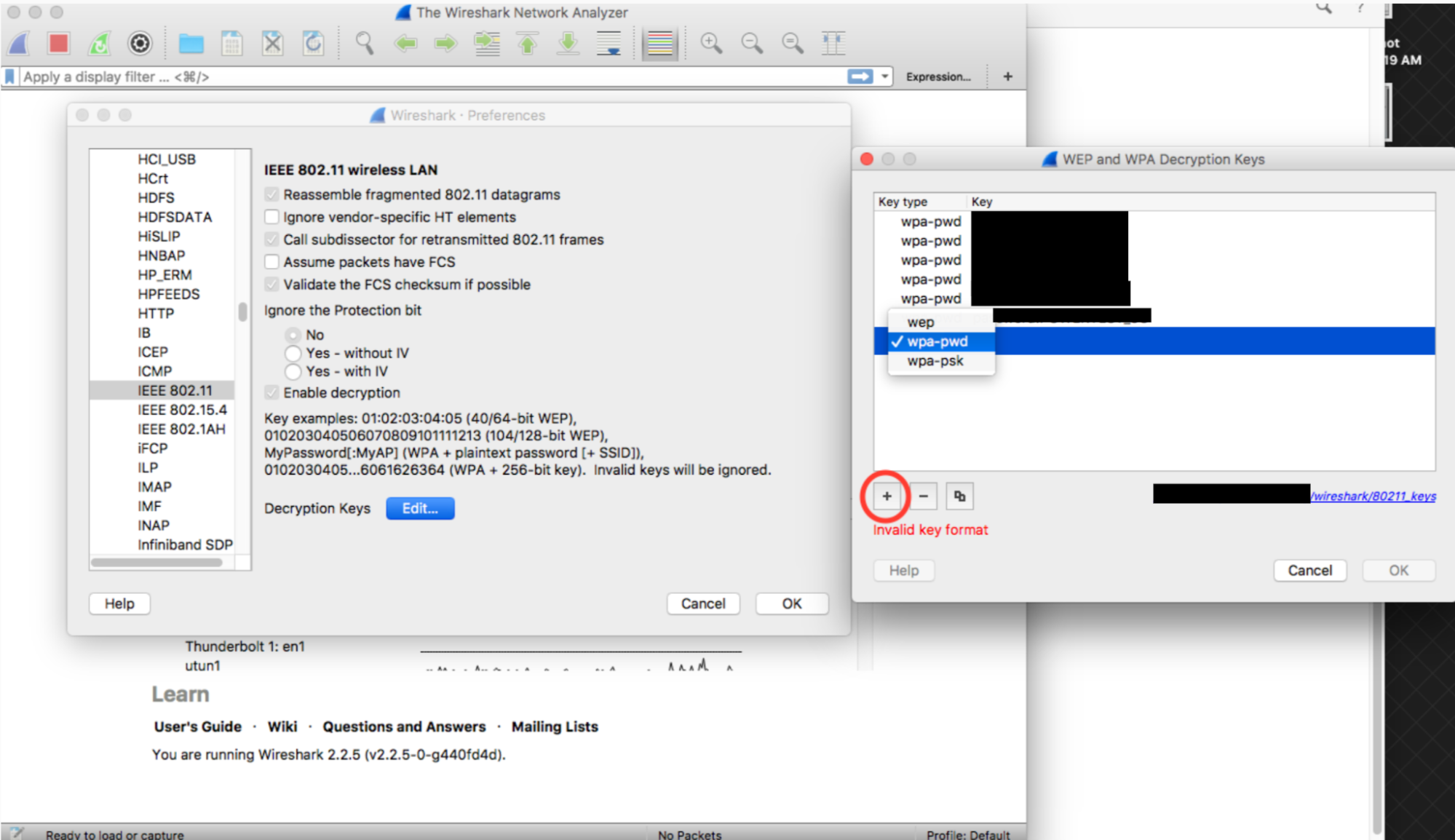

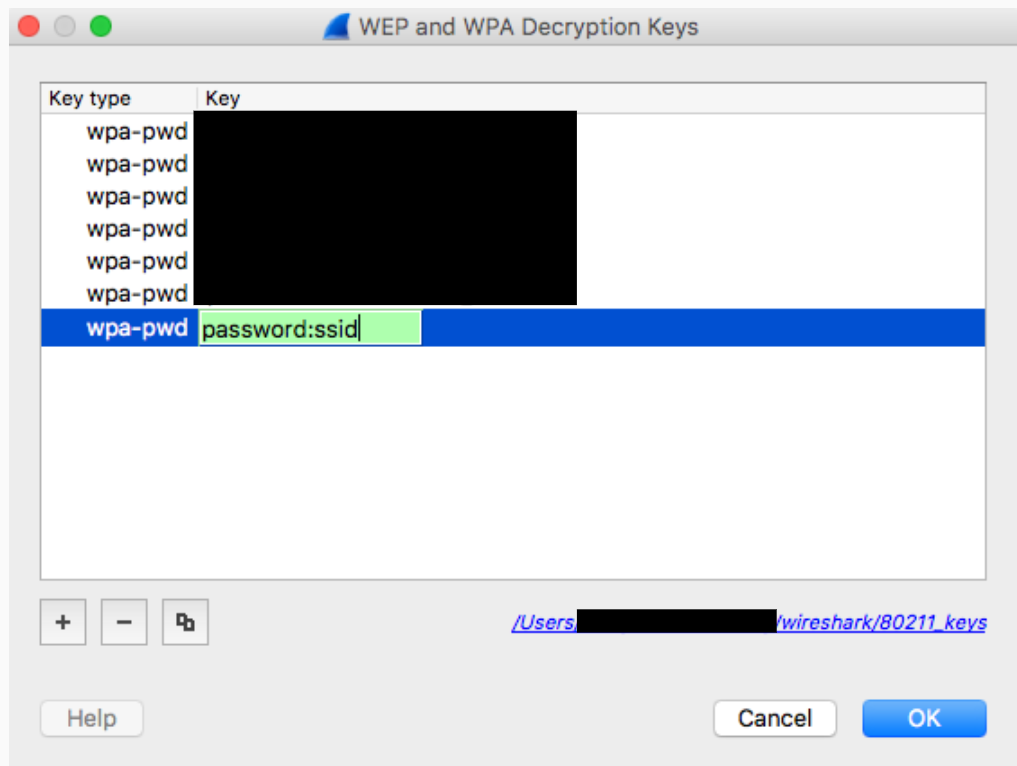

Нажмите кнопку «Редактировать» рядом с надписью «Ключи расшифровки» .

Нажмите кнопку «+» в левом нижнем углу и выберите опцию «wpa-pwd».

Щелкните по столбцу «Ключ» в только что созданной строке (рядом со строкой wpa-pwd), введите свой WPA2 PSK и SSID в формате

<password>:<ssid>. Например, если имя вашей сети —MyHomeNetwork, а ваш WPA2 PSK —myp4ssword, введитеmyp4ssword:MyHomeNetwork.

Нажмите ОК для подтверждения

Для получения дополнительной информации см. официальное руководство Wireshark (со скриншотами) по ссылке «Как расшифровать 802.11» .

При использовании tshark передайте следующие аргументы:

tshark -o wlan.enable_decryption:TRUE -o 'uat:80211_keys:"wpa-pwd","<psk>:<ssid>"'

Раскрасить данные Wireshark 802.11

На сайте metageek.com есть удобный цветовой профиль 802.11: Wireshark Configuration Profile .