כשמבצעים לכידה של מנות Wi-Fi, אפשר לראות פרטים ואינטראקציות שמוסתרים בדרך כלל לפני שהם מגיעים לתוכנה שפועלת במכשיר. לכן, הלכידות האלה הן כלי חשוב לזיהוי באגים מסוימים.

השלבים העיקריים הם:

- מוצאים את הערוץ המתאים להאזנה.

- משיכת תנועה.

- שיתוף הצילום וגיבוב של הסיסמה לרשת ה-WLAN.

1. איך בוחרים את הערוץ והרוחב הנכונים

רשתות WLAN פועלות ב:

- ערוץ, שבדרך כלל מצוין באמצעות מספר. 1-13 מיועד לערוצי 2.4GHz, 36-200 מיועד לערוצי 5GHz

- עם רוחב ספציפי (20MHz, 40MHz, 80MHz, 160MHz)

לכל נקודת גישה (לדוגמה, נתב, צומת רשת) ברשת שלכם יש בדרך כלל ערוץ ייחודי בתדר 2.4 GHz וערוץ בתדר 5 GHz, ואתם צריכים לגלות לאיזה מהם המכשיר מחובר. קיימות מספר אפשרויות:

שימוש בלוח הבקרה של הנתב

אם אתם משתמשים ב-Nest WiFi, דלגו על האפשרות הזו – המידע לא נחשף.

לרוב הנתבים יש רשימה של מכשירים מחוברים, ומופיעים בה הערוץ ורוחב הפס שבהם הם משתמשים.

- אפשר להיעזר במדריך הזה כדי למצוא את כתובת ה-IP של הנתב.

- בדפדפן האינטרנט, עוברים לכתובת של הנתב, לדוגמה: http://192.168.1.1.

- מתחברים לחשבון. לא יודעים מה הסיסמה? מחפשים תג על הנתב או משתמשים בסיסמאות לנתבים.

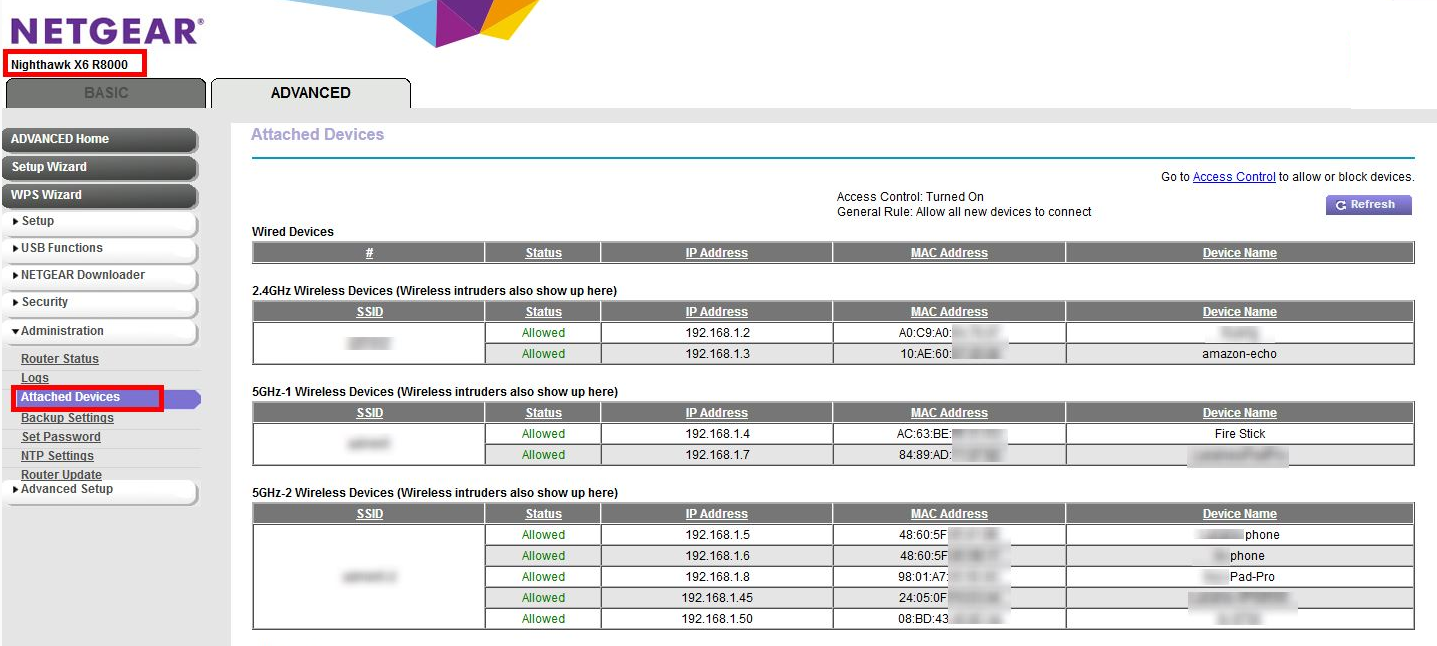

מחפשים דף עם שם כמו 'לקוחות' או 'מכשירים מצורפים'. לדוגמה, דף של נתב Netgear יכול להיראות כך, או במקרה של מכשירי Eero.

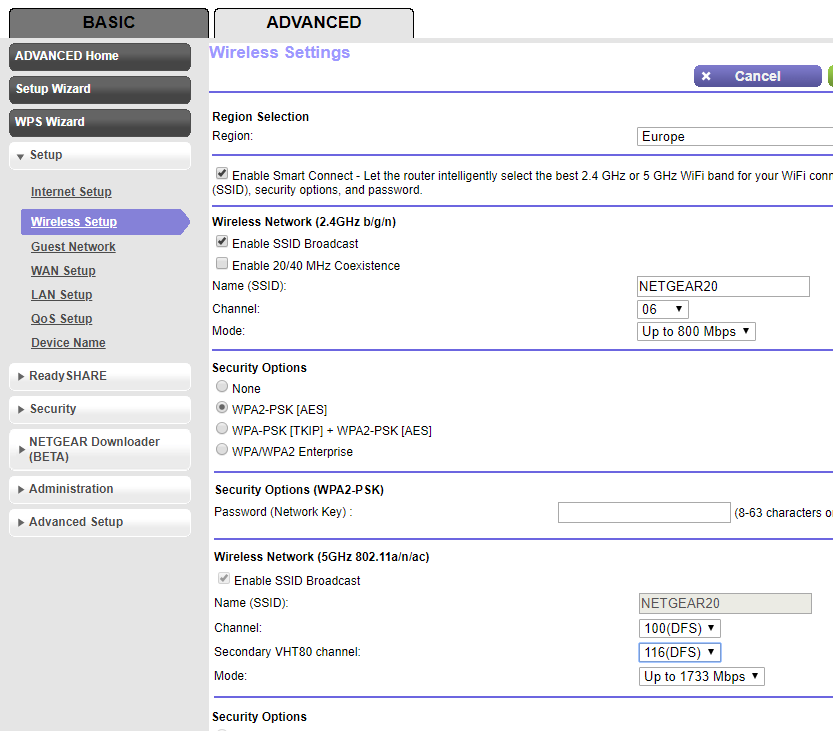

יכול להיות שתצטרכו לחפש במקום אחר בהגדרות כדי למפות את המידע משלב 4 לערוץ ולרוחב פס מסוימים. לדוגמה, נתב Netgear:

אם המחשב שלכם כבר מחובר לאותו ערוץ, אתם יכולים להשתמש בו

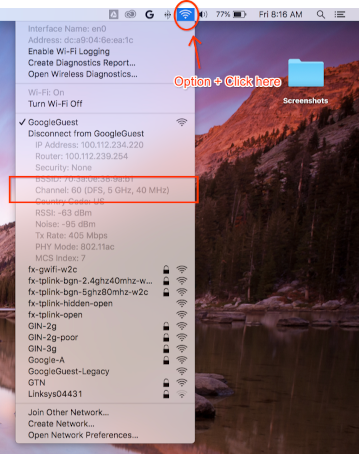

מחזיקים את המקש Option במקלדת ולוחצים על סמל ה-WLAN בפינה השמאלית העליונה בשורת הסטטוס של ה-Mac. אמור להופיע תפריט ה-WLAN הרגיל עם כמה אפשרויות ופרטים נוספים. כדאי לעיין באפשרויות בתפריט שלא זמינות ולחפש את האפשרות שבה מוזכר הערוץ:

`Channel 60 (DFS, 5GHz, 40MHz)`

לא ניתן למצוא את הערוץ והרוחב

אם השיטות האחרות לא עובדות, אפשר לנסות:

צריך לציין את כל הערוצים שנקודות הגישה משתמשות בהם (בדרך כלל 2 לכל נקודת גישה או נקודת רשת).

א. מומלץ בטלפון Android, אפשר להשתמש באפליקציה כמו Wifiman או Aruba Utilities.

א. במחשב Mac, אפשר להשתמש ב-

/System/Library/PrivateFrameworks/Apple80211.framework/Resources/airport-sכדי להציג את האפשרויות.מבצעים צילום קצר (גם 15 שניות מספיקות) בכל אחד מהערוצים האלה, לפי ההוראות שבהמשך

מתקינים את Wireshark (עזרה זמינה במאמר התקנת Wireshark).

פותחים כל אחת מהתפיסות באמצעות Wireshark, מחילים מסנן תצוגה של

wlan.addr == YOUR_DEVICE'S_MACובודקים אם מופיעים חבילות כלשהן.

2. התחלת הצילום

חשוב: תיעוד של לחיצת היד הארבע-כיוונית

אם האבטחה מופעלת ב-Wi-Fi, צריך לדעת את מפתחות ההצפנה כדי לפענח את החבילות שנתפסו. מפתחות ההצפנה נגזרים משיטת אימות בת 4 שלבים שמתרחשת כשהמכשיר מתחבר לרשת, והם ייחודיים לכל חיבור בין מכשיר לנקודת הגישה.

לכן חובה לתעד את לחיצת היד בת 4 השלבים כדי לפענח את מטען ה-Wi-Fi. אם המכשיר כבר מחובר לרשת כשמתחילים את הלכידה, צריך לנתק את המכשיר ולחבר אותו מחדש (או להפעיל אותו מחדש) אחרי שהריח מתחיל.

צילום מסך ב-Mac

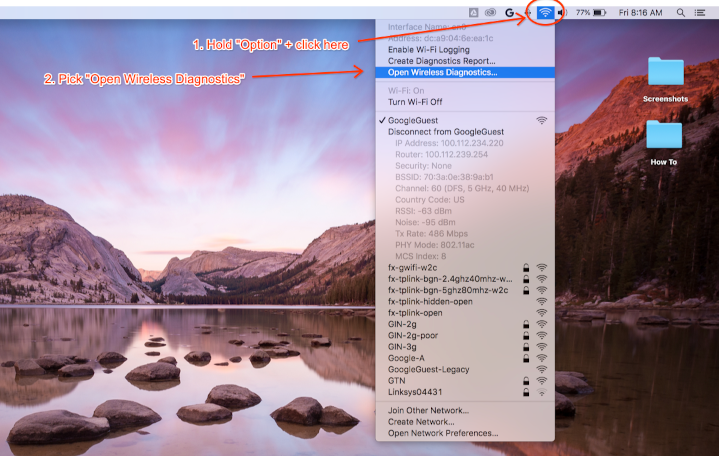

בזמן שלוחצים לחיצה ארוכה על מקש Option במקלדת, לוחצים על סמל ה-WLAN ואז בוחרים באפשרות Open Wireless Diagnostics… (פתיחת אבחון של רשת אלחוטית):

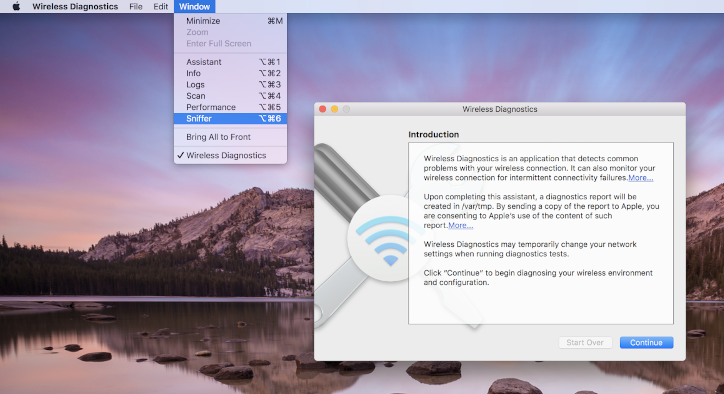

בסרגל התפריטים של Wireless Diagnostics, בוחרים באפשרות חלון > Sniffer:

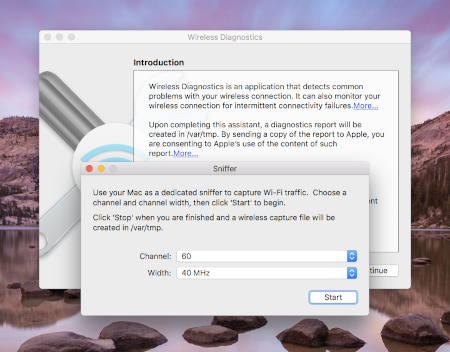

מגדירים את הערוץ והרוחב לערכים שאוחזרו קודם (צילום המסך הוא דוגמה לערוץ 60 ולרוחב 40MHz):

לוחצים על Start ומזינים את הסיסמה. עכשיו, מנסים לשחזר את הבעיה.

חשוב לוודא שצילמתם את לחיצת היד בת 4 השלבים מחיבור, כמו שמתואר בקטע צילום לחיצת היד בת 4 השלבים.

בסיום, מקישים על Stop. קובץ *.pcap חדש יופיע ב-/var/tmp, והוא יכיל את כל התנועה. דוגמה לשם קובץ:

(null)_ch100_2018-11-06_10.52.01.pcap.

צילום מסך ב-Linux

מכבים את ה-Wi-Fi. אפשר לעשות זאת באחת מהדרכים הבאות:

- שימוש בממשק המשתמש הגרפי (מומלץ)

- שימוש ב-CLI של Network Manager כדי להפסיק את הניהול של ממשק ה-WLAN:

sudo nmcli dev set <wlan-ifname> managed on - אם משתמשים במנהל רשת חלופי, צריך לבצע את ההתאמות הנדרשות.

שומרים את הסקריפט. מחליפים את

<wlan-ifname>בשם של ממשק ה-Wi-Fi. במסמך הזה, שם הסקריפט הואsetup-wifi-capture.#!/usr/bin/env bash sudo ifconfig <wlan-ifname> down sudo rfkill unblock wifi sudo iwconfig <wlan-ifname> mode monitor sudo ifconfig <wlan-ifname> up sudo iw dev <wlan-ifname> set channel $@מריצים את הסקריפט הקודם ומעבירים את הערוץ ואת רוחב הפס הגבוה ביותר ל-sniff, לדוגמה, ערוץ 153 עם רוחב פס של 80MHz:

./setup-wifi-capture chan 153 80 MHzפותחים את Wireshark, ועכשיו אמורה להיות לכם אפשרות לתעד חבילות ב-wlan interface.

3. שיתוף הצילום

משתמשים במחולל WPA PSK (מפתח גולמי) כדי ליצור גיבוב של הסיסמה. כך אפשר לפענח את הלכידה בלי לדעת את הסיסמה בטקסט רגיל.

צריך גם לשתף את ה-PSK שנוצר כדי שאחרים יוכלו לפענח את הלכידה.

נספח

התקנת Wireshark

אפשר להתקין את Wireshark באמצעות הפקודה apt install wireshark ב-Linux, או להוריד אותו באינטרנט מהאתר של Wireshark.

הגדרת Wireshark לפענוח תעבורת נתונים

אין צורך בכך כדי לשתף את קובצי הלכידה, אלא רק אם רוצים לבדוק בעצמכם את התנועה שפוענחה ב-Wireshark.

ב-Wi-Fi עם אבטחת WPA2, WPA2-PSK לא משמש ישירות להצפנה ולפענוח של התעבורה. הוא משמש בלחיצת יד בת 4 שלבים, שצריך לתעד כדי לפענח חבילות. עם זאת, אם אתם מנסים ללכוד רק בעיות בחיבור ל-Wi-Fi או ניתוקים מהחיבור, שאפשר ללמוד עליהם מתוך מסגרות ניהול של Wi-Fi, אתם לא צריכים ללכוד את לחיצת היד בת 4 השלבים. בכל מקרה, כדאי לצלם את המסך.

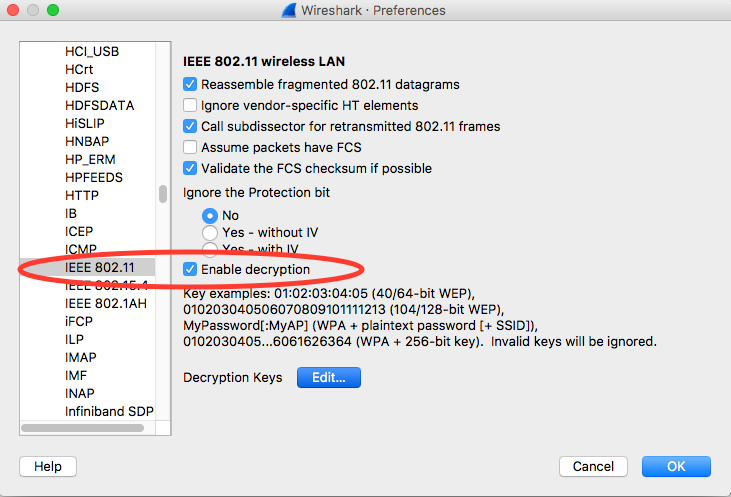

פותחים את Wireshark ואת דף ההעדפות (תפריט Wireshark > העדפות או **Cmd + , **).

בקטגוריה 'פרוטוקולים', מחפשים את הקטע 'IEEE 802.11' ומוודאים שהתיבה 'הפעלת פענוח' מסומנת:

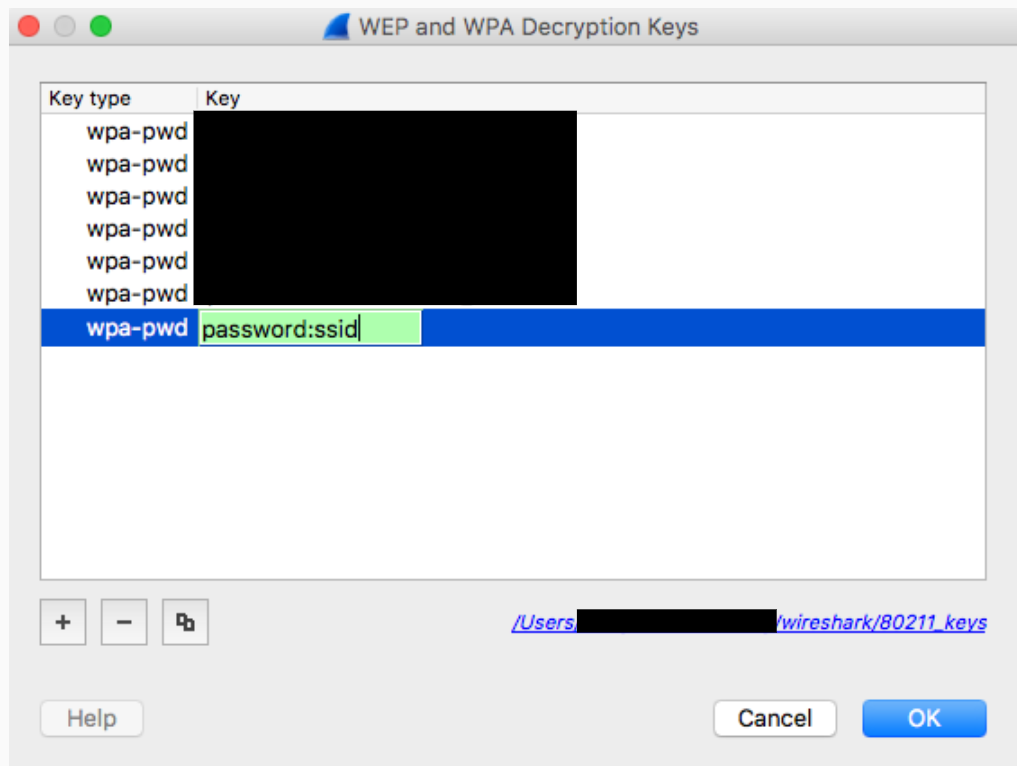

לוחצים על הלחצן עריכה לצד התווית מפתחות פענוח.

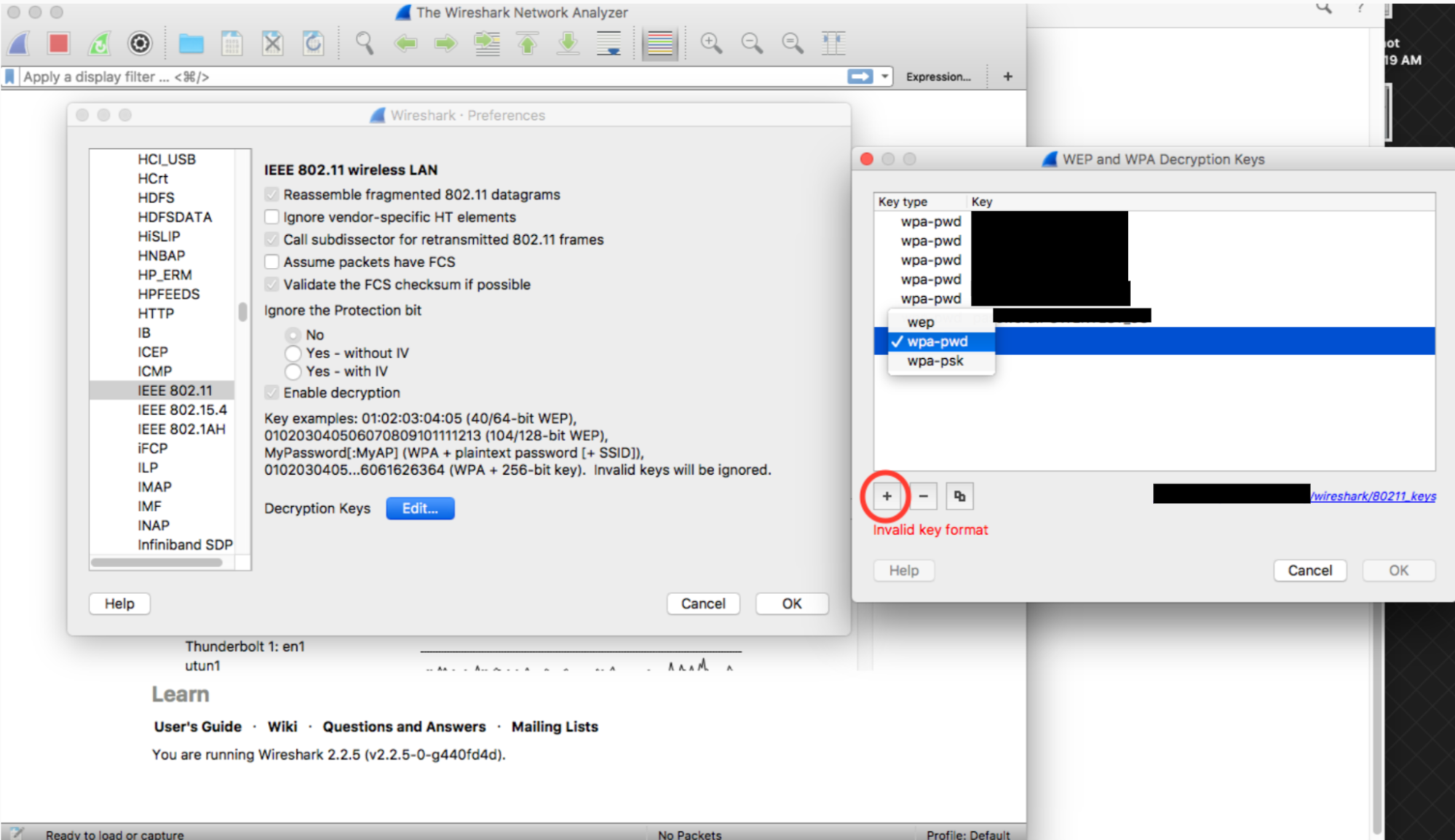

לוחצים על הלחצן '+' בפינה הימנית התחתונה ובוחרים באפשרות wpa-pwd.

לוחצים על עמודת המפתח של השורה החדשה שנוצרה (מימין למחרוזת wpa-pwd), מקלידים את מפתח ה-PSK ואת ה-SSID של WPA2 בפורמט

<password>:<ssid>. לדוגמה, אם שם הרשת הואMyHomeNetworkוסיסמת ה-WPA2 PSK היאmyp4ssword, מקלידיםmyp4ssword:MyHomeNetwork.

לוחצים על 'אישור' כדי לאשר.

מידע נוסף זמין במדריך הרשמי של Wireshark (עם צילומי מסך) במאמר How to Decrypt 802.11.

אם משתמשים ב-tshark, מעבירים את הארגומנטים הבאים:

tshark -o wlan.enable_decryption:TRUE -o 'uat:80211_keys:"wpa-pwd","<psk>:<ssid>"'

צביעה של נתוני Wireshark 802.11

באתר metageek.com יש פרופיל צבעים שימושי של 802.11: פרופיל הגדרות אישיות של Wireshark.