Теперь, когда мы разобрались с некоторыми ключевыми понятиями узла, мы проанализируем, что позволяет устройствам взаимодействовать друг с другом.

Спецификация Matter использует сложные методы шифрования и дешифрования информации, а также безопасные механизмы для подтверждения личности узла и обмена криптографическими учетными данными.

Когда группа устройств в сети использует один и тот же домен безопасности, обеспечивая, таким образом, безопасную связь между узлами, эта группа называется «фабрикой». Фабрики используют один и тот же сертификат верхнего уровня центра сертификации ( корень доверия ) и, в контексте центра сертификации, уникальный 64-битный идентификатор, называемый идентификатором фабрики (Fabric ID ).

Таким образом, процесс ввода в эксплуатацию заключается в присвоении учетных данных Fabric новому узлу, чтобы он мог взаимодействовать с другими узлами в той же сети Fabric.

Оперативные полномочия

Корень доверия устанавливается на узле, вводимом в эксплуатацию уполномоченным лицом, как правило, на устройстве с каким-либо графическим интерфейсом пользователя, таком как смартфон, концентратор или компьютер, после получения его от администратора домена ( ADM ), который часто представляет собой экосистему, выступающую в качестве доверенного корневого центра сертификации ( CA ).

Комиссар имеет доступ к центру сертификации. Таким образом, он запрашивает у центра сертификации учетные данные для работы узла от имени вводимого в эксплуатацию узла или заказчика . Учетные данные состоят из двух частей:

Операционный идентификатор узла (или идентификатор операционного узла ) — это 64-битное число, которое однозначно идентифицирует каждый узел в сети.

Сертификат операционной деятельности узла ( NOC ) — это набор учетных данных, которые узлы используют для связи и идентификации себя в рамках сети Fabric. Они генерируются в процессе запроса на подписание сертификата операционной деятельности узла ( NOCSR ).

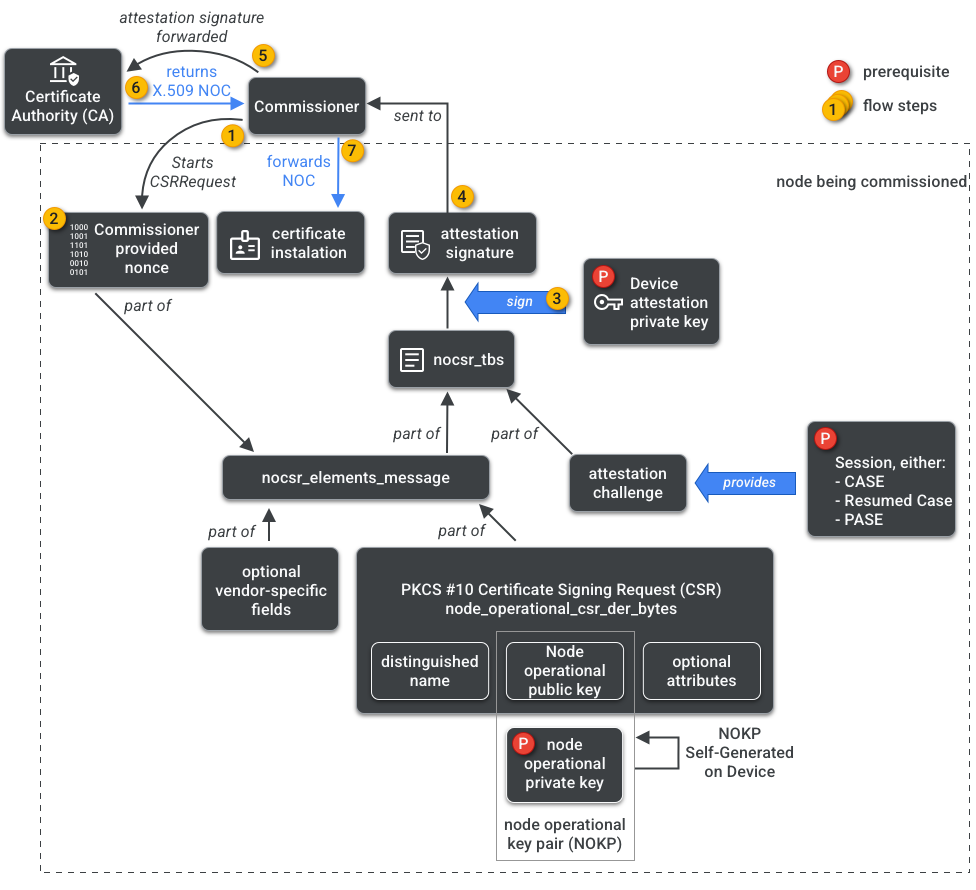

NOCSR — это процедура, выполняемая на вводимом в эксплуатацию узле. Она связывает несколько криптографических элементов, а затем отправляет их комиссару, который запрашивает у экосистемы центров сертификации соответствующий NOC. На рисунке 1 изображено это дерево зависимостей и порядок выполнения некоторых операций.

Хотя понимание каждого криптографического элемента важно для разработки SDK, полный анализ их роли и последствий выходит за рамки данного вводного курса. Важно отметить следующее:

- Сертификаты NOC выдаются экосистемой CA на основе реальных производственных тканей.

- Центры управления сетью (NOC) криптографически привязаны к уникальной паре операционных ключей узла ( NOKP ).

- NOKP генерируется узлом, вводимым в эксплуатацию, в процессе ввода в эксплуатацию.

- Информация NOCSR, отправляемая в экосистему, включает в себя открытый ключ узла, но закрытый ключ узла никогда не отправляется комиссару или центру сертификации.

- Процесс NOCSR использует данные из процедуры аттестации , подписывает информацию CSRSR и, таким образом, подтверждает запрос центра сертификации на генерацию доверенного сертификата NOC.

Процедура аттестации — это процесс, используемый комиссаром для подтверждения того, что:

- Устройство прошло сертификацию Matter .

- Устройство действительно является тем, чем себя позиционирует: оно криптографически подтверждает имя поставщика, идентификатор продукта и другую информацию о производителе.

Многопользовательский режим администратора

Узлы также могут быть подключены к нескольким сетям Fabric. Это свойство часто называют многопользовательским администрированием. Например, устройство может быть подключено как к сети Fabric производителя, так и к сети Fabric облачной экосистемы, при этом каждая сеть Fabric будет обрабатывать свой набор зашифрованных коммуникаций и работать независимо.

Поскольку может сосуществовать несколько сетей Fabric, устройство может иметь несколько наборов учетных данных для работы узлов. Однако модель данных узла является общей: атрибуты кластера, события и действия являются общими для всех сетей Fabric. Таким образом, хотя учетные данные Thread и/или Wi-Fi устанавливаются в процессе ввода в эксплуатацию, они являются частью сетевого операционного кластера , являются общими для всех сетей Fabric и частью модели данных узла, а не учетными данными сети Fabric.