Dispositivos certificados são aqueles que passaram pelo processo de certificação Connectivity Standards Alliance (Alliance) Matter.

Durante o processo de comissionamento, um dispositivo certificado precisa atestar a si mesmo. Em outras palavras, ele precisa provar que é o que afirma ser e que é um produto genuíno. Assim, todos os dispositivos Matter têm credenciais que abrangem o par de chaves de atestado e uma cadeia de certificados associada. O certificado de atestado do dispositivo (DAC, na sigla em inglês) faz parte dessa cadeia. Quando o dispositivo em comissionamento apresentar o DAC ao comissário, ele vai certificar que:

- ele foi fabricado por um fabricante certificado.

- ele é um dispositivo original.

- ele passou em Matter testes de compliance.

Durante a fase de desenvolvimento, o fabricante pode testar os dispositivos sem o processo completo de atestado. Os testadores precisam ser informados explicitamente de que o dispositivo está em teste e ainda não foi certificado e lançado. Quando um fabricante entra em uma fase de produção, o ecossistema do provisionador precisa aplicar todos os requisitos de atestado.

A comprovação usa uma infraestrutura de chave pública (ICP) que aproveita autoridades de certificação raiz e certificados intermediários, de maneira semelhante aos certificados de autenticação de servidor amplamente adotados usados para SSL/TLS. Esse processo é chamado de cadeia de certificados de atestado do dispositivo.

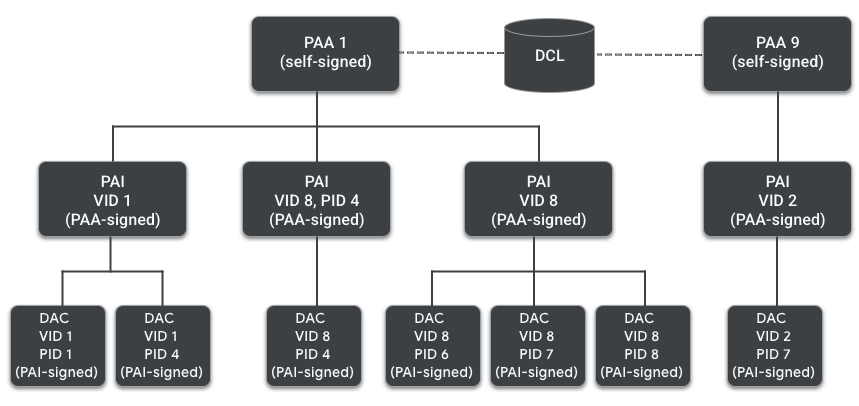

ICP de atestado de dispositivo

O DAC é um certificado X.509 v3. A primeira versão do X.509 foi publicada em 1988 pela ITU-T. O X.509 v3 com certificado de infraestrutura de chave pública e lista de revogação de certificados (CRL) usado por Matter é especificado pela RFC5280. Ela contém:

- Chave pública

- Emissor

- Assunto

- Número de série do certificado

- Validade, em que a expiração pode ser indeterminada

- Assinatura

O ID do fornecedor e o ID do produto são atributos do MatterDACName no assunto do DAC.

O DAC é exclusivo por dispositivo e associado ao par de chaves de atestado exclusivo no produto. Ele é emitido por uma CA associada ao fabricante do dispositivo.

A assinatura do DAC é validada em relação ao Certificado intermediário de atestado de produto (PAI), que também é emitido por uma PAA. No entanto, um fornecedor pode criar um PAI por produto (específico do PID), grupo de produtos ou para todos os produtos.

Na raiz da cadeia de confiança, a chave pública da Autoridade de certificação (CA) da Autoridade de atestado de produto (PAA) valida as assinaturas da PAI. O Truststore Matter é federado, e o conjunto de certificados PAA confiáveis para os comissários é mantido em um banco de dados confiável central (o Distributed Compliance Ledger). A entrada de um PAA no conjunto confiável exige o cumprimento de uma política de certificado gerenciada pelo Alliance.

A PAI também é um certificado X.509 v3 que inclui:

- Chave pública

- Emissor

- Assunto

- Número de série do certificado

- Validade, em que a expiração pode ser indeterminada

- Assinatura

O ID do fornecedor e o ID do produto (opcionalmente) são atributos do MatterDACName no assunto da DAC.

Por fim, o PAA é o certificado raiz na cadeia e é autoassinado. Ele inclui:

- Assinatura

- Chave pública

- Emissor

- Assunto

- Número de série do certificado

- Validade

Outros documentos e mensagens de declaração

O processo de atestado tem vários documentos e mensagens. Confira a seguir uma breve visão geral da função e da composição deles. A imagem abaixo ajuda a entender a hierarquia.

| Documento | Descrição |

|---|---|

| Declaração de certificação (CD) | O CD permite que o

dispositivo Matter

prove a conformidade com o

protocolo Matter.

Sempre que os

Processos de certificação

Matter terminarem, o

Alliance vai criar um CD

para o tipo de dispositivo

para que o fornecedor possa incluí-lo no

firmware. O CD inclui, entre outras informações:

|

| Informações do firmware (opcional) | As Informações do firmware contêm o número da versão do CD e um ou mais resumos de componentes no firmware, como SO, sistema de arquivos e carregador de inicialização. Os resumos podem ser um hash dos componentes de software ou um hash dos manifestos assinados dos componentes de software. O fornecedor também pode incluir nas informações de firmware apenas o "hash de hashes" dos componentes, em vez de uma matriz de hashes individuais. As informações de firmware são um elemento opcional no processo de atestado e aplicáveis quando um fornecedor tem um ambiente de inicialização segura que processa o par de chaves de atestado. |

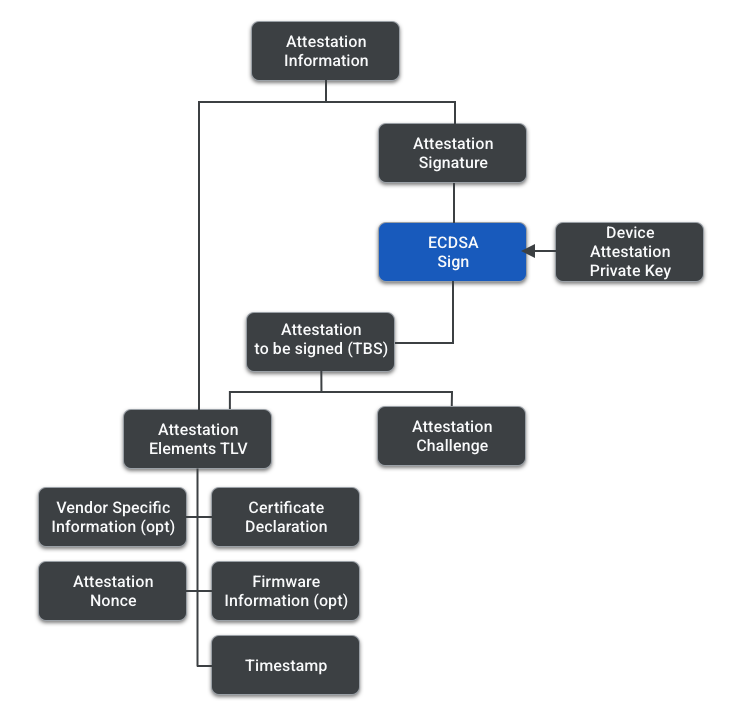

| Informações de declaração | Mensagem enviada do comissário para o comissário. As informações de atestado combinam um TLV que contém os elementos de atestado e uma assinatura de atestado. |

| Elementos de atestado | Este é um TLV que contém:

|

| Desafio de comprovação | Desafio fora da banda derivado durante o estabelecimento da sessão Passcode Authenticated Session Establishment (PASE)/ Certificate Authenticated Session Establishment (CASE) e usado para proteger ainda mais o procedimento e evitar assinaturas repetidas. Vem de uma sessão CASE, PASE ou retomada CASE. |

| Atestado da TBS (para ser assinado) | Mensagem que contém os elementos e o desafio de atestado. |

| Assinatura de atestado | Assinatura do TBS de atestado, assinada usando a chave privada de atestado do dispositivo. |

Procedimento de atestado

O comissário é responsável por atestar o comissionado. Ele executa as seguintes etapas:

- O comissário gera um valor de uso único de atestado aleatório de 32 bytes. Na criptografia, um valor de uso único é um número aleatório gerado no procedimento criptográfico e destinado a ser usado uma vez.

- O comissário envia o nonce para o DUT e solicita as informações de atestado.

- O DUT gera as informações de atestado e as assina com a chave privada de atestado.

- O comissário recupera o certificado DAC e PAI do dispositivo e pesquisa o certificado PAA na loja de confiança Matter.

- O comissário valida as informações de comprovação. Estas são as condições

para validação:

- A cadeia de certificados DAC precisa ser validada, incluindo verificações de revogação no PAI e no PAA.

- O VID no DAC corresponde ao VID no PAI.

- A assinatura do atestado é válida.

- O nonce nos elementos de atestado do dispositivo corresponde ao nonce fornecido pelo comissário.

- A assinatura da declaração de certificado é válida usando uma das chaves de assinatura de declaração de certificação conhecidas do Alliance.

- As informações de firmware (se presentes e compatíveis com o comissário) correspondem a uma entrada no livro-razão de compliance distribuído.

- Outras validações de VID/PID também ocorrem entre o cluster de informações básicas do dispositivo, a declaração de certificação e o DAC.