Dengan merekam paket Wi-Fi, Anda dapat melihat detail dan interaksi yang biasanya disamarkan sebelum mencapai software yang berjalan di perangkat, sehingga rekaman ini menjadi alat penting untuk beberapa jenis bug.

Langkah-langkah utama yang terlibat adalah:

- Temukan channel yang tepat untuk di-sniff.

- Mendapatkan traffic.

- Membagikan rekaman dan hash sandi WLAN Anda.

1. Tentukan saluran dan lebar yang tepat

Jaringan WLAN beroperasi pada:

- channel, biasanya disebut dengan angka. 1-13 untuk saluran 2,4 GHz, 36-200 untuk saluran 5 GHz

- dengan lebar tertentu (20 MHz, 40 MHz, 80 MHz, 160 MHz)

Setiap titik akses (misalnya router, node mesh) di jaringan Anda biasanya memiliki channel 2,4 GHz dan channel 5 GHz yang unik, dan Anda perlu menemukan channel yang terhubung ke perangkat. Ada beberapa opsi:

Menggunakan panel kontrol router

Jika Anda menggunakan Nest WiFi, lewati opsi ini – info tidak diekspos.

Sebagian besar router memiliki daftar perangkat terhubung serta saluran dan lebar yang digunakan.

- Temukan alamat IP router Anda menggunakan panduan ini.

- Buka alamat router Anda di browser web, misalnya http://192.168.1.1.

- Login. Tidak tahu sandi Anda? Cari label di router Anda, atau gunakan Sandi Router.

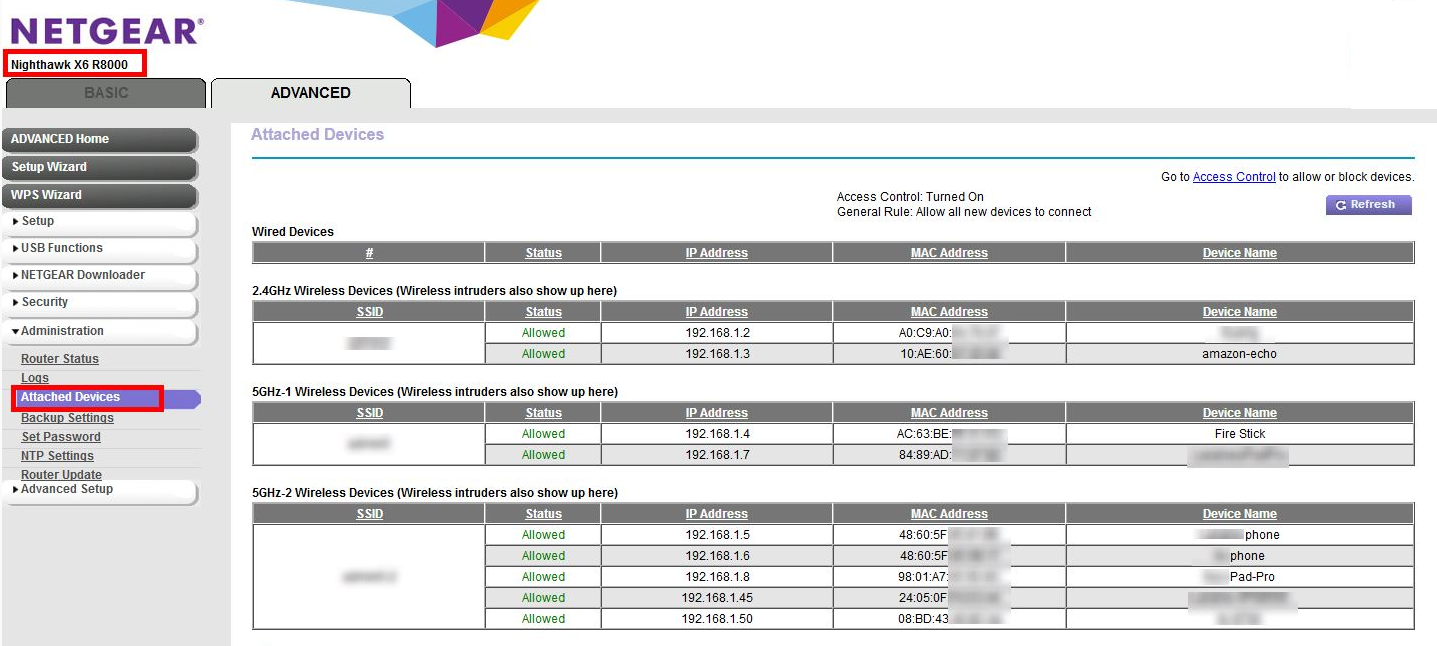

Cari halaman yang bernama "klien" atau "perangkat terhubung". Misalnya, halaman router Netgear mungkin terlihat seperti berikut, atau untuk perangkat Eero.

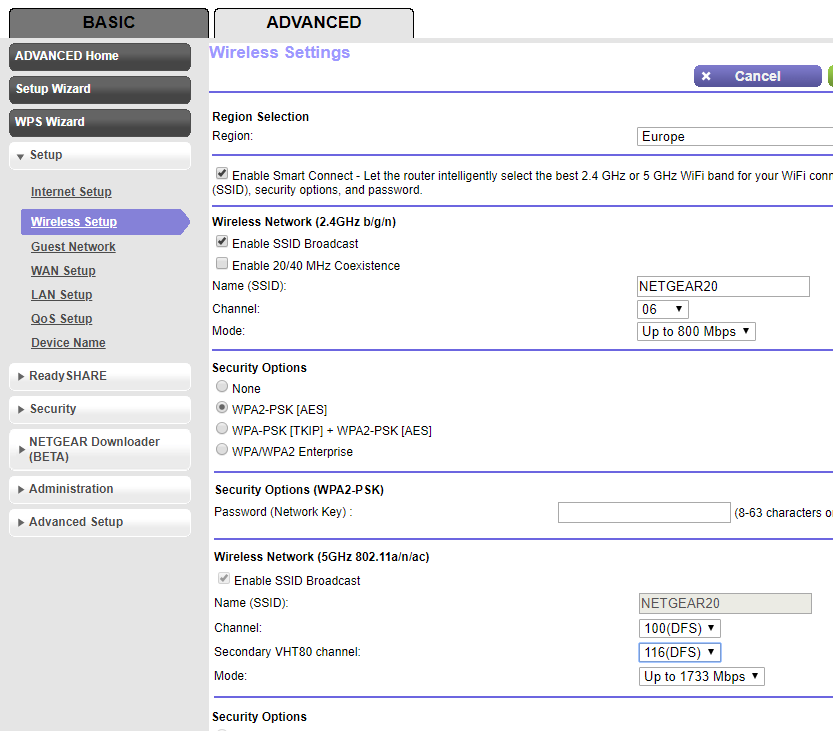

Anda mungkin harus mencari di tempat lain dalam setelan untuk memetakan info dari langkah 4 ke channel dan bandwidth tertentu. Misalnya, router Netgear:

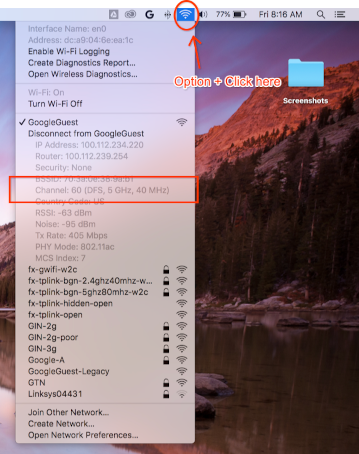

Gunakan Mac Anda, jika sudah terhubung ke channel yang sama

Tahan Option di keyboard Anda, lalu klik ikon WLAN di sudut kanan atas di status bar Mac Anda. Anda akan melihat menu WLAN biasa dengan beberapa opsi dan informasi lainnya. Lihat item menu yang tidak tersedia dan cari item yang menyebutkan Channel:

`Channel 60 (DFS, 5GHz, 40MHz)`

Tidak dapat menemukan channel dan lebar

Jika metode lain tidak berhasil, Anda dapat mencoba:

Mencantumkan semua channel yang digunakan AP Anda (biasanya 2 untuk setiap AP atau titik mesh).

a. Direkomendasikan Dengan ponsel Android, Anda dapat menggunakan aplikasi seperti Wifiman atau Aruba Utilities.

a. Di Mac, Anda dapat menggunakan

/System/Library/PrivateFrameworks/Apple80211.framework/Resources/airport-suntuk mencantumkan opsi.Lakukan perekaman singkat (bahkan 15 detik sudah cukup) di setiap saluran tersebut, menggunakan petunjuk di bawah

Instal Wireshark (untuk mendapatkan bantuan, lihat Menginstal Wireshark).

Buka setiap rekaman menggunakan Wireshark, terapkan filter tampilan

wlan.addr == YOUR_DEVICE'S_MAC, dan lihat apakah ada paket yang muncul.

2. Mulai perekaman

Penting: Merekam four-way handshake

Jika keamanan diaktifkan untuk Wi-Fi, Anda harus mengetahui kunci enkripsi untuk mendekripsi paket yang diambil. Kunci enkripsi berasal dari handshake 4 arah yang terjadi saat perangkat terhubung ke jaringan, dan bersifat unik untuk setiap koneksi antara perangkat dan AP.

Oleh karena itu, Anda HARUS merekam handshake 4 arah untuk mendekripsi payload Wi-Fi. Jika perangkat sudah terhubung ke jaringan saat Anda memulai pengambilan, putuskan koneksi dan hubungkan kembali perangkat (atau mulai ulang perangkat) setelah sniffing dimulai.

Merekam di Mac

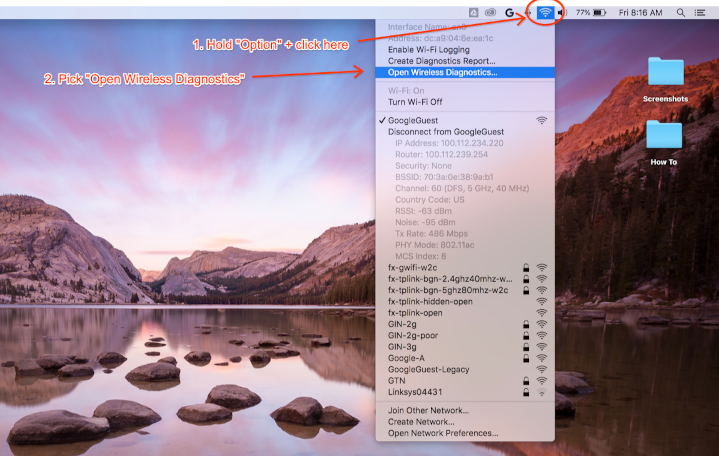

Sambil menahan tombol Option di keyboard, klik ikon WLAN, lalu pilih "Open Wireless Diagnostics…":

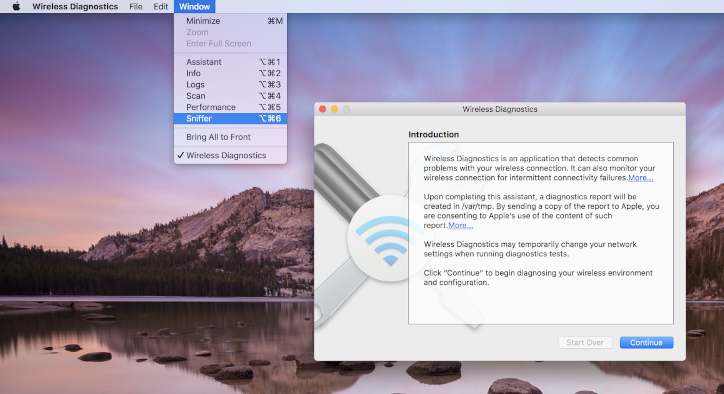

Dari panel menu Diagnostik Nirkabel, pilih Window > Sniffer:

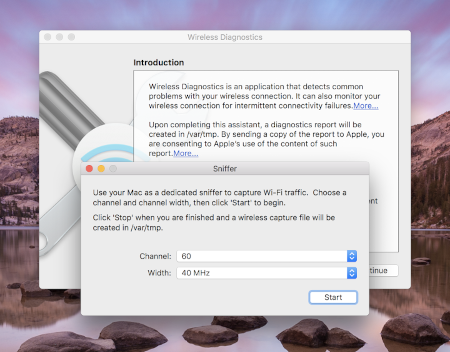

Setel saluran dan lebar ke nilai yang Anda ambil sebelumnya (Contoh screenshot adalah untuk Saluran 60 dan Lebar 40 MHz):

Tekan Start dan masukkan sandi Anda. Sekarang, coba reproduksi masalahnya.

Pastikan Anda merekam 4-way handshake dari koneksi seperti yang dijelaskan dalam

Merekam 4-way handshake.

Setelah selesai, tekan Stop. File *.pcap baru dapat ditemukan di /var/tmp yang

berisi semua traffic. Contoh nama file adalah:

(null)_ch100_2018-11-06_10.52.01.pcap.

Merekam di Linux

Nonaktifkan Wi-Fi. Hal ini dapat dilakukan dengan:

- Menggunakan GUI (direkomendasikan)

- Menggunakan Network Manager CLI untuk menghentikan pengelolaan antarmuka WLAN:

sudo nmcli dev set <wlan-ifname> managed on - Jika menggunakan pengelola jaringan alternatif, sesuaikan dengan tepat.

Simpan skrip ini. Ganti

<wlan-ifname>dengan nama antarmuka Wi-Fi Anda. Dokumen ini mengasumsikan nama skripnya adalahsetup-wifi-capture.#!/usr/bin/env bash sudo ifconfig <wlan-ifname> down sudo rfkill unblock wifi sudo iwconfig <wlan-ifname> mode monitor sudo ifconfig <wlan-ifname> up sudo iw dev <wlan-ifname> set channel $@Jalankan skrip sebelumnya dan teruskan channel dan bandwidth tertinggi untuk mengendus, misalnya channel 153 dengan bandwidth 80 MHz:

./setup-wifi-capture chan 153 80 MHzBuka Wireshark, dan Anda sekarang dapat merekam paket di antarmuka wlan.

3. Membagikan hasil pengambilan gambar

Gunakan WPA PSK (Raw Key) Generator untuk membuat hash sandi Anda. Hal ini memungkinkan Anda mendekripsi rekaman tanpa mengetahui sandi teks biasa Anda.

Anda juga perlu membagikan PSK yang dihasilkan agar orang lain dapat mendekripsi rekaman.

Lampiran

Menginstal Wireshark

Anda dapat menginstal Wireshark menggunakan apt install wireshark di Linux atau mendownloadnya secara online dari situs Wireshark.

Menyiapkan Wireshark untuk mendekripsi traffic

Hal ini tidak diperlukan untuk membagikan file rekaman, lakukan hanya jika Anda ingin memeriksa sendiri traffic yang didekripsi di Wireshark.

Dengan keamanan WPA2 di Wi-Fi, WPA2-PSK tidak digunakan secara langsung untuk enkripsi dan dekripsi lalu lintas. Digunakan dalam handshake 4 arah, yang perlu Anda ambil untuk mendekripsi paket. Namun, jika yang ingin Anda rekam hanyalah masalah saat menghubungkan ke Wi-Fi atau penurunan konektivitas, yang dapat diperoleh dari frame pengelolaan Wi-Fi, Anda tidak perlu merekam handshake 4 arah. Dalam kedua kasus tersebut, tidak ada salahnya untuk merekamnya.

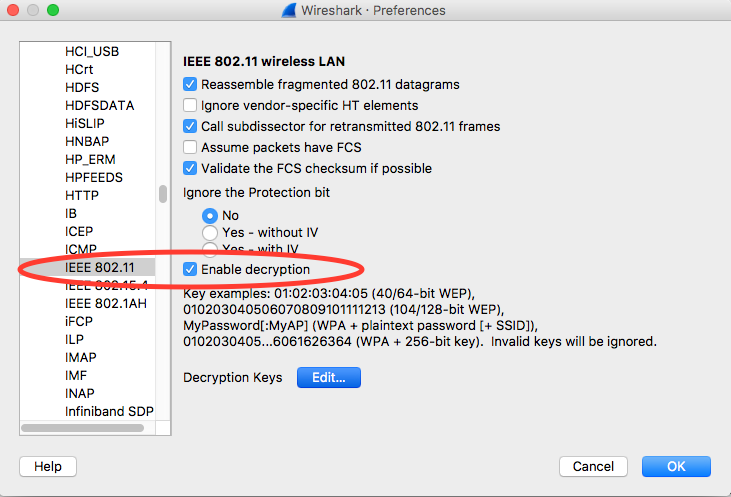

Buka Wireshark dan buka halaman Preferences (Wireshark menu > Preferences atau **Cmd + , **).

Temukan bagian "IEEE 802.11" di kategori "Protokol" dan pastikan "Aktifkan dekripsi" dicentang:

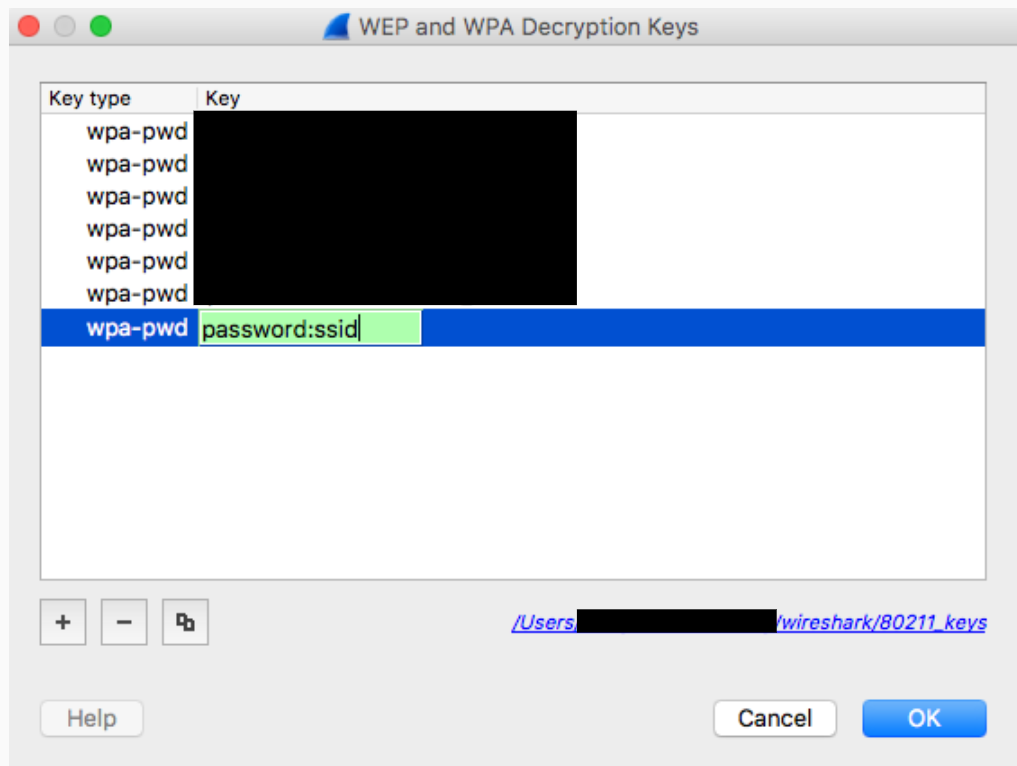

Klik tombol Edit di samping label Kunci Dekripsi.

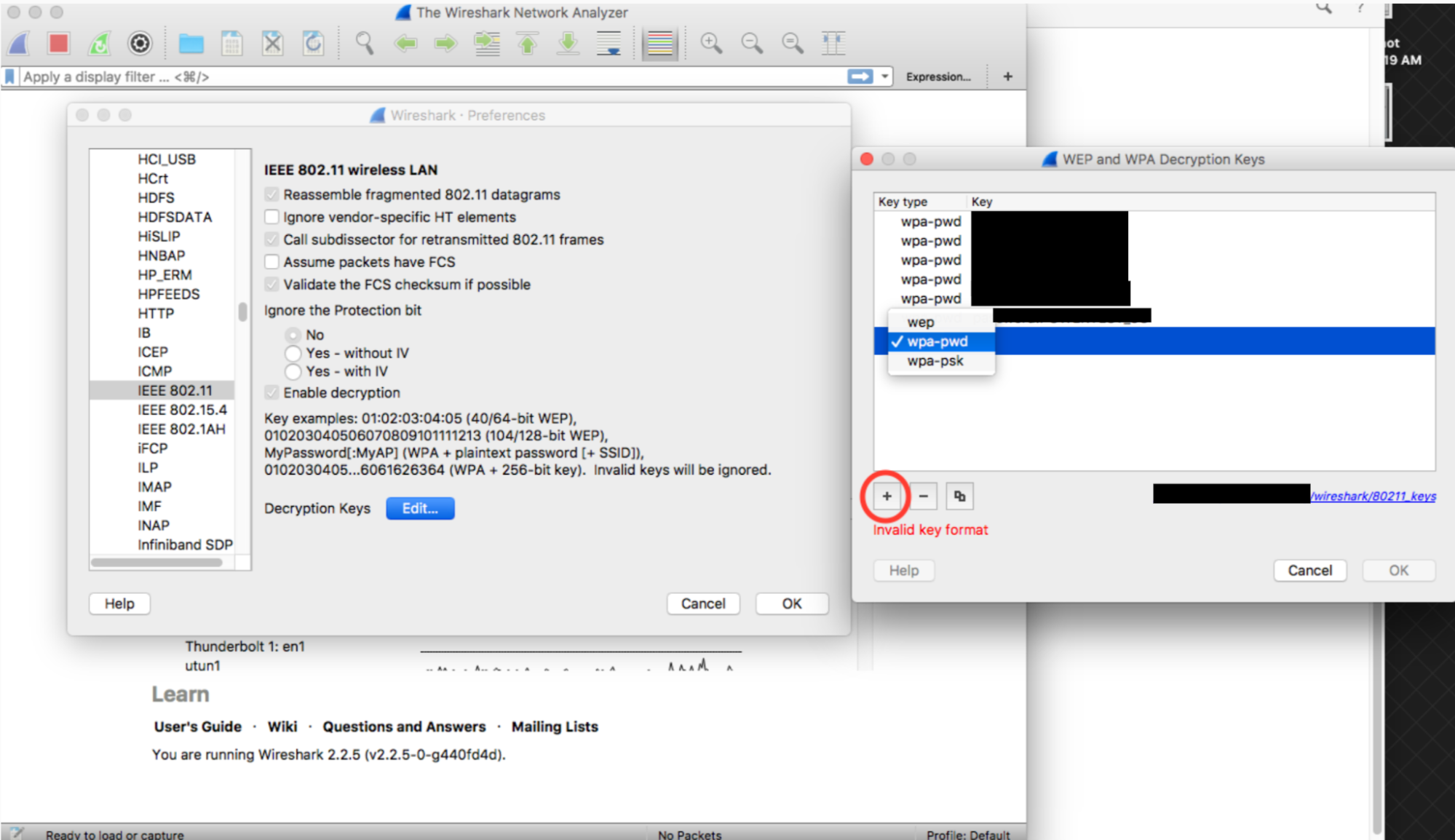

Klik tombol '+' di pojok kiri bawah, lalu pilih opsi "wpa-pwd".

Klik kolom kunci baris yang baru dibuat (tepat di samping string wpa-pwd), ketik PSK dan SSID WPA2 Anda dalam format

<password>:<ssid>. Misalnya, jika nama jaringan Anda adalahMyHomeNetworkdan WPA2 PSK Anda adalahmyp4ssword, ketikmyp4ssword:MyHomeNetwork.

Klik Oke untuk mengonfirmasi

Untuk informasi lebih lanjut, lihat panduan resmi Wireshark (dengan screenshot) di How to Decrypt 802.11.

Jika menggunakan tshark, teruskan argumen berikut:

tshark -o wlan.enable_decryption:TRUE -o 'uat:80211_keys:"wpa-pwd","<psk>:<ssid>"'

Mewarnai Data 802.11 Wireshark

Ada profil warna 802.11 yang praktis di metageek.com: Wireshark Configuration Profile.