Wenn Sie WLAN-Pakete erfassen, können Sie Details und Interaktionen sehen, die sonst maskiert werden, bevor sie die auf einem Gerät ausgeführte Software erreichen. Daher sind diese Erfassungen ein wichtiges Tool für bestimmte Arten von Fehlern.

Die wichtigsten Schritte sind:

- Den richtigen Kanal zum Sniffen finden

- Erfassen Sie den Traffic.

- Teilen Sie die Aufzeichnung und einen Hash Ihres WLAN-Passworts.

1. Den richtigen Channel und die richtige Breite ermitteln

WLAN-Netzwerke funktionieren mit:

- ein Kanal, der in der Regel mit einer Nummer bezeichnet wird. 1–13 für 2,4‑GHz-Kanäle, 36–200 für 5‑GHz-Kanäle

- mit einer bestimmten Breite (entweder 20 MHz, 40 MHz, 80 MHz oder 160 MHz)

Jeder Zugangspunkt (z. B. Router, Mesh-Knoten) in Ihrem Netzwerk hat in der Regel einen eindeutigen 2,4‑GHz-Kanal und einen 5‑GHz-Kanal. Sie müssen herausfinden, mit welchem Kanal das Gerät verbunden ist. Dafür gibt es mehrere Möglichkeiten:

Steuerfeld des Routers verwenden

Wenn Sie Nest WiFi verwenden, überspringen Sie diese Option, da die Informationen nicht verfügbar sind.

Die meisten Router haben eine Liste der verbundenen Geräte und des verwendeten Kanals und der verwendeten Bandbreite.

- Hier findest du eine Anleitung, wie du die IP-Adresse deines Routers ermitteln kannst.

- Rufen Sie in Ihrem Webbrowser die Adresse Ihres Routers auf, z. B. http://192.168.1.1.

- Melden Sie sich an. Sie kennen Ihr Passwort nicht? Suchen Sie auf Ihrem Router nach einem Tag oder verwenden Sie Router-Passwörter.

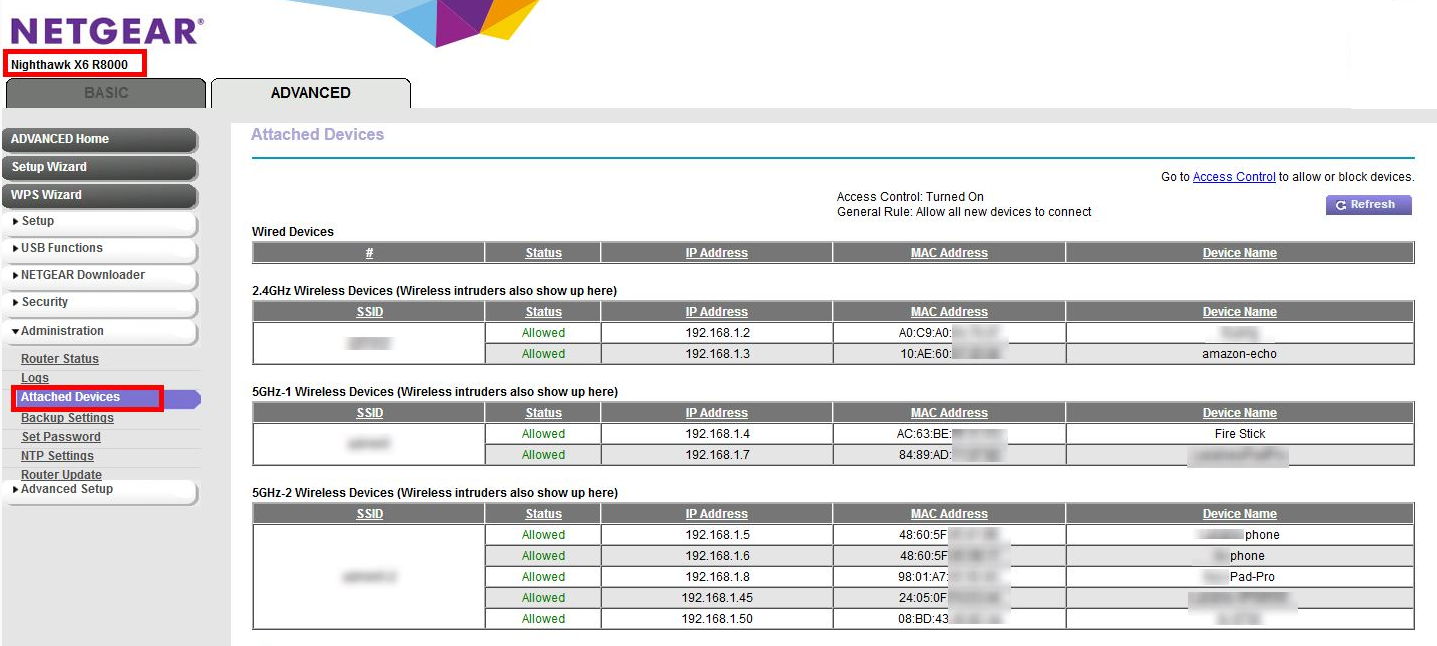

Suchen Sie nach einer Seite mit einem Namen wie „Clients“ oder „Verbundene Geräte“. Eine Netgear-Routerseite könnte beispielsweise so aussehen oder für Eero-Geräte.

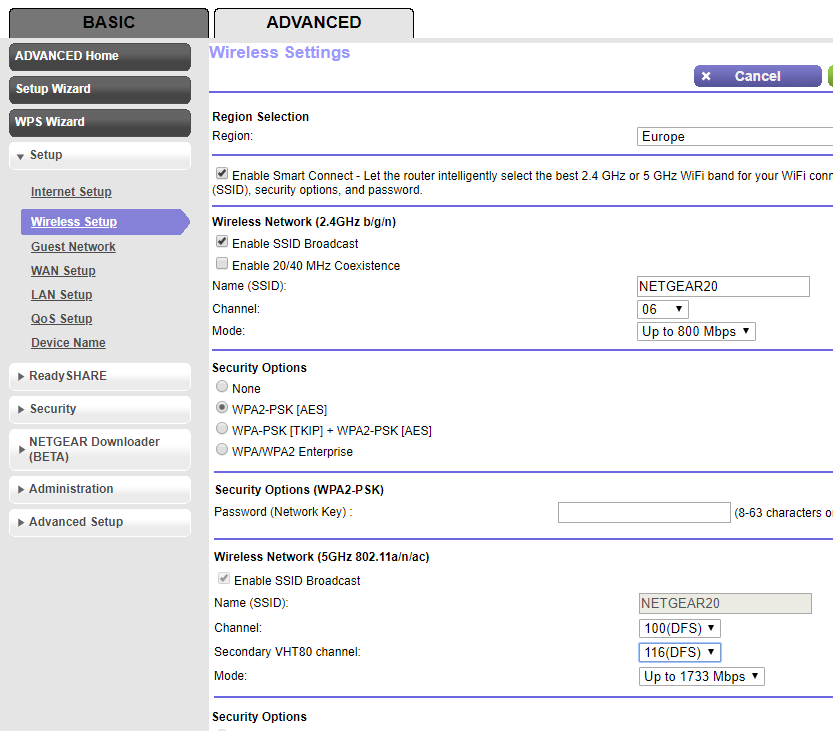

Möglicherweise müssen Sie in den Einstellungen nachsehen, um die Informationen aus Schritt 4 einem bestimmten Kanal und einer bestimmten Bandbreite zuzuordnen. Beispiel: Netgear-Router

Verwende deinen Mac, wenn er bereits mit demselben Kanal verbunden ist.

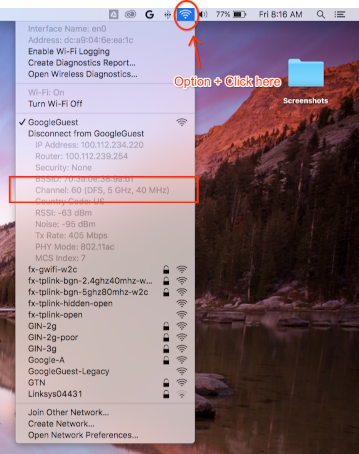

Halten Sie die Wahltaste auf Ihrer Tastatur gedrückt und klicken Sie dann oben rechts in der Statusleiste Ihres Mac auf das WLAN-Symbol. Sie sollten das normale WLAN-Menü mit einigen zusätzlichen Optionen und Informationen sehen. Sehen Sie sich die nicht verfügbaren Menüelemente an und suchen Sie nach dem Element, in dem „Channel“ erwähnt wird:

`Channel 60 (DFS, 5GHz, 40MHz)`

Kanal und Breite können nicht gefunden werden

Wenn die anderen Methoden nicht funktionieren, können Sie Folgendes versuchen:

Geben Sie alle Kanäle an, die Ihre APs verwenden (in der Regel 2 für jeden AP oder Mesh-Knoten).

a. Empfohlen: Mit einem Android-Smartphone können Sie eine App wie Wifiman oder Aruba Utilities verwenden.

a. Auf einem Mac können Sie mit

/System/Library/PrivateFrameworks/Apple80211.framework/Resources/airport-sOptionen auflisten.Führen Sie auf jedem dieser Kanäle eine kurze Aufnahme durch (15 Sekunden reichen aus). Folgen Sie dazu der Anleitung unten.

Installieren Sie Wireshark (weitere Informationen finden Sie unter Wireshark installieren).

Öffnen Sie die einzelnen Aufzeichnungen mit Wireshark, wenden Sie den Anzeigefilter

wlan.addr == YOUR_DEVICE'S_MACan und prüfen Sie, ob Pakete angezeigt werden.

2. Aufnahme starten

Wichtig: Vier-Wege-Handshake erfassen

Wenn die Sicherheit für WLAN aktiviert ist, benötigen Sie die Verschlüsselungsschlüssel, um die erfassten Pakete zu entschlüsseln. Verschlüsselungsschlüssel werden aus einem 4-Way-Handshake abgeleitet, der stattfindet, wenn das Gerät eine Verbindung zum Netzwerk herstellt. Sie sind für jede Verbindung zwischen einem Gerät und dem AP eindeutig.

Aus diesem Grund MÜSSEN Sie den 4-Way-Handshake erfassen, um WLAN-Nutzdaten zu entschlüsseln. Wenn das Gerät bereits mit dem Netzwerk verbunden ist, wenn Sie die Erfassung starten, trennen Sie die Verbindung und stellen Sie sie wieder her (oder starten Sie das Gerät neu), sobald das Sniffing beginnt.

Aufnahmen auf einem Mac

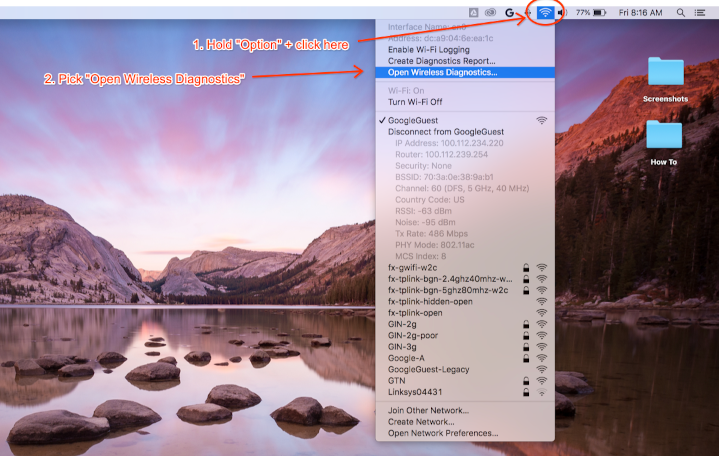

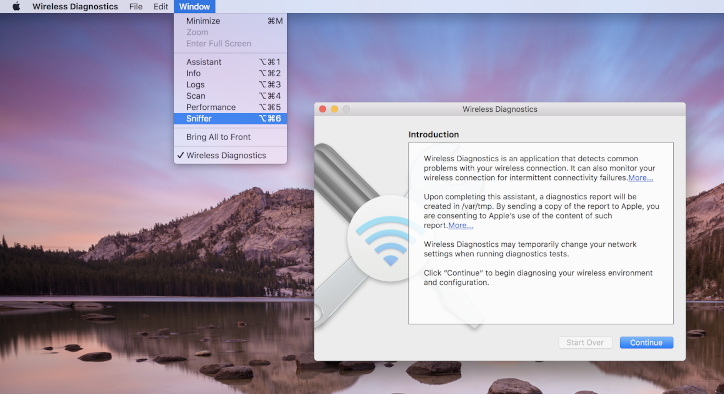

Klicke bei gedrückter Wahltaste auf das WLAN-Symbol und wähle „Drahtlose Diagnose öffnen…“ aus:

Wählen Sie in der Menüleiste von „Wireless Diagnostics“ (Drahtlose Diagnose) Window > Sniffer (Fenster > Sniffer) aus:

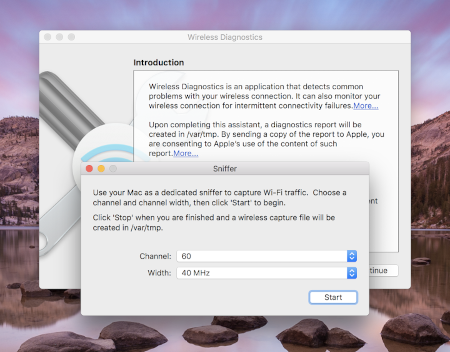

Stellen Sie den Kanal und die Breite auf die Werte ein, die Sie zuvor abgerufen haben (das Screenshot-Beispiel gilt für Kanal 60 und Breite 40 MHz):

Drücken Sie Start und geben Sie Ihr Passwort ein. Versuchen Sie nun, das Problem zu reproduzieren.

Achten Sie darauf, dass Sie den 4-Way-Handshake einer Verbindung erfassen, wie unter 4-Way-Handshake erfassen beschrieben.

Drücken Sie anschließend auf Stop. In /var/tmp finden Sie eine neue Datei namens *.pcap, die alle Zugriffe enthält. Ein Beispiel für einen Dateinamen ist (null)_ch100_2018-11-06_10.52.01.pcap.

Aufnahme unter Linux

Deaktivieren Sie WLAN. Dazu haben Sie folgende Möglichkeiten:

- Über die Benutzeroberfläche (empfohlen)

- Mit der Network Manager-Befehlszeile können Sie die Verwaltung der WLAN-Schnittstelle beenden:

sudo nmcli dev set <wlan-ifname> managed on - Wenn Sie einen alternativen Netzwerkmanager verwenden, passen Sie die Einstellungen entsprechend an.

Speichern Sie dieses Skript. Ersetzen Sie

<wlan-ifname>durch den Namen Ihrer WLAN-Schnittstelle. In diesem Dokument wird davon ausgegangen, dass der Skriptnamesetup-wifi-capturelautet.#!/usr/bin/env bash sudo ifconfig <wlan-ifname> down sudo rfkill unblock wifi sudo iwconfig <wlan-ifname> mode monitor sudo ifconfig <wlan-ifname> up sudo iw dev <wlan-ifname> set channel $@Führen Sie das oben genannte Skript aus und übergeben Sie den Kanal und die höchste Bandbreite, die erfasst werden soll, z. B. Kanal 153 mit einer Bandbreite von 80 MHz:

./setup-wifi-capture chan 153 80 MHzÖffnen Sie Wireshark. Sie sollten jetzt Pakete über die WLAN-Schnittstelle erfassen können.

3. Aufnahme teilen

Verwenden Sie den WPA PSK (Raw Key) Generator, um einen Hash Ihres Passworts zu generieren. So können Sie die Aufzeichnung entschlüsseln, ohne Ihr Klartextpasswort zu kennen.

Sie müssen auch den generierten PSK freigeben, damit andere die Aufnahme entschlüsseln können.

Anhang

Wireshark installieren

Sie können Wireshark unter Linux mit „apt install wireshark“ installieren oder online von der Wireshark-Website herunterladen.

Wireshark zum Entschlüsseln von Traffic einrichten

Das ist nicht erforderlich, um Ihre Aufzeichnungsdateien freizugeben. Führen Sie diesen Schritt nur aus, wenn Sie den entschlüsselten Traffic selbst in Wireshark untersuchen möchten.

Bei WPA2-Sicherheit im WLAN wird der WPA2-PSK nicht direkt für die Ver- und Entschlüsselung des Traffics verwendet. Sie wird in einem 4-Way-Handshake verwendet, den Sie erfassen müssen, um Pakete zu entschlüsseln. Wenn Sie jedoch nur Probleme mit der WLAN-Verbindung oder Verbindungsabbrüche erfassen möchten, die aus WLAN-Management-Frames hervorgehen, müssen Sie den 4-Way-Handshake nicht erfassen. In beiden Fällen schadet es nicht, das Ereignis trotzdem aufzuzeichnen.

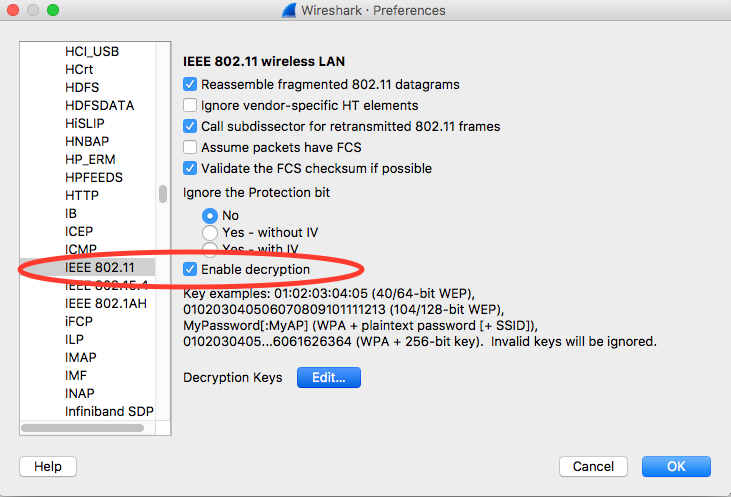

Öffnen Sie Wireshark und dann die Seite „Einstellungen“ (Wireshark-Menü > Einstellungen oder **Cmd + , **).

Suchen Sie in der Kategorie „Protocols“ (Protokolle) nach dem Abschnitt „IEEE 802.11“ und prüfen Sie, ob „Enable decryption“ (Entschlüsselung aktivieren) angeklickt ist:

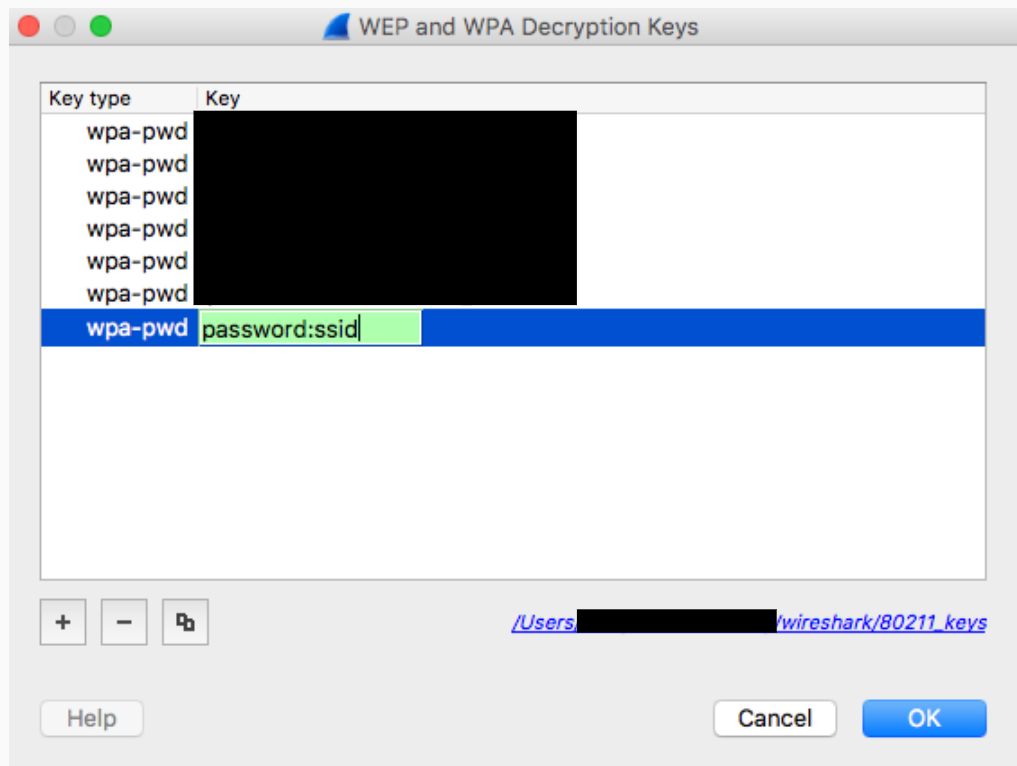

Klicken Sie neben dem Label Entschlüsselungsschlüssel auf die Schaltfläche Bearbeiten.

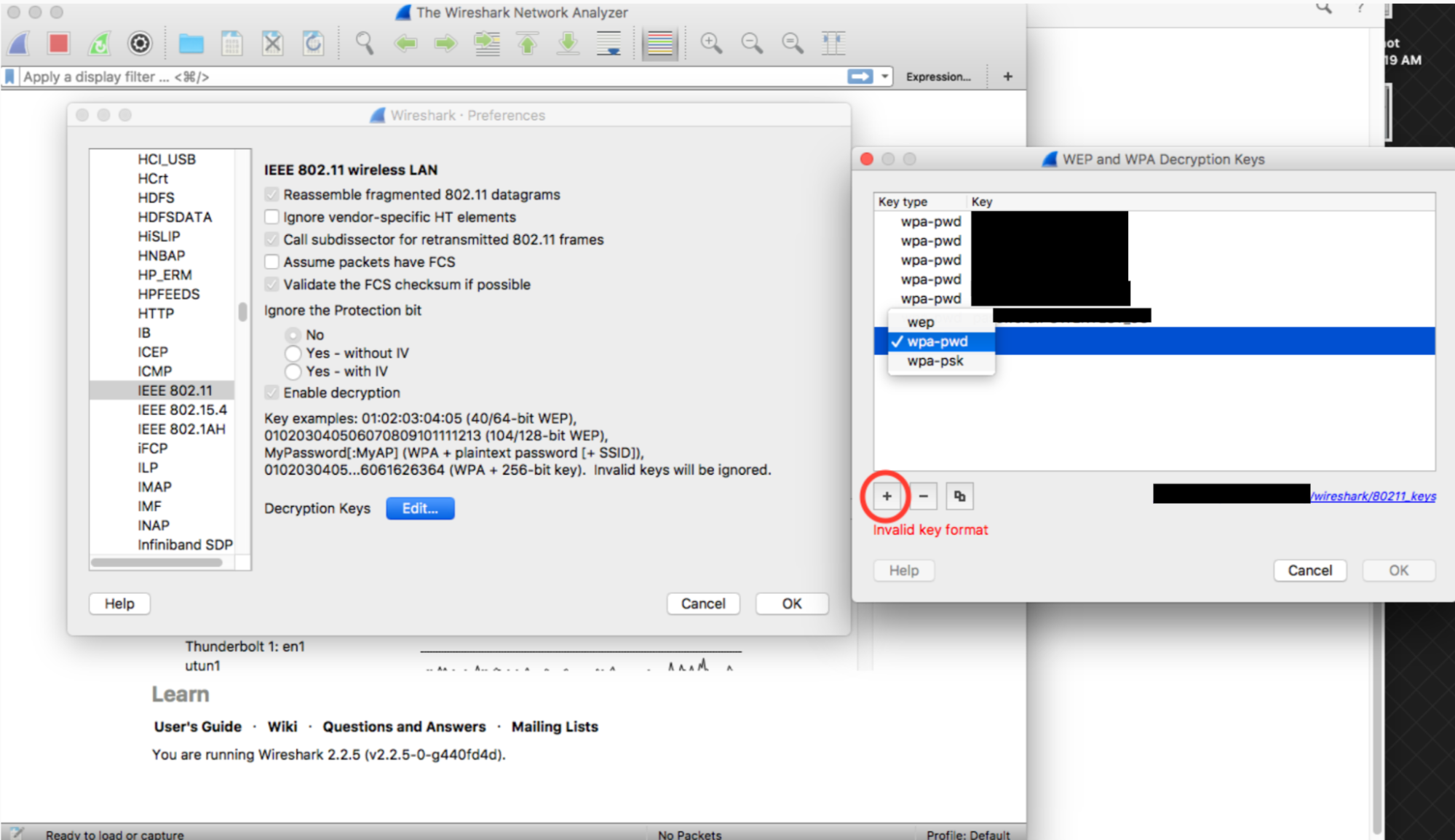

Klicken Sie links unten auf die Schaltfläche „+“ und wählen Sie die Option „wpa-pwd“ aus.

Klicken Sie auf die Schlüsselspalte der neu erstellten Zeile (direkt neben dem String „wpa-pwd“), geben Sie Ihren WPA2-PSK und Ihre SSID im Format

<password>:<ssid>ein. Wenn Ihr Netzwerkname beispielsweiseMyHomeNetworkund Ihr WPA2-PSKmyp4sswordlautet, geben Siemyp4ssword:MyHomeNetworkein.

Klicken Sie zur Bestätigung auf „OK“.

Weitere Informationen finden Sie im offiziellen Wireshark-Leitfaden (mit Screenshots) unter How to Decrypt 802.11.

Wenn Sie tshark verwenden, übergeben Sie die folgenden Argumente:

tshark -o wlan.enable_decryption:TRUE -o 'uat:80211_keys:"wpa-pwd","<psk>:<ssid>"'

Wireshark 802.11-Daten einfärben

Auf metageek.com finden Sie ein praktisches 802.11-Farbprofil: Wireshark Configuration Profile.