Il modello di dati (DM) di un nodo non è pertinente se non possiamo eseguire operazioni su di esso. Il modello di interazione (IM) definisce la relazione DM di un nodo con il DM di altri nodi: un linguaggio comune per la comunicazione tra i DM.

I nodi interagiscono tra loro:

- Lettura e iscrizione ad attributi ed eventi

- Scrittura negli attributi

- Richiamare i comandi

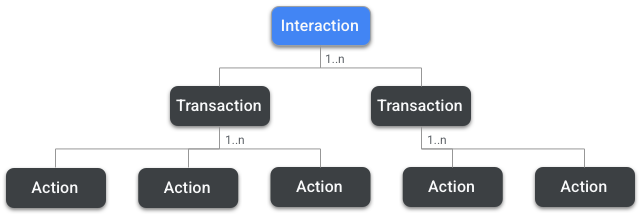

Ogni volta che un nodo stabilisce una sequenza di comunicazione criptata con un altro nodo, si crea una relazione di interazione. Le interazioni possono essere composte da una o più transazioni e le transazioni sono composte da una o più azioni che possono essere intese come messaggi a livello di messaggistica istantanea tra i nodi.

Diverse azioni sono supportate nelle transazioni, ad esempio un'azione di richiesta di lettura che richiede un attributo o un evento da un altro nodo o la relativa risposta, l'azione di report dei dati, che riporta le informazioni dal server al client.

Iniziatori e target

Il nodo che avvia una transazione è l'iniziatore, mentre il nodo che risponde è la destinazione. In genere, l'iniziatore è un cluster client e la destinazione è un cluster server. Tuttavia, esistono eccezioni a questo schema, ad esempio nelle interazioni con gli abbonamenti analizzate più avanti in questa sezione.

Gruppi

I nodi in Matter possono appartenere a un gruppo. Un gruppo di dispositivi è un meccanismo per indirizzare e inviare messaggi a più dispositivi nella stessa azione contemporaneamente. Tutti i nodi di un gruppo condividono lo stesso ID gruppo, un numero intero a 16 bit.

Per realizzare la comunicazione a livello di gruppo (Groupcast), Matter utilizza messaggi IPv6 Multicast e tutti i membri del gruppo hanno lo stesso indirizzo Multicast.

Percorsi

Ogni volta che vogliamo interagire con un attributo, un evento o un comando, dobbiamo specificare il percorso per questa interazione: la posizione di un attributo, un evento o un comando nella gerarchia del modello di dati di un nodo. L'avvertenza è che i percorsi possono utilizzare anche Gruppi o operatori jolly per indirizzare più nodi o cluster contemporaneamente, aggregando queste interazioni e diminuendo così il numero di azioni.

Questo meccanismo è importante per migliorare la reattività delle comunicazioni. Ad esempio, quando un utente vuole spegnere tutte le luci, un assistente vocale può stabilire una singola interazione con diverse luci all'interno di un gruppo anziché una sequenza di interazioni individuali. Se l'iniziatore crea interazioni individuali con ogni luce, può generare una latenza percepibile dall'uomo nella reattività del dispositivo. Questo effetto fa sì che i più dispositivi reagiscano a un comando con ritardi visibili tra l'uno e l'altro. Questo è spesso indicato come "effetto popcorn".

Un percorso in Matter può essere assemblato utilizzando una delle opzioni di seguito:

<path> = <node> <endpoint> <cluster> <attribute | event | command>

<path> = <group ID> <cluster> <attribute | event | command>

All'interno di questi blocchi di costruzione del percorso, endpoint e cluster possono includere anche

operatori jolly per selezionare più di un'istanza di nodo.

Con e senza limiti di tempo

Esistono due modi per eseguire una transazione di scrittura o di chiamata: a tempo e senza tempo. Le transazioni a tempo stabiliscono un timeout massimo per l'invio dell'azione di scrittura/richiamo. Lo scopo di questo timeout è impedire un attacco di intercettazione alla transazione. Ciò vale in particolare per i Dispositivi che controllano l'accesso a risorse, come apriporta del garage e serrature.

Per comprendere le transazioni temporizzate, è utile capire come possono verificarsi gli attacchi di intercettazione e perché le transazioni temporizzate sono importanti.

The Intercept Attack

Un attacco di intercettazione ha il seguente pattern:

- Alice invia a Bob un messaggio iniziale, ad esempio un'azione di richiesta di scrittura.

- Eve, un attacco man-in-the-middle, intercetta il messaggio e impedisce a Bob di riceverlo, ad esempio tramite un qualche tipo di disturbo radio.

- Alice, non ricevendo risposta da Bob, invia un secondo messaggio.

- Eve intercetta di nuovo il messaggio e impedisce a Bob di riceverlo.

- Eve invia il primo messaggio intercettato a Bob, come se provenisse da Alice.

- Bob invia la risposta ad Alice (ed Eve).

- Eve conserva il secondo messaggio intercettato per una riproduzione successiva. Poiché Roberto non ha mai ricevuto il secondo messaggio intercettato originale di Alice, lo accetterà. Questo messaggio rappresenta una violazione della sicurezza quando codifica un comando come "apri serratura".

Per prevenire questi tipi di attacchi, le azioni temporizzate impostano un timeout massimo della transazione all'inizio della transazione. Anche se Eve riesce a eseguire i primi sei passaggi del vettore di attacco, non sarà in grado di riprodurre il messaggio al passaggio 7 a causa di un timeout scaduto nella transazione.

Le transazioni temporizzate aumentano la complessità e il numero di azioni. Pertanto, non sono consigliate per ogni transazione, ma solo per le operazioni critiche sui dispositivi che controllano asset di sicurezza e privacy fisici o virtuali.

Astrazioni SDK

Le sezioni Transazioni di lettura, Transazioni di scrittura e Transazioni di chiamata forniscono una panoramica generale delle azioni del modello di interazione eseguite dall'SDK.

Lo sviluppatore che crea un prodotto che utilizza l'SDK Matter in genere non esegue chiamate per eseguire direttamente le Azioni; le Azioni sono astratte dalle funzioni dell'SDK che le incapsulano in un'interazione. Tuttavia, comprendere le intenzioni integrate è importante per fornire all'ingegnere una buona competenza sulle funzionalità di Matter, nonché un controllo preciso sull'implementazione dell'SDK.