Düğümün bazı temel kavramlarını anladığımıza göre, şimdi cihazların birbirleriyle iletişim kurmasını sağlayan unsurları analiz edeceğiz.

Matter spesifikasyonu, bilgileri şifrelemek ve şifrelerini çözmek için gelişmiş yöntemlerin yanı sıra bir düğümün kimliğini doğrulamak ve kriptografik kimlik bilgilerini paylaşmak için güvenli mekanizmalar kullanır.

Bir ağdaki bir grup Cihaz aynı güvenlik alanını paylaştığında ve böylece Düğümler arasında güvenli iletişime izin verdiğinde bu gruba Fabric adı verilir. Kumaşlar, aynı Sertifika Yetkilisi (CA) üst düzey sertifikasını (Güven Kökü) ve CA bağlamında Kumaş Kimliği adlı benzersiz bir 64 bit tanımlayıcıyı paylaşır.

Bu nedenle, devreye alma süreci, Fabric kimlik bilgilerinin yeni bir Node'a atanmasıdır. Böylece bu Node, aynı Fabric'teki diğer Node'larla iletişim kurabilir.

Operasyonel kimlik bilgileri

Güven kökü, genellikle bir Yönetim Alanı Yöneticisi'nden (ADM) aldıktan sonra, Komisyon Üyesi tarafından devreye alınmakta olan bir düğümde (genellikle akıllı telefon, hub veya bilgisayar gibi bir tür GUI'ye sahip bir cihaz) ayarlanır. Bu düğüm, genellikle bir Güvenilir Kök Sertifika Yetkilisi (CA) olarak hareket eden bir ekosistemdir.

Komisyon üyesi, CA'ya erişebilir. Bu nedenle, devreye alınan düğüm veya Commissionee adına CA'dan Node Operational Credentials (Düğüm Operasyonel Kimlik Bilgileri) istenir. Kimlik bilgileri iki bölümden oluşur:

Node Operational Identifier (Düğüm Operasyonel Tanımlayıcısı) veya Operational Node ID (Operasyonel Düğüm Kimliği), Fabric'teki her bir Düğümü benzersiz şekilde tanımlayan 64 bitlik bir sayıdır.

Düğüm İşletim Sertifikası (NOC), Düğümlerin bir Fabric içinde iletişim kurmak ve kendilerini tanımlamak için kullandığı kimlik bilgileridir. Node Operational Certificate Signing Request (NOCSR) işlemiyle oluşturulur.

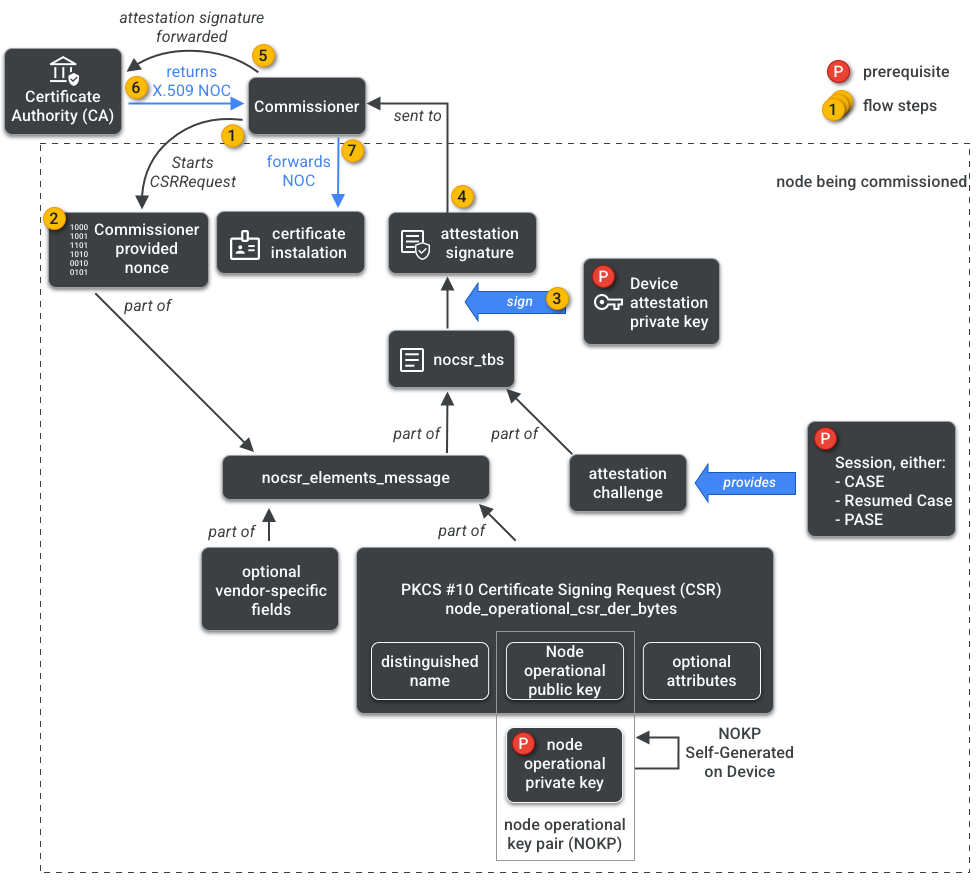

NOCSR, devreye alınan düğümde çalışan bir prosedürdür. Çeşitli kriptografik öğeleri bağlar ve bunları, CA ekosisteminden ilgili NOC'yi isteyen Komiser'e gönderir. Şekil 1'de bu bağımlılık ağacı ve bazı işlemlerin gerçekleşme sırası gösterilmektedir.

Her bir kriptografik öğeyi anlamak SDK geliştirme için önemli olsa da bu öğelerin rolünü ve etkilerini tam olarak analiz etmek bu kılavuzun kapsamı dışındadır. Şunları unutmayın:

- NOC'ler, gerçek dünyadaki üretim kumaşlarında CA ekosistemi tarafından verilir.

- NOC'ler, benzersiz Node Operational Key Pair'e (NOKP) kriptografik olarak bağlıdır.

- NOKP, devreye alma işlemi sırasında devreye alınan düğüm tarafından oluşturulur.

- Ekosisteme gönderilen NOCSR bilgileri, Node Operational Public Key'i içerir ancak Node Operational Private Key hiçbir zaman Komisyon Üyesi'ne veya CA'ya gönderilmez.

- NOCSR süreci, Attestation Procedure'dan gelen girişleri kullanır, CSRSR bilgilerini imzalar ve böylece CA'nın güvenilir bir NOC oluşturma isteğini doğrular.

Onay prosedürü, Komisyon Üyesi'nin aşağıdakileri onaylamak için kullandığı bir süreçtir:

- Cihaz, Matter sertifikası almıştır.

- Cihaz, iddia ettiği gibi bir cihazdır: Tedarikçisini, ürün kimliğini ve diğer üretim bilgilerini kriptografik olarak kanıtlar.

Çoklu Yönetici

Düğümler birden fazla Fabric'te de devreye alınabilir. Bu özelliğe genellikle çoklu yönetici özelliği denir. Örneğin, bir cihaz hem üreticinin Fabric'ine hem de bir bulut ekosisteminin Fabric'ine atanmış olabilir. Bu durumda her Fabric, farklı bir şifrelenmiş iletişim grubunu işler ve bağımsız olarak çalışır.

Birden fazla Fabric bir arada bulunabileceğinden bir Cihazın birden fazla Node operasyonel kimlik bilgisi seti olabilir. Ancak Node'un Veri Modeli paylaşılır: Cluster Attributes, Events ve Actions, Fabric'ler arasında ortaktır. Bu nedenle, Thread ve/veya kablosuz kimlik bilgileri devreye alma işlemi sırasında ayarlanmış olsa da bunlar Ağ İşletim Kümesi'nin bir parçasıdır. Tüm kumaşlar arasında paylaşılır ve kumaş kimlik bilgileri değil, düğümün DM'sinin bir parçasıdır.