이제 노드의 몇 가지 주요 개념을 이해했으므로 기기가 서로 통신할 수 있도록 하는 요소를 분석해 보겠습니다.

Matter 사양은 정보를 암호화하고 복호화하는 정교한 방법과 노드의 ID를 보장하고 암호화 사용자 인증 정보를 공유하는 안전한 메커니즘을 사용합니다.

네트워크의 기기 집합이 동일한 보안 도메인을 공유하여 노드 간에 안전한 통신을 허용하는 경우 이 집합을 패브릭이라고 합니다. 패브릭은 동일한 인증 기관 (CA) 최상위 인증서 (신뢰할 수 있는 루트)를 공유하며 CA 컨텍스트 내에서 패브릭 ID라는 고유한 64비트 식별자를 공유합니다.

따라서 커미셔닝 프로세스는 동일한 패브릭에 있는 다른 노드와 통신할 수 있도록 새 노드에 패브릭 사용자 인증 정보를 할당하는 프로세스입니다.

운영 사용자 인증 정보

신뢰할 수 있는 루트는 커미셔너(일반적으로 스마트폰, 허브, 컴퓨터와 같은 GUI가 있는 기기)가 커미셔닝 중인 노드에 설정하며, 이는 관리 도메인 관리자(ADM)로부터 받은 후입니다. ADM은 종종 신뢰할 수 있는 루트 인증 기관(CA) 역할을 하는 생태계입니다.

커미셔너는 CA에 액세스할 수 있습니다. 따라서 커미셔닝되는 노드 또는 커미셔니를 대신하여 CA에서 노드 운영 사용자 인증 정보를 요청합니다. 사용자 인증 정보는 다음 두 부분으로 구성됩니다.

노드 운영 식별자 (또는 운영 노드 ID)는 패브릭의 모든 노드를 고유하게 식별하는 64비트 숫자입니다.

노드 운영 인증서 (NOC)는 노드가 패브릭 내에서 통신하고 자신을 식별하는 데 사용하는 사용자 인증 정보 집합입니다. 이러한 인증서는 노드 운영 인증서 서명 요청 (NOCSR) 프로세스에 의해 생성됩니다.

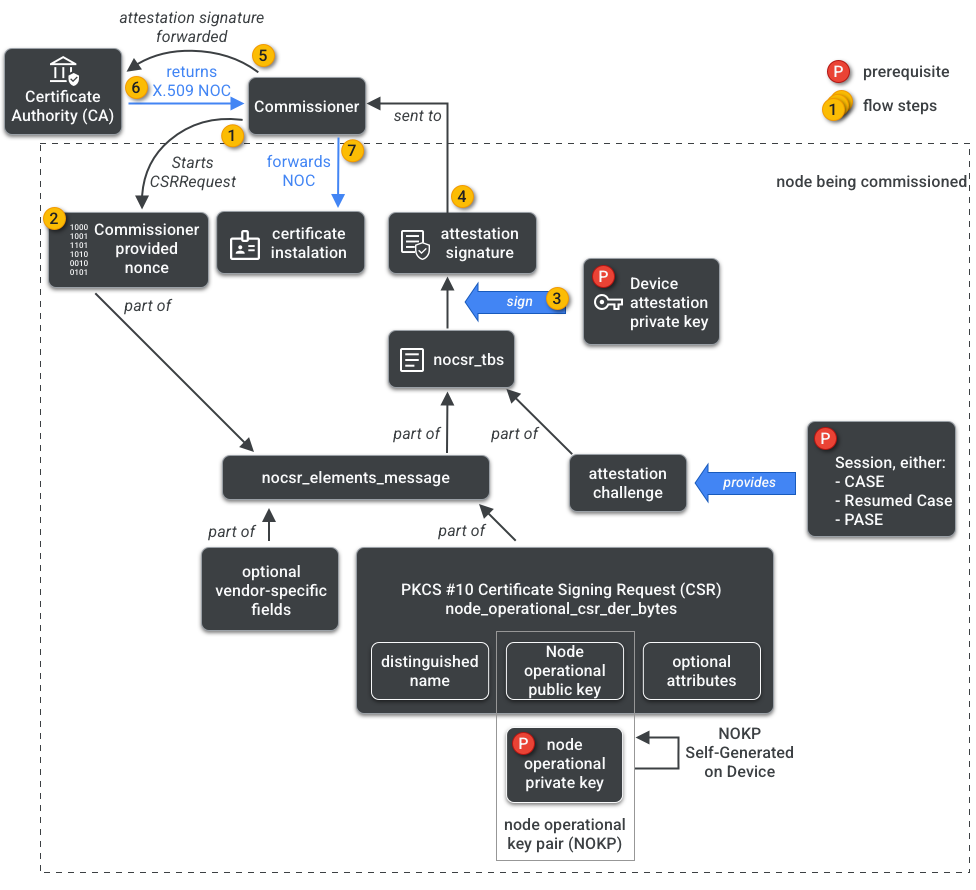

NOCSR은 커미셔닝되는 노드에서 실행되는 절차입니다. 여러 암호화 요소를 바인딩한 후 이를 커미셔너에게 전송합니다. 커미셔너는 CA 생태계에 해당 NOC를 요청합니다. 그림 1은 이 종속성 트리와 일부 작업이 발생하는 순서를 보여줍니다.

각 암호화 요소를 이해하는 것은 SDK 개발에 중요하지만, 그 역할과 영향을 완전히 분석하는 것은 이 입문서의 범위를 벗어납니다. 다음 사항에 유의해야 합니다.

- NOC는 실제 프로덕션 패브릭에서 CA 생태계에 의해 발급됩니다.

- NOC는 고유한 노드 운영 키 쌍(NOKP)에 암호화 방식으로 바인딩됩니다.

- NOKP는 커미셔닝 프로세스 중에 커미셔닝되는 노드에 의해 생성됩니다.

- 생태계로 전송되는 NOCSR 정보에는 노드 작동 공개 키가 포함되지만 노드 작동 비공개 키는 커미셔너나 CA로 전송되지 않습니다.

- NOCSR 프로세스는 증명 절차의 입력을 사용하여 CSRSR 정보에 서명하므로 CA가 신뢰할 수 있는 NOC를 생성하도록 요청을 검증합니다.

증명 절차는 위원이 다음을 인증하는 데 사용하는 절차입니다.

- 기기가 Matter 인증을 거쳤습니다.

- 기기가 실제로 주장하는 바와 같습니다. 기기는 공급업체, 제품 ID, 기타 제조 정보를 암호화 방식으로 증명합니다.

다중 관리자

노드는 두 개 이상의 패브릭에서 커미셔닝될 수도 있습니다. 이 속성을 멀티 관리자라고도 합니다. 예를 들어 기기가 제조업체의 패브릭과 클라우드 생태계의 패브릭 모두에 커미셔닝되어 각 패브릭이 서로 다른 암호화된 통신을 처리하고 독립적으로 작동할 수 있습니다.

여러 패브릭이 공존할 수 있으므로 기기에는 여러 노드 작동 사용자 인증 정보 집합이 있을 수 있습니다. 하지만 노드의 데이터 모델은 공유됩니다. 클러스터 속성, 이벤트, 작업은 패브릭 간에 공통입니다. 따라서 Thread 또는 Wi-Fi 사용자 인증 정보가 커미셔닝 프로세스 중에 설정되더라도 패브릭 사용자 인증 정보가 아닌 네트워킹 운영 클러스터의 일부로 모든 패브릭 간에 공유되고 노드의 DM의 일부입니다.