现在,我们已经了解了节点的一些关键概念,接下来将分析设备之间能够相互通信的原因。

Matter 规范使用复杂的方法来加密和解密信息,并使用安全的机制来确保节点的身份和共享加密凭据。

如果网络中的一组设备共享相同的安全网域,从而允许节点之间进行安全通信,则该组设备称为 Fabric。功能区共享相同的证书授权机构 (CA) 顶级证书(信任根),并且在 CA 的上下文中,共享一个名为功能区 ID 的唯一 64 位标识符。

因此,调试过程是将 Fabric 凭据分配给新节点,以便该节点可以与同一 Fabric 中的其他节点通信。

运营凭据

信任根由委托方在委托期间在节点上设置,通常是具有某种 GUI 的设备(例如智能手机、中枢或计算机),在从管理网域管理器 (ADM) 接收到信任根后进行设置,该管理器通常是充当可信根证书授权机构 (CA) 的生态系统。

专员有权访问 CA。因此,它会代表受委托的节点或受委托方从 CA 请求节点操作凭据。凭据由两部分组成:

节点运行标识符(或运行节点 ID)是一个 64 位数字,用于唯一标识 Fabric 中的每个节点。

节点操作证书 (NOC) 是节点在 Fabric 内进行通信和标识自身时使用的一组凭据。它们由节点操作证书签名请求 (NOCSR) 流程生成。

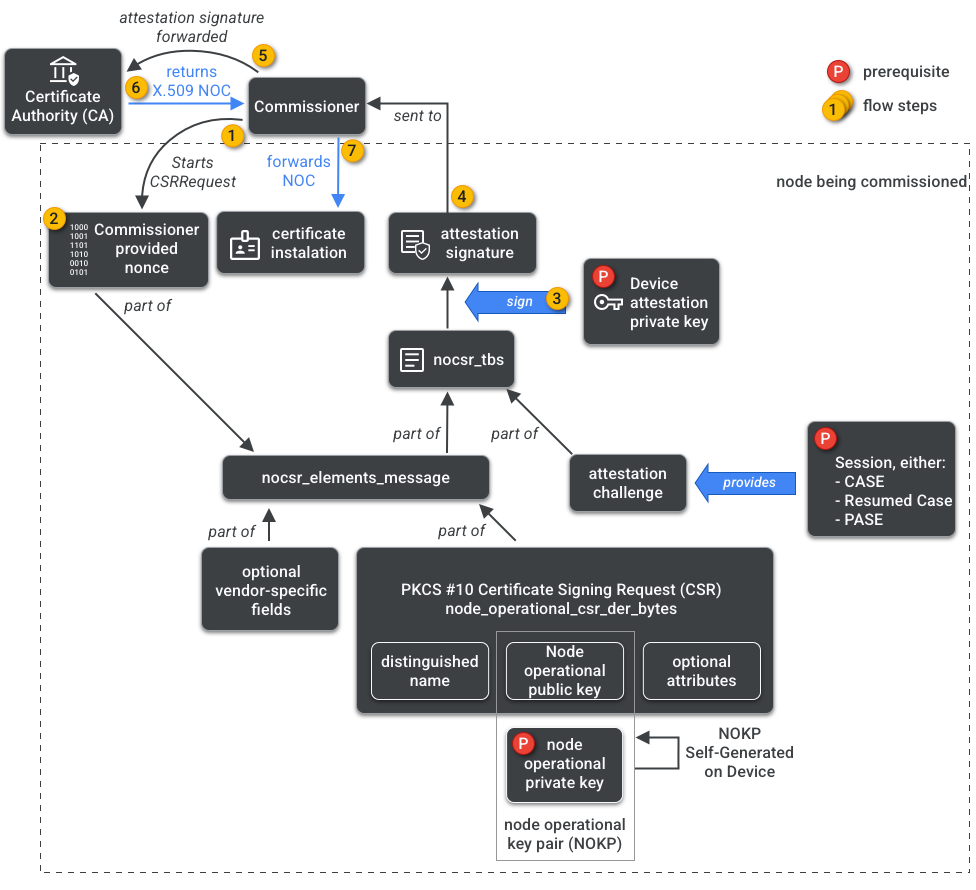

NOCSR 是在正在调试的节点上运行的程序。它会绑定多个加密元素,然后将它们发送给 Commissioner,后者会向 CA 生态系统请求其对应的 NOC。图 1 显示了此依赖树以及某些操作发生的顺序。

虽然了解每个加密元素对于 SDK 开发非常重要,但全面分析它们的作用和影响不在本入门指南的讨论范围之内。请务必注意以下几点:

- NOC 由 CA 生态系统在实际生产网络结构中颁发。

- NOC 在加密方面与唯一的节点操作密钥对 (NOKP) 相关联。

- NOKP 由委托过程中的委托节点生成。

- 发送给生态系统的 NOCSR 信息包括节点运行公钥,但节点运行私钥绝不会发送给委托方或 CA。

- NOCSR 流程使用来自证明程序的输入,对 CSRSR 信息进行签名,从而验证 CA 生成可信 NOC 的请求。

证明程序是指专员用于证明以下事项的流程:

- 设备已通过 Matter 认证。

- 设备确实是其声称的设备:它以加密方式证明其供应商、产品 ID 和其他制造信息。

多管理方

节点也可以在多个 Fabric 上完成调试。此属性通常称为“多管理员”。例如,我们可能有一个设备同时委托给制造商的 Fabric 和云生态系统的 Fabric,每个 Fabric 处理不同的加密通信集并独立运行。

由于多个 Fabric 可能会共存,因此设备可能有多组节点运行凭据。不过,节点的数据模型是共享的:集群属性、事件和操作在 Fabric 之间是通用的。因此,虽然在调试过程中设置了 Thread 和/或 Wi-Fi 凭据,但它们属于网络运行集群,在所有 Fabric 之间共享,并且是节点 DM 的一部分,而不是 Fabric 凭据。