Agora que entendemos alguns conceitos importantes de um nó, vamos analisar o que permite que os dispositivos se comuniquem entre si.

A especificação Matter usa métodos sofisticados para criptografar e descriptografar informações, além de mecanismos seguros para garantir a identidade de um nó e compartilhar credenciais criptográficas.

Sempre que um conjunto de dispositivos em uma rede compartilha o mesmo domínio de segurança e permite a comunicação segura entre nós, esse conjunto é chamado de Fabric. As fabrics compartilham o mesmo certificado de nível superior da autoridade certificadora (CA) (raiz de confiança) e, no contexto da CA, um identificador exclusivo de 64 bits chamado ID da fabric.

Assim, o processo de comissionamento é a atribuição das credenciais do Fabric a um novo nó para que ele possa se comunicar com outros nós no mesmo Fabric.

Credenciais operacionais

A raiz de confiança é definida em um nó em processo de comissionamento pelo comissário, geralmente um dispositivo com algum tipo de GUI, como um smartphone, hub ou computador, depois de recebê-lo de um gerente de domínio administrativo (ADM), que geralmente é um ecossistema que atua como uma autoridade de certificação raiz confiável (CA).

O comissário tem acesso à CA. Assim, ele solicita as credenciais operacionais do nó da CA em nome do nó que está sendo comissionado ou do comissionado. As credenciais são compostas de duas partes:

O identificador operacional do nó (ou ID do nó operacional) é um número de 64 bits que identifica exclusivamente cada nó na estrutura.

O certificado operacional do nó (NOC) é o conjunto de credenciais que os nós usam para se comunicar e se identificar em um Fabric. Eles são gerados pelo processo Solicitação de assinatura de certificado operacional do nó (NOCSR).

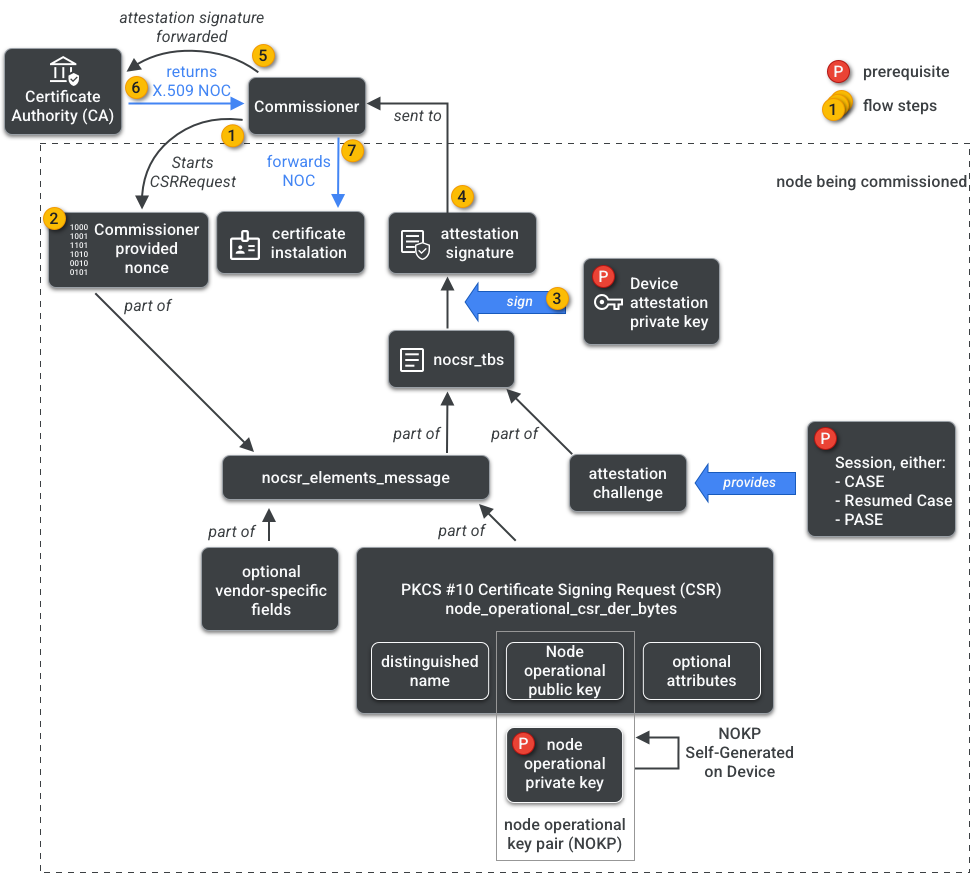

NOCSR é um procedimento executado no nó que está sendo comissionado. Ele vincula vários elementos criptográficos e os envia ao comissário, que solicita ao ecossistema de CA o NOC correspondente. A Figura 1 mostra essa árvore de dependências e a ordem em que algumas operações ocorrem.

Entender cada elemento criptográfico é importante para o desenvolvimento do SDK, mas está fora do escopo do tutorial analisar totalmente a função e as implicações deles. É importante observar que:

- As NOCs são emitidas pelo ecossistema de CA em estruturas de produção do mundo real.

- Os NOCs são vinculados criptograficamente ao par de chaves operacionais do nó (NOKP) exclusivo.

- O NOKP é gerado pelo nó comissionado durante o processo de comissionamento.

- As informações de NOCSR enviadas ao ecossistema incluem a chave pública operacional do nó, mas a chave privada operacional do nó nunca é enviada ao comissário ou à CA.

- O processo NOCSR usa entradas do procedimento de atestado, assinando as informações do CSRSR e, assim, validando a solicitação para que a CA gere um NOC confiável.

O procedimento de atestado é um processo usado pelo comissário para certificar que:

- O dispositivo passou pela certificação Matter.

- O dispositivo é realmente o que ele afirma ser: ele prova criptograficamente o fornecedor, o ID do produto e outras informações de fabricação.

Multiadministrador

Os nós também podem ser comissionados em mais de uma estrutura. Essa propriedade costuma ser chamada de multiadministrador. Por exemplo, podemos ter um dispositivo comissionado para a Fabric do fabricante e para a Fabric de um ecossistema de nuvem. Cada Fabric processa um conjunto diferente de comunicações criptografadas e opera de forma independente.

Como várias Fabrics podem coexistir, um dispositivo pode ter vários conjuntos de credenciais operacionais do nó. No entanto, o modelo de dados do nó é compartilhado: os atributos, eventos e ações do cluster são comuns entre as Fabrics. Assim, embora as credenciais de Thread e/ou Wi-Fi sejam definidas durante o processo de inclusão, elas fazem parte do cluster operacional de rede, sendo compartilhadas entre todas as Fabrics e parte do DM do nó, não as credenciais da Fabric.