Po zapoznaniu się z kilkoma kluczowymi pojęciami dotyczącymi węzła przeanalizujemy, co umożliwia urządzeniom komunikację między sobą.

Specyfikacja Matter wykorzystuje zaawansowane metody szyfrowania i odszyfrowywania informacji, a także bezpieczne mechanizmy zapewniające tożsamość węzła i udostępnianie danych logowania kryptograficznych.

Gdy grupa urządzeń w sieci ma tę samą domenę zabezpieczeń, a tym samym umożliwia bezpieczną komunikację między węzłami, nazywa się ją strukturą. Sieci współdzielą ten sam certyfikat najwyższego poziomu urzędu certyfikacji (CA) (główne źródło zaufania) oraz w kontekście urzędu certyfikacji unikalny 64-bitowy identyfikator o nazwie identyfikator sieci.

Proces uruchamiania polega na przypisaniu danych logowania do sieci Fabric do nowego węzła, aby mógł on komunikować się z innymi węzłami w tej samej sieci Fabric.

Dane logowania do operacji

Punkt zaufania jest ustawiany na węźle podczas uruchamiania przez osobę uruchamiającą, zwykle na urządzeniu z interfejsem graficznym, takim jak smartfon, hub lub komputer, po otrzymaniu go od administratora domeny administracyjnej (ADM), który często jest ekosystemem pełniącym funkcję zaufanego głównego urzędu certyfikacji (CA).

Komisarz ma dostęp do urzędu certyfikacji. Dlatego w imieniu węzła, który jest wdrażany, lub wdrażanego urządzenia wysyła do urzędu certyfikacji żądanie danych logowania węzła. Dane logowania składają się z 2 części:

Identyfikator operacyjny węzła (lub Identyfikator węzła operacyjnego) to 64-bitowy numer, który jednoznacznie identyfikuje każdy węzeł w strukturze.

Certyfikat operacyjny węzła (NOC) to zestaw danych logowania, których węzły używają do komunikacji i identyfikacji w ramach sieci. Są one generowane w procesie żądania podpisania certyfikatu operacyjnego węzła (NOCSR).

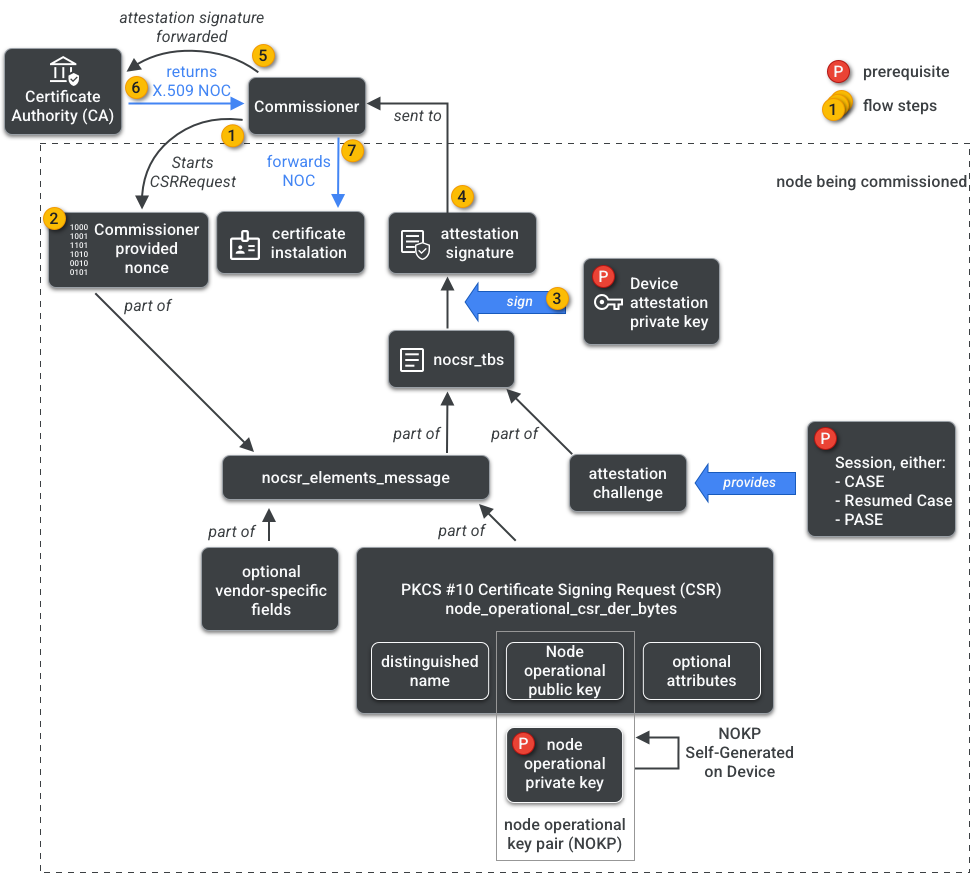

NOCSR to procedura uruchamiana na węźle, który jest wdrażany. Łączy on kilka elementów kryptograficznych, a następnie wysyła je do komisarza, który prosi ekosystem urzędu certyfikacji o odpowiedni dokument NOC. Ilustracja 1 przedstawia to drzewo zależności i kolejność, w jakiej występują niektóre operacje.

Zrozumienie każdego elementu kryptograficznego jest ważne w przypadku tworzenia pakietu SDK, ale pełna analiza ich roli i implikacji wykracza poza zakres tego wprowadzenia. Warto pamiętać, że:

- Zaświadczenia o braku zastrzeżeń są wydawane przez ekosystem urzędów certyfikacji w rzeczywistych środowiskach produkcyjnych.

- NOC są powiązane kryptograficznie z unikalną parą kluczy operacyjnych węzła (NOKP).

- NOKP jest generowany przez węzeł, który jest uruchamiany podczas procesu uruchamiania.

- Informacje NOCSR wysyłane do ekosystemu obejmują klucz publiczny węzła operacyjnego, ale klucz prywatny węzła operacyjnego nigdy nie jest wysyłany do komisarza ani do urzędu certyfikacji.

- Proces NOCSR wykorzystuje dane wejściowe z procedury atestu, podpisuje informacje CSRSR, a tym samym weryfikuje żądanie, aby urząd certyfikacji wygenerował zaufany certyfikat NOC.

Procedura atestacyjna to proces, za pomocą którego Komisarz potwierdza, że:

- Urządzenie przeszło Matter certyfikację.

- Urządzenie jest tym, za co się podaje: kryptograficznie potwierdza dostawcę, identyfikator produktu i inne informacje o produkcji.

Wielu administratorów

Węzły mogą być też wdrażane w więcej niż jednej sieci Fabric. Ta funkcja jest często nazywana wieloma administratorami. Na przykład urządzenie może być przypisane zarówno do sieci producenta, jak i do sieci ekosystemu w chmurze, przy czym każda sieć obsługuje inny zestaw zaszyfrowanych komunikatów i działa niezależnie.

Ponieważ może istnieć kilka struktur, urządzenie może mieć kilka zestawów poświadczeń operacyjnych węzła. Model danych węzła jest jednak wspólny: atrybuty klastra, zdarzenia i działania są wspólne dla wszystkich sieci. Dlatego chociaż dane logowania Thread lub Wi-Fi są ustawiane podczas procesu wdrażania, są one częścią klastra operacyjnego sieci, udostępnianego wszystkim strukturom i częścią modelu danych węzła, a nie danymi logowania struktury.