מכשירים מאושרים הם מכשירים שעברו את תהליך האישור של Connectivity Standards Alliance (Alliance) Matter.

במהלך תהליך ההפעלה, מכשיר מאושר צריך לאמת את עצמו. במילים אחרות, צריך להוכיח שהמוצר הוא מה שהוא טוען שהוא, ושהוא מוצר מקורי. לכן לכל מכשירי Matter יש אישורים שכוללים את צמד המפתחות של האימות ושרשרת אישורים משויכת. אישור אימות המכשיר (DAC) הוא חלק מהשרשרת הזו. אחרי שהמכשיר בתהליך ההפעלה מציג את ה-DAC למפעיל, המפעיל מאשר את הדברים הבאים:

- הוא יוצר על ידי יצרן מוסמך.

- המכשיר מקורי.

- הוא עבר Matter בדיקות תאימות.

במהלך שלב הפיתוח, היצרן יכול לבדוק את המכשירים שלו בלי תהליך האימות המלא. חשוב להודיע לבוחנים באופן מפורש שהמכשיר נמצא בבדיקה, ושהוא עדיין לא אושר ולא הושק. אחרי שיצרן נכנס לשלב הייצור, המערכת האקולוגית של ספק ההקצאה צריכה לאכוף את כל דרישות האימות.

אימות משתמש בתשתית מפתחות ציבוריים (PKI) שמסתמכת על רשויות אישורים של שורש ועל אישורי ביניים, בדומה לאישורי אימות שרתים שנמצאים בשימוש נרחב עבור SSL/TLS. התהליך הזה נקרא שרשרת אישורי אימות המכשיר.

מערכת PKI לאימות מכשירים

ה-DAC הוא אישור X.509 בגרסה v3. הגרסה הראשונה של X.509 פורסמה בשנת 1988 על ידי ITU-T. אישור X.509 v3 עם תשתית מפתח ציבורי (PKI) ורשימת אישורים שבוטלו (CRL) שמשמשים את Matter מוגדרים ב-RFC5280. היא כוללת:

- מפתח ציבורי

- המוסד המנפיק

- נושא

- מספר סידורי של האישור

- תוקף, שבו התפוגה יכולה להיות לא מוגדרת

- חתימה

מזהה הספק ומזהה המוצר הם מאפיינים של MatterDACName בנושא DAC.

ה-DAC ייחודי לכל מכשיר ומשויך לזוג מפתחות האימות הייחודי בתוך המוצר. הוא מונפק על ידי רשות אישורים שמשויכת ליצרן המכשיר.

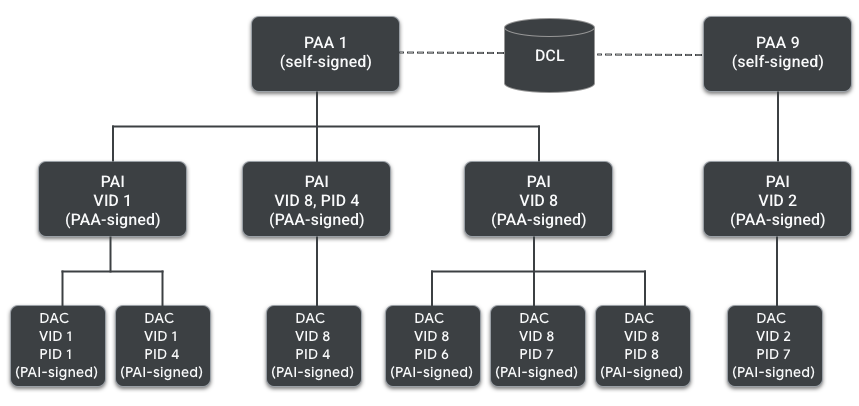

החתימה של ה-DAC מאומתת מול אישור הביניים של אימות המוצר (PAI), שמונפק גם הוא על ידי PAA. עם זאת, ספק יכול לבחור ליצור נתוני PAI לכל מוצר (ספציפיים ל-PID), לקבוצת מוצרים או לכל המוצרים שלו.

בבסיס שרשרת המהימנות, המפתח הציבורי של רשות האישורים (CA) של אימות המוצר (PAA) מאמת חתימות מ-PAI. שימו לב שMatterמאגר הישויות האמינות הוא מאוחד, וקבוצת אישורי ה-PAA שמועצות המנהלים סומכות עליהם מתעדכנת במסד נתונים מרכזי של ישויות אמינות (הספר הראשי המבוזר של התאימות). כדי להזין PAA בתוך קבוצת המהימנים, צריך לעמוד במדיניות האישורים שמנוהלת על ידי Alliance.

ה-PAI הוא גם אישור X.509 v3 שכולל:

- מפתח ציבורי

- המוסד המנפיק

- נושא

- מספר סידורי של האישור

- תוקף, שבו התפוגה יכולה להיות לא מוגדרת

- חתימה

מזהה הספק ומזהה המוצר (אופציונלי) הם מאפיינים של MatterDACName בנושא DAC.

לבסוף, ה-PAA הוא אישור הבסיס בשרשרת והוא בחתימה עצמית. היא כוללת:

- חתימה

- מפתח ציבורי

- המוסד המנפיק

- נושא

- מספר סידורי של האישור

- תוקף

מסמכים והודעות נוספים לאישור

תהליך האימות כולל כמה מסמכים והודעות. בהמשך מופיעה סקירה כללית קצרה של הפונקציה וההרכב שלהם. התמונה הבאה עוזרת להבין את ההיררכיה שלהם.

| מסמך | תיאור |

|---|---|

| הצהרת אישור (CD) | ה-CD מאפשר למכשיר Matter להוכיח את התאימות שלו לפרוטוקול Matter.

בכל פעם שתהליכי האישור מסתיימים, Alliance יוצר תקליטור לסוג המכשיר, כדי שהספק יוכל לכלול אותו בקושחה.Matter התקליטור כולל, בין היתר, את המידע הבא:

|

| מידע על הקושחה (אופציונלי) | הקטע Firmware Information מכיל את מספר הגרסה של ה-CD וגיבוב אחד או יותר של רכיבים בקושחה, כמו מערכת ההפעלה, מערכת הקבצים, טוען האתחול. התקצירים יכולים להיות גיבוב של רכיבי התוכנה או גיבוב של המניפסטים החתומים של רכיבי התוכנה. הספק יכול גם לבחור לכלול בפרטי הקושחה רק את הגיבוב של הגיבובים של הרכיבים שלו, במקום מערך של גיבובים נפרדים. פרטי הקושחה הם רכיב אופציונלי בתהליך האימות, והם רלוונטיים אם לספק יש סביבת אתחול מאובטחת שמטפלת בצמד המפתחות של האימות. |

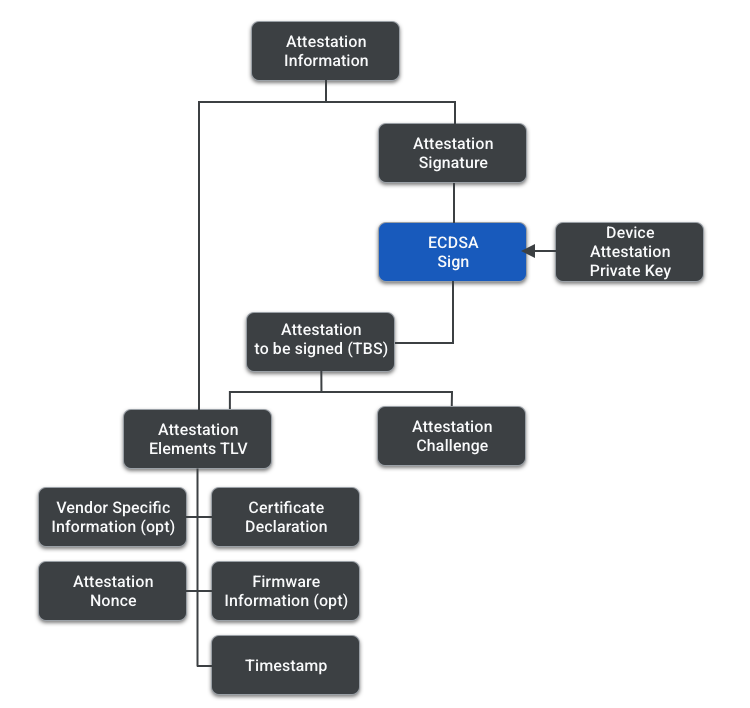

| פרטי האימות | הודעה שנשלחה מהממונה אל הממונה. המידע על האישור משלב TLV שמכיל את רכיבי האישור וחתימת האישור. |

| רכיבי אימות (attestation) | זהו TLV שמכיל:

|

| אתגר האימות | אתגר מחוץ לפס שנוצר במהלך הקמת הסשן Passcode Authenticated Session Establishment (PASE)/ Certificate Authenticated Session Establishment (CASE) ומשמש לאבטחה נוספת של התהליך ולמניעת חתימות ששוחזרו. מגיע מסשן CASE, מסשן PASE או מסשן CASE שהופעל מחדש. |

| אימות TBS (לחתימה) | הודעה שמכילה את רכיבי האישור ואת אתגר האישור. |

| חתימה על הצהרה | חתימה של ה-TBS של האימות, שנחתמה באמצעות המפתח הפרטי של אימות המכשיר. |

תהליך האימות (Attestation)

הנציב אחראי לאישור של מקבל העמלה. הוא מבצע את השלבים הבאים:

- הנציב יוצר ערך חד-פעמי אקראי של 32 בייט לאימות. בז'רגון של קריפטוגרפיה, nonce (מספר שמשמש פעם אחת) הוא מספר אקראי שנוצר בהליך קריפטוגרפי ונועד לשימוש חד-פעמי.

- הנציב שולח את ה-nonce אל ה-DUT ומבקש את פרטי האימות.

- מכשיר ה-DUT יוצר את פרטי האימות וחותם עליהם באמצעות המפתח הפרטי של האימות.

- הנציב מאחזר את אישור ה-DAC ואת אישור ה-PAI מהמכשיר, ומחפש את אישור ה-PAA במאגר המהימנות Matter שלו.

- הנציב מאמת את פרטי האישור. אלה התנאים לאימות:

- צריך לאמת את שרשרת האישורים של DAC, כולל בדיקות ביטול של PAI ו-PAA.

- מזהה הספק (VID) ב-DAC זהה למזהה הספק ב-PAI.

- החתימה של האישור תקינה.

- ה-nonce ברכיבי אימות המכשיר תואם ל-nonce שסופק על ידי הנציב.

- החתימה של הצהרת האישור תקפה באמצעות אחד ממפתחות החתימה המוכרים של הצהרת האישור של Alliance.

- מידע על הקושחה (אם קיים ונתמך על ידי הנציב) תואם לרשומה בפנקס התאימות המבוזר.

- בנוסף, מתבצעים אימותים של VID/PID בין Device Basic Information Cluster, Certification Declaration ו-DAC.