Certyfikowane urządzenia to urządzenia, które przeszły Connectivity Standards Alliance (Alliance) Matter proces certyfikacji.

Podczas procesu uruchamiania certyfikowane urządzenie musi potwierdzić swoją tożsamość. Inaczej mówiąc, musi udowodnić, że jest tym, za co się podaje, i że jest oryginalnym produktem. Dlatego wszystkie Matter urządzenia mają dane logowania, które obejmują parę kluczy atestu i powiązany łańcuch certyfikatów. Certyfikat atestu urządzenia (DAC) jest częścią tego łańcucha. Gdy urządzenie w trakcie uruchamiania przedstawi DAC osobie uruchamiającej, potwierdzi ona, że:

- został wyprodukowany przez certyfikowanego producenta;

- jest oryginalnym urządzeniem.

- przeszło Matter testów zgodności.

W fazie rozwoju producent może testować urządzenia bez pełnego procesu atestowania. Testerzy powinni być wyraźnie poinformowani, że urządzenie jest w trakcie testów i nie zostało jeszcze certyfikowane ani wprowadzone na rynek. Gdy producent wejdzie w fazę produkcji, ekosystem dostawcy powinien egzekwować wszystkie wymagania dotyczące atestu.

Atestowanie korzysta z infrastruktury klucza publicznego (PKI), która wykorzystuje główne urzędy certyfikacji i certyfikaty pośrednie w podobny sposób jak powszechnie stosowane certyfikaty uwierzytelniania serwera używane w przypadku SSL/TLS. Ten proces nazywa się łańcuchem certyfikatów atestu urządzenia.

Infrastruktura klucza publicznego atestu urządzenia

Dokument tożsamości to certyfikat X.509 w wersji 3. Pierwsza wersja standardu X.509 została opublikowana w 1988 r. przez ITU-T. Certyfikat X.509 w wersji 3 z infrastrukturą klucza publicznego i lista odwołanych certyfikatów (CRL) używane przez Matter są określone w dokumencie RFC5280. Zawiera:

- Klucz publiczny

- Wystawca

- Temat

- Numer seryjny certyfikatu

- Ważność, w przypadku której data wygaśnięcia może być nieokreślona.

- Podpis

Identyfikator dostawcy i identyfikator produktu to atrybuty MatterDACName w temacie DAC.

DAC jest unikalny dla każdego urządzenia i jest powiązany z unikalną parą kluczy atestacyjnych w ramach produktu. Jest on wydawany przez urząd certyfikacji powiązany z producentem urządzenia.

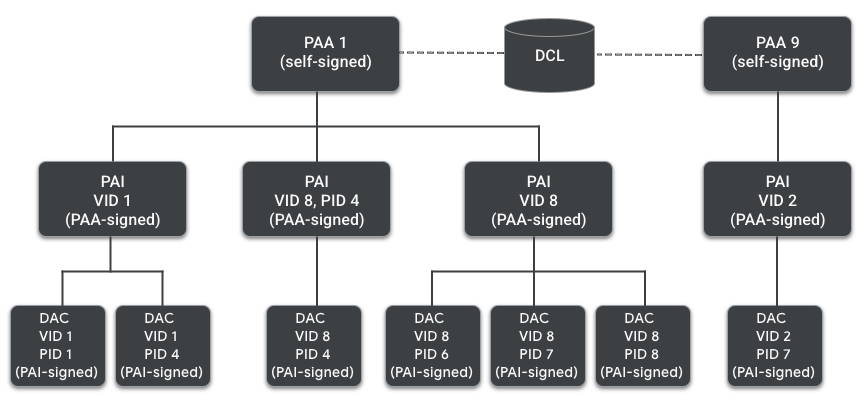

Podpis DAC jest weryfikowany na podstawie pośredniego certyfikatu atestu produktu (PAI), który jest również wydawany przez PAA. Sprzedawca może jednak utworzyć 1 PAI na produkt (PID), grupę produktów lub wszystkie produkty.

U podstaw łańcucha zaufania znajduje się klucz publiczny urzędu certyfikacji (CA) urzędu atestacji produktu (PAA), który weryfikuje podpisy z PAI. Pamiętaj, że Matter magazyn zaufania jest federacyjny, a zestaw certyfikatów PAA zaufanych przez komisarzy jest przechowywany w centralnej bazie danych zaufania (rozproszonej księdze zgodności). Wprowadzenie PAA do zaufanego zbioru wymaga spełnienia wymagań zasad certyfikatów zarządzanych przez Alliance.

PAI to również certyfikat X.509 w wersji 3, który zawiera:

- Klucz publiczny

- Wystawca

- Temat

- Numer seryjny certyfikatu

- Ważność, w przypadku której data wygaśnięcia może być nieokreślona.

- Podpis

Identyfikator dostawcy i Identyfikator produktu (opcjonalnie) to atrybuty MatterDACName w temacie DAC.

PAA jest certyfikatem głównym w łańcuchu i jest podpisany samodzielnie. Obejmuje:

- Podpis

- Klucz publiczny

- Wystawca

- Temat

- Numer seryjny certyfikatu

- Ważność

Dodatkowe dokumenty i wiadomości potwierdzające

Proces atestowania obejmuje kilka dokumentów i wiadomości. Poniżej znajdziesz krótkie omówienie ich funkcji i składu. Ilustracja poniżej pomoże Ci zrozumieć ich hierarchię.

| Dokument | Opis |

|---|---|

| Deklaracja certyfikacji (CD) | CD umożliwia MatterurządzeniuMatter udowodnienie zgodności z protokołem.

Po zakończeniu Matter

Allianceprocesów certyfikacji tworzy CD

dla danego typu urządzenia, aby dostawca mógł go uwzględnić w oprogramowaniu sprzętowym. Płyta CD zawiera m.in. te informacje:

|

| Informacje o oprogramowaniu układowym (opcjonalnie) | Informacje o oprogramowaniu zawierają numer wersji CD i co najmniej jeden skrót komponentów oprogramowania, takich jak system operacyjny, system plików czy program rozruchowy. Mogą to być skróty komponentów oprogramowania lub skróty podpisanych manifestów komponentów oprogramowania. Dostawca może też zdecydować się na uwzględnienie w informacjach o oprogramowaniu sprzętowym tylko „skrótu skrótów” jego komponentów zamiast tablicy poszczególnych skrótów. Informacje o oprogramowaniu sprzętowym są elementem opcjonalnym w procesie atestowania i mają zastosowanie, gdy dostawca ma bezpieczne środowisko rozruchu, które obsługuje parę kluczy atestowania. |

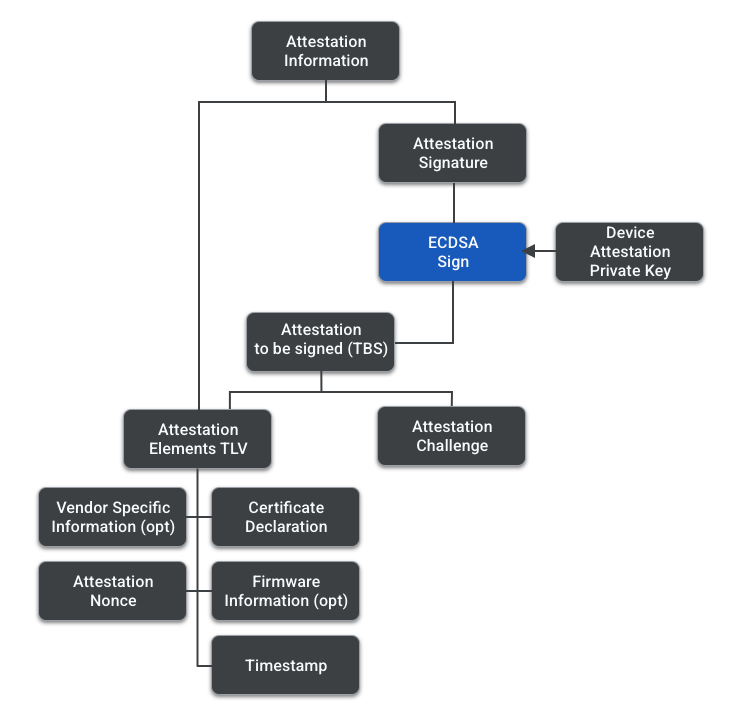

| Informacje o atestach | Wiadomość wysłana od komisarza do komisarza. Informacje o atestowaniu łączą TLV zawierający elementy atestowania i podpis atestu. |

| Elementy atestu | Jest to TLV zawierający:

|

| Attestation Challenge | Wyzwanie poza pasmem uzyskane podczas Passcode Authenticated Session Establishment (PASE)/ Certificate Authenticated Session Establishment (CASE) sesji i używane do dalszego zabezpieczenia procedury oraz uniknięcia powtórzonych podpisów. Pochodzi z CASEsesjiPASE lub wznowionej CASEsesji. |

| Zaświadczenie TBS (do podpisania) | Wiadomość zawierająca elementy atestu i test atestu. |

| Podpis zaświadczenia | Podpis TBS zaświadczenia, podpisany przy użyciu klucza prywatnego zaświadczenia o urządzeniu. |

Procedura atestu

Komisarz jest odpowiedzialny za poświadczenie komisarza. Wykonuje te czynności:

- Komisarz generuje losowy 32-bajtowy nonce atestu. W żargonie kryptograficznym nonce (liczba używana raz) to losowa liczba wygenerowana w procedurze kryptograficznej, która ma być użyta tylko raz.

- Komisarz wysyła do DUT wartość nonce i żąda informacji o atestowaniu.

- Urządzenie DUT generuje informacje o atestacji i podpisuje je za pomocą klucza prywatnego atestacji.

- Komisarz odzyskuje certyfikat DAC i PAI z urządzenia i wyszukuje certyfikat PAA w swoim Mattermagazynie zaufanych certyfikatów.

- Komisarz weryfikuje informacje w zaświadczeniu. Warunki weryfikacji:

- Łańcuch certyfikatów DAC musi zostać zweryfikowany, w tym sprawdzenie odwołania w przypadku PAI i PAA.

- Identyfikator VID w DAC jest zgodny z identyfikatorem VID w PAI.

- Podpis zaświadczenia jest prawidłowy.

- Wartość nonce w elementach potwierdzenia urządzenia jest zgodna z wartością nonce podaną przez Komisarza.

- Podpis deklaracji certyfikatu jest ważny, jeśli użyto jednego z dobrze znanych kluczy podpisywania deklaracji certyfikatu Alliance.

- Informacje o oprogramowaniu sprzętowym (jeśli są dostępne i obsługiwane przez podmiot upoważniony) są zgodne z wpisem w rozproszonej księdze zgodności.

- Dodatkowe weryfikacje identyfikatora dostawcy i identyfikatora produktu odbywają się również między klastrem podstawowych informacji o urządzeniu, deklaracją certyfikacji i DAC.