อุปกรณ์ที่ผ่านการรับรองคืออุปกรณ์ที่ผ่าน Connectivity Standards Alliance (Alliance) Matterกระบวนการรับรอง

ในระหว่างกระบวนการจัดสรร อุปกรณ์ที่ผ่านการรับรองจะต้องรับรองตัวเอง กล่าวอีกนัยหนึ่งคือต้องพิสูจน์ว่าผลิตภัณฑ์เป็นไปตามที่กล่าวอ้างและเป็นผลิตภัณฑ์ของแท้ ดังนั้น Matter อุปกรณ์ทั้งหมดจึงมีข้อมูลเข้าสู่ระบบ ซึ่งครอบคลุมคู่คีย์การรับรองและห่วงโซ่ใบรับรองที่เกี่ยวข้อง ใบรับรองการรับรองอุปกรณ์ (DAC) เป็นส่วนหนึ่งของห่วงโซ่นี้ เมื่อ อุปกรณ์ที่อยู่ระหว่างการจัดสรรแสดง DAC ต่อผู้จัดสรร ผู้จัดสรรจะ รับรองว่า

- ผลิตโดยผู้ผลิตที่ได้รับการรับรอง

- เป็นอุปกรณ์ของแท้

- ผ่านMatterการทดสอบการปฏิบัติตามข้อกำหนด

ในระยะการพัฒนา ผู้ผลิตจะทดสอบอุปกรณ์ได้โดยไม่ต้องผ่านกระบวนการรับรองทั้งหมด ผู้ทดสอบควรได้รับแจ้งอย่างชัดเจนว่า อุปกรณ์อยู่ระหว่างการทดสอบ และยังไม่ได้รับการรับรองและเปิดตัว เมื่อผู้ผลิตเข้าสู่ระยะการผลิต ระบบนิเวศของผู้จัดสรรควรบังคับใช้ข้อกำหนดการรับรองทั้งหมด

การรับรองใช้โครงสร้างพื้นฐานคีย์สาธารณะ (PKI) ที่ใช้ประโยชน์จากผู้ออกใบรับรองรูทและใบรับรองระดับกลางในลักษณะเดียวกับใบรับรองการตรวจสอบสิทธิ์เซิร์ฟเวอร์ที่ใช้กันอย่างแพร่หลายสำหรับ SSL/TLS กระบวนการนี้เรียกว่าห่วงโซ่ใบรับรองการรับรองอุปกรณ์

PKI การรับรองอุปกรณ์

DAC คือใบรับรอง X.509 v3 ITU-T เผยแพร่ X.509 เวอร์ชันแรกในปี 1988 ใบรับรอง X.509 v3 ที่มีโครงสร้างพื้นฐานคีย์สาธารณะและ รายการยกเลิกใบรับรอง (CRL) ที่ใช้โดย Matter ระบุไว้ใน RFC5280 ซึ่งประกอบด้วย

- คีย์สาธารณะ

- ผู้ออก

- เรื่อง

- หมายเลขซีเรียลของใบรับรอง

- ความถูกต้อง ซึ่งวันหมดอายุอาจไม่แน่นอน

- ลายเซ็น

รหัสผู้ให้บริการและรหัสผลิตภัณฑ์เป็นแอตทริบิวต์ของ MatterDACName ในเรื่อง DAC

DAC จะไม่ซ้ำกันในแต่ละอุปกรณ์และเชื่อมโยงกับคู่คีย์การรับรองที่ไม่ซ้ำกัน ภายในผลิตภัณฑ์ ออกโดย CA ที่เชื่อมโยงกับผู้ผลิตอุปกรณ์

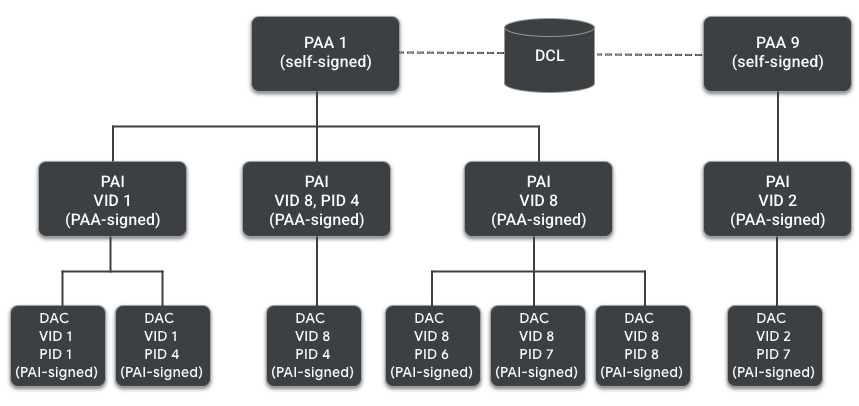

ระบบจะตรวจสอบลายเซ็นของ DAC กับใบรับรองระดับกลางสำหรับการรับรองผลิตภัณฑ์ (PAI) ซึ่งออกโดย PAA ด้วย อย่างไรก็ตาม ผู้ให้บริการอาจเลือกสร้าง PAI 1 รายการต่อผลิตภัณฑ์ 1 รายการ (เฉพาะ PID) กลุ่มผลิตภัณฑ์ หรือผลิตภัณฑ์ทั้งหมด

ที่รูทของห่วงโซ่ความน่าเชื่อถือ คีย์สาธารณะของผู้ออกใบรับรองการรับรองผลิตภัณฑ์ (PAA) ผู้ออกใบรับรอง (CA) จะตรวจสอบลายเซ็น จาก PAI โปรดทราบว่าMatterที่เก็บที่เชื่อถือได้เป็นแบบรวม และชุดใบรับรอง PAA ที่กรรมาธิการเชื่อถือจะได้รับการดูแลใน ฐานข้อมูลที่เชื่อถือได้ส่วนกลาง (บัญชีแยกประเภทการปฏิบัติตามข้อกำหนดแบบกระจาย) การป้อน PAA ในชุดที่เชื่อถือได้ต้องเป็นไปตามนโยบายใบรับรองที่จัดการโดย Alliance

PAI ยังเป็นใบรับรอง X.509 v3 ที่มีข้อมูลต่อไปนี้

- คีย์สาธารณะ

- ผู้ออก

- เรื่อง

- หมายเลขซีเรียลของใบรับรอง

- ความถูกต้อง ซึ่งวันหมดอายุอาจไม่แน่นอน

- ลายเซ็น

ID ผู้ให้บริการและ ID ผลิตภัณฑ์ (ไม่บังคับ) เป็นแอตทริบิวต์ของ MatterDACName ใน

เรื่อง DAC

สุดท้าย PAA คือใบรับรองรูทในห่วงโซ่และเป็นแบบ Self-signed โดยประกอบด้วย

- ลายเซ็น

- คีย์สาธารณะ

- ผู้ออก

- เรื่อง

- หมายเลขซีเรียลของใบรับรอง

- อายุการใช้งาน

เอกสารและข้อความการรับรองเพิ่มเติม

กระบวนการรับรองมีเอกสารและข้อความหลายรายการ รายการต่อไปนี้ คือภาพรวมโดยย่อของฟังก์ชันและองค์ประกอบของรายการ รูปภาพด้านล่างช่วยให้เข้าใจลำดับชั้นขององค์ประกอบต่างๆ

| เอกสาร | คำอธิบาย |

|---|---|

| ประกาศการรับรอง (CD) | CD ช่วยให้

Matter อุปกรณ์

พิสูจน์การปฏิบัติตามโปรโตคอล

Matter ได้

เมื่อใดก็ตามที่

Matter

กระบวนการรับรองเสร็จสิ้น

Allianceจะสร้าง CD

สำหรับประเภทอุปกรณ์

เพื่อให้ผู้ให้บริการอาจรวมไว้ใน

เฟิร์มแวร์ โดยในซีดีจะมีข้อมูลต่างๆ ดังนี้

|

| ข้อมูลเฟิร์มแวร์ (ไม่บังคับ) | ข้อมูลเฟิร์มแวร์ประกอบด้วยหมายเลขเวอร์ชันของ CD และ

แฮชของคอมโพเนนต์อย่างน้อย 1 รายการใน

เฟิร์มแวร์ เช่น ระบบปฏิบัติการ ระบบไฟล์

และ Bootloader โดยอาจเป็น

แฮชของคอมโพเนนต์ซอฟต์แวร์หรือ

แฮชของไฟล์ Manifest ที่ลงชื่อแล้วของ

คอมโพเนนต์ซอฟต์แวร์ ผู้จำหน่ายอาจเลือก รวมเฉพาะ "แฮชของแฮช" ของ คอมโพเนนต์ไว้ในข้อมูลเฟิร์มแวร์ แทนที่จะเป็นอาร์เรย์ของ แฮชแต่ละรายการก็ได้ ข้อมูลเฟิร์มแวร์ เป็นองค์ประกอบที่ไม่บังคับใน กระบวนการรับรอง และ ใช้ได้เมื่อผู้จำหน่ายมี สภาพแวดล้อมการบูตที่ปลอดภัยซึ่งจัดการ คู่คีย์การรับรอง |

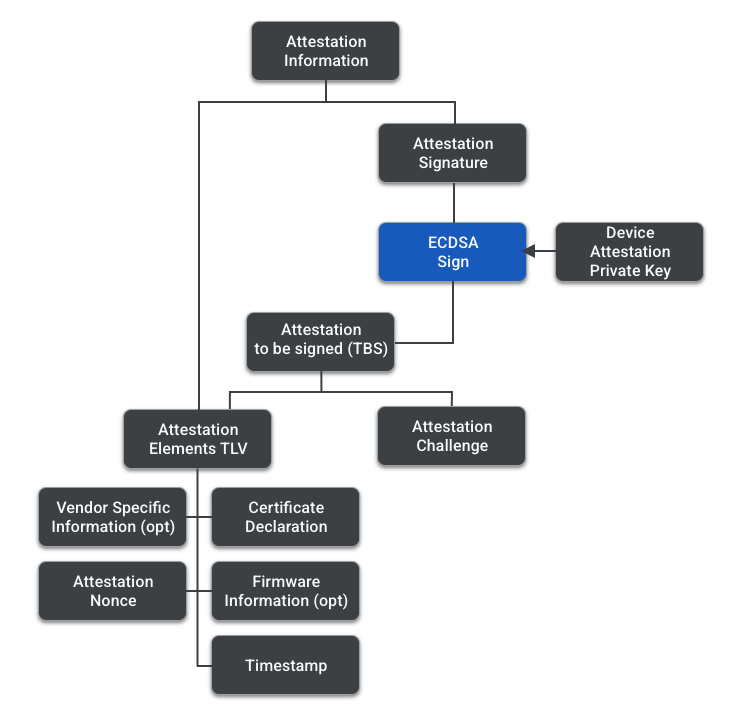

| ข้อมูลการรับรอง | ข้อความที่ส่งจากผู้รับมอบอำนาจถึง ผู้รับมอบอำนาจ Attestation Information รวม TLV ที่มี Attestation Elements และ Attestation Signature |

| องค์ประกอบของเอกสารรับรอง | ซึ่งเป็น TLV ที่มีข้อมูลต่อไปนี้

|

| Attestation Challenge | คำท้าที่อยู่นอกแบนด์ซึ่งได้มาจากระหว่าง Passcode Authenticated Session Establishment (PASE)/ Certificate Authenticated Session Establishment (CASE) เซสชัน การสร้างและการ ใช้เพื่อรักษาความปลอดภัยเพิ่มเติมในกระบวนการ และหลีกเลี่ยงลายเซ็นที่เล่นซ้ำ มาจากCASEเซสชันPASE เซสชัน หรือเซสชันที่กลับมาใช้ต่อCASE |

| เอกสารรับรอง TBS (ต้องลงนาม) | ข้อความที่มีองค์ประกอบการรับรอง และคำถามในการรับรอง |

| ลายเซ็นการรับรอง | ลายเซ็นของ TBS การรับรอง ที่ลงนามโดยใช้คีย์ส่วนตัว การรับรองอุปกรณ์ |

ขั้นตอนการรับรอง

ผู้มอบหมายมีหน้าที่รับผิดชอบในการรับรองผู้รับมอบหมาย โดยจะดำเนินการตามขั้นตอนต่อไปนี้

- ผู้ดูแลระบบสร้าง Nonce การรับรองแบบสุ่ม 32 ไบต์ ในภาษาเฉพาะของการเข้ารหัส ลับ น็อนซ์ (ตัวเลขที่ใช้ครั้งเดียว) คือตัวเลขสุ่มที่สร้างขึ้นใน กระบวนการเข้ารหัสลับและมีไว้เพื่อใช้ครั้งเดียว

- กรรมาธิการส่ง Nonce ไปยัง DUT และขอ Attestation Information

- DUT สร้างข้อมูลการรับรองและลงนามด้วยคีย์ส่วนตัวของการรับรอง

- คอมมิชชันเนอร์จะกู้คืนใบรับรอง DAC และ PAI จากอุปกรณ์ และ ค้นหาใบรับรอง PAA จากMatterที่เก็บความน่าเชื่อถือ

- กรรมาธิการจะตรวจสอบข้อมูลการรับรอง เงื่อนไข

สำหรับการตรวจสอบมีดังนี้

- ต้องตรวจสอบเชนใบรับรอง DAC รวมถึงการตรวจสอบการเพิกถอนใน PAI และ PAA

- VID ใน DAC ตรงกับ VID ใน PAI

- ลายเซ็นการรับรองถูกต้อง

- Nonce ในองค์ประกอบการรับรองอุปกรณ์ตรงกับ Nonce ที่ผู้ จัดเตรียมระบุ

- ลายเซ็นประกาศใบรับรองถูกต้องโดยใช้คีย์การลงนามประกาศใบรับรองที่รู้จักกันดีของ Alliance

- ข้อมูลเฟิร์มแวร์ (หากมีและได้รับการรองรับจากกรรมาธิการ) ตรงกับ รายการในบัญชีแยกประเภทการปฏิบัติตามข้อกำหนดแบบกระจาย

- นอกจากนี้ ยังมีการตรวจสอบ VID/PID เพิ่มเติมระหว่างคลัสเตอร์ข้อมูลพื้นฐานของอุปกรณ์ ประกาศการรับรอง และ DAC