Сертифицированные устройства — это устройства, прошедшие процесс сертификации Connectivity Standards Alliance (Alliance) Matter .

В процессе ввода в эксплуатацию сертифицированное устройство должно пройти аттестацию . Другими словами, оно должно доказать, что является тем, за что себя выдает, и что это подлинный продукт. Таким образом, все устройства Matter имеют учетные данные, которые включают в себя пару ключей аттестации и связанную с ними цепочку сертификатов. Сертификат аттестации устройства ( DAC ) является частью этой цепочки. После того, как устройство, находящееся в процессе ввода в эксплуатацию, представит DAC своему уполномоченному лицу, последнее подтвердит следующее:

- Оно было изготовлено сертифицированным производителем.

- Это подлинное устройство.

- Оно прошло проверку на соответствие требованиям Matter .

На этапе разработки производитель может тестировать свои устройства без полного процесса аттестации. Тестировщиков следует четко уведомить о том, что устройство находится на стадии тестирования и еще не сертифицировано и не выпущено на рынок. Как только производитель переходит к этапу производства, экосистема поставщика услуг должна обеспечивать соблюдение всех требований аттестации.

Аттестация использует инфраструктуру открытых ключей ( PKI ), которая задействует корневые центры сертификации и промежуточные сертификаты, аналогично широко используемым сертификатам аутентификации серверов для SSL/TLS. Этот процесс называется цепочкой сертификатов аттестации устройства.

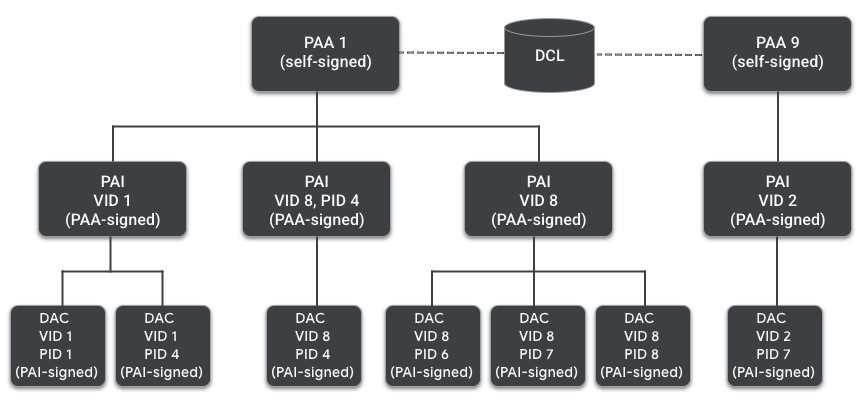

PKI для аттестации устройств

DAC — это сертификат X.509 версии 3. Первая версия X.509 была опубликована в 1988 году ITU-T. Сертификат X.509 версии 3 с сертификатом инфраструктуры открытых ключей и списком отзыва сертификатов (CRL), используемый Matter , описан в RFC5280 . Он содержит:

- Открытый ключ

- Эмитент

- Предмет

- Серийный номер сертификата

- Срок действия, при котором срок действия может быть неопределенным.

- Подпись

Идентификатор поставщика (Vendor ID) и идентификатор продукта (Product ID) являются атрибутами объекта MatterDACName в субъекте DAC.

Код DAC уникален для каждого устройства и связан с уникальной парой ключей аттестации в рамках продукта. Он выдается центром сертификации, связанным с производителем устройства.

Подпись DAC проверяется по промежуточному сертификату подтверждения продукта ( PAI ), который также выдается PAA. Однако поставщик может создать один PAI для каждого продукта (специфичный для PID), группы продуктов или для всех своих продуктов.

В основе цепочки доверия лежит открытый ключ центра сертификации ( CA ) центра аттестации продукции ( PAA ), который проверяет подписи PAI. Следует отметить, что хранилище доверенных сертификатов Matter является федеративным, а набор сертификатов PAA, которым доверяют комиссары, хранится в центральной доверенной базе данных (распределенном реестре соответствия). Включение сертификата PAA в доверенный набор требует соблюдения политики сертификатов, управляемой Alliance .

PAI также представляет собой сертификат X.509 v3, который включает в себя:

- Открытый ключ

- Эмитент

- Предмет

- Серийный номер сертификата

- Срок действия, при котором срок действия может быть неопределенным.

- Подпись

Идентификатор поставщика и идентификатор продукта (необязательно) являются атрибутами объекта MatterDACName в субъекте DAC.

Наконец, PAA — это корневой сертификат в цепочке, и он является самоподписанным. Он включает в себя:

- Подпись

- Открытый ключ

- Эмитент

- Предмет

- Серийный номер сертификата

- Валидность

Дополнительные документы и сообщения для подтверждения подлинности

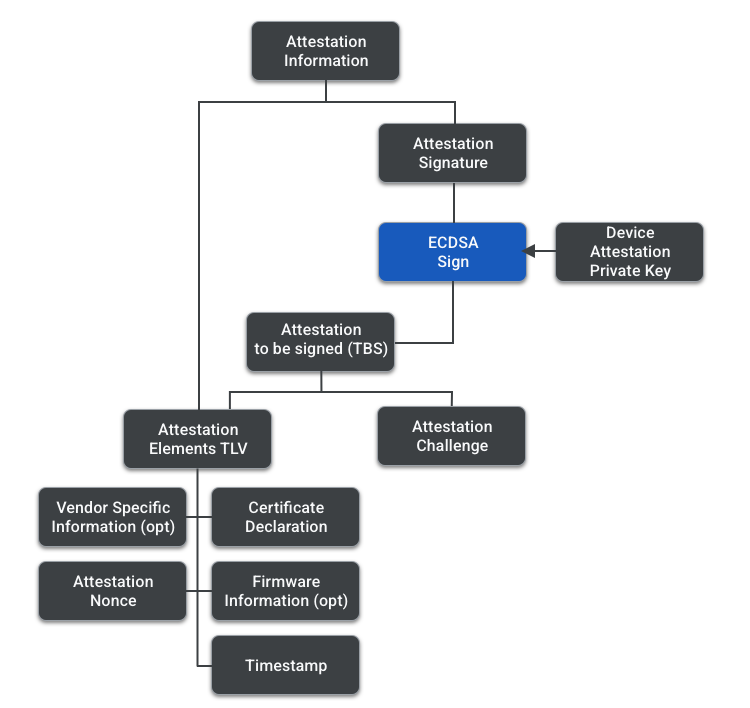

Процесс аттестации включает в себя несколько документов и сообщений. Ниже представлен краткий обзор их функций и состава. Изображение ниже помогает понять их иерархию.

| Документ | Описание |

|---|---|

| Декларация о сертификации (CD) | Компакт-диск позволяет устройству Matter подтвердить свое соответствие протоколу Matter . После завершения процесса сертификации Matter Alliance создает компакт-диск для данного типа устройства, чтобы поставщик мог включить его в прошивку. Компакт-диск содержит, помимо прочего, следующую информацию:

|

| Информация о микропрограмме (необязательно) | Информация о микропрограмме содержит номер версии компакт-диска и один или несколько хэшей компонентов микропрограммы, таких как операционная система, файловая система, загрузчик. Хэши могут представлять собой либо хэш программных компонентов, либо хэш подписанных манифестов программных компонентов. Производитель мог бы с таким же успехом включать в информацию о прошивке только "хеш-таблицу" своих компонентов, а не массив отдельных хешей. Информация о микропрограмме является необязательным элементом в процессе аттестации и применима, если у поставщика имеется безопасная среда загрузки, которая обрабатывает пару ключей аттестации. |

| Информация об аттестации | Сообщение, отправленное уполномоченным лицом уполномоченному лицу. Информация об аттестации объединяет TLV, содержащий элементы аттестации , и подпись аттестатора . |

| Элементы аттестации | Это TLV-файл, содержащий:

|

| Оспаривание аттестации | Внеполосный запрос, генерируемый во время Passcode Authenticated Session Establishment (PASE) / Certificate Authenticated Session Establishment (CASE) , используется для дополнительной защиты процедуры и предотвращения повторного воспроизведения подписей. Поступает либо из сеанса CASE , либо из сеанса PASE , либо из возобновленного сеанса CASE . |

| Аттестационная справка TBS (для подписания) | Сообщение, содержащее элементы аттестации и условия ее прохождения. |

| Подпись, подтверждающая подлинность | Подпись аттестационного TBS, выполненная с использованием закрытого ключа аттестации устройства. |

Процедура аттестации

Ответственность за заверение уполномоченного лица несет комиссар. Он выполняет следующие шаги:

- Комиссар генерирует случайное 32-байтовое аттестационное nonce. В криптографической терминологии nonce (число, используемое один раз) — это случайное число, генерируемое в криптографической процедуре и предназначенное для однократного использования.

- Комиссар отправляет одноразовый код в DUT и запрашивает информацию для подтверждения.

- Испытуемое устройство генерирует информацию для аттестации и подписывает ее закрытым ключом аттестации.

- Комиссар извлекает сертификаты DAC и PAI из устройства и находит сертификат PAA в хранилище доверенных данных Matter .

- Комиссар подтверждает достоверность информации, содержащейся в аттестации. Условия подтверждения следующие:

- Необходимо проверить цепочку сертификатов DAC, включая проверку на аннулирование PAI и PAA.

- Значение VID на ЦАП совпадает со значением VID на PAI.

- Подпись, подтверждающая подлинность подписи, действительна.

- Значение nonce в элементах аттестации устройства совпадает со значением nonce, предоставленным Комиссаром.

- Подпись декларации сертификата действительна при использовании одного из известных ключей для подписи декларации сертификата, используемых Alliance .

- Информация о встроенном программном обеспечении (если она присутствует и подтверждена уполномоченным лицом) соответствует записи в распределенном реестре соответствия.

- Дополнительные проверки VID/PID также проводятся между кластером основной информации об устройстве, декларацией о сертификации и DAC.