دستگاههای دارای گواهینامه، دستگاههایی هستند که فرآیند صدور گواهینامه Connectivity Standards Alliance (Alliance) Matter را طی کردهاند.

در طول فرآیند راهاندازی، یک دستگاه گواهیشده باید خود را تأیید کند . به عبارت دیگر، باید ثابت کند که همان چیزی است که ادعا میکند و یک محصول واقعی است. بنابراین، همه دستگاههای Matter دارای اعتبارنامههایی هستند که شامل جفت کلید گواهی و یک زنجیره گواهی مرتبط میشود. گواهی گواهی دستگاه ( DAC ) بخشی از این زنجیره است. هنگامی که دستگاه در حال راهاندازی، DAC را به کمیسر خود ارائه میدهد، دومی تأیید میکند که:

- توسط یک سازنده معتبر ساخته شده باشد.

- این یک دستگاه اصلی است.

- این برنامه آزمایشهای انطباق Matter را با موفقیت پشت سر گذاشته است.

در طول مرحله توسعه، تولیدکننده میتواند دستگاههای خود را بدون فرآیند کامل گواهی آزمایش کند. آزمایشکنندگان باید صریحاً مطلع شوند که دستگاه در حال آزمایش است و هنوز گواهی دریافت نکرده و عرضه نشده است. هنگامی که یک تولیدکننده وارد مرحله تولید میشود، اکوسیستم ارائهدهنده باید تمام الزامات گواهی را اجرا کند.

گواهی از یک زیرساخت کلید عمومی ( PKI ) استفاده میکند که از مجوزهای گواهی ریشه و گواهیهای میانی، به روشی مشابه گواهیهای احراز هویت سرور که به طور گسترده برای SSL/TLS استفاده میشوند، بهره میبرد. این فرآیند زنجیره گواهی گواهی دستگاه نامیده میشود.

PKI گواهی دستگاه

DAC یک گواهی X.509 نسخه ۳ است. اولین نسخه X.509 در سال ۱۹۸۸ توسط ITU-T منتشر شد. X.509 نسخه ۳ با گواهی زیرساخت کلید عمومی و فهرست ابطال گواهی (CRL) که توسط Matter استفاده میشود، توسط RFC5280 مشخص شده است. این گواهی شامل موارد زیر است:

- کلید عمومی

- صادرکننده

- موضوع

- شماره سریال گواهی

- اعتبار، که در آن انقضا میتواند نامشخص باشد

- امضا

شناسه فروشنده و شناسه محصول، ویژگیهای MatterDACName در موضوع DAC هستند.

DAC برای هر دستگاه منحصر به فرد است و با جفت کلید گواهی منحصر به فرد درون محصول مرتبط است. این کلید توسط یک CA مرتبط با سازنده دستگاه صادر میشود.

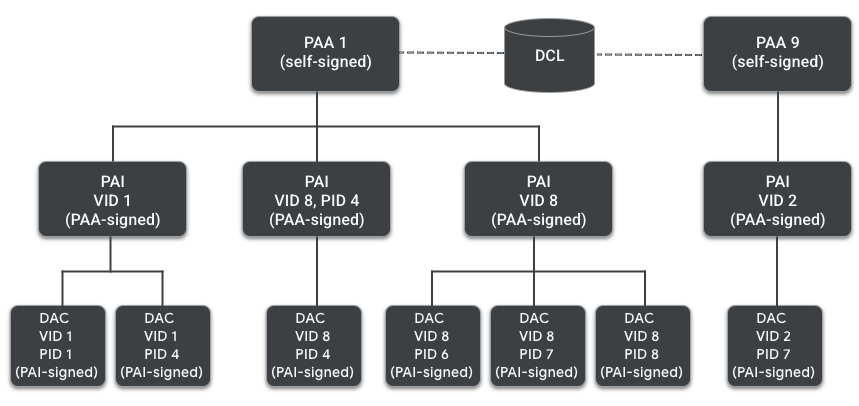

امضای DAC در برابر گواهی میانی گواهی محصول ( PAI ) که آن هم توسط یک PAA صادر میشود، اعتبارسنجی میشود. با این حال، یک فروشنده ممکن است تصمیم بگیرد که برای هر محصول (مخصوص PID)، گروهی از محصولات یا برای همه محصولات خود یک PAI ایجاد کند.

در ریشه زنجیره اعتماد، کلید عمومی مرجع گواهی محصول ( PAA ) و مرجع صدور گواهی ( CA ) امضاهای PAI را تأیید میکنند. توجه داشته باشید که مخزن اعتماد Matter یکپارچه است و مجموعه گواهیهای PAA مورد اعتماد کمیسیونرها در یک پایگاه داده مرکزی قابل اعتماد (دفتر کل انطباق توزیعشده) نگهداری میشود. ورود یک PAA در مجموعه مورد اعتماد مستلزم رعایت سیاست گواهی مدیریتشده توسط Alliance است.

PAI همچنین یک گواهی X.509 v3 است که شامل موارد زیر است:

- کلید عمومی

- صادرکننده

- موضوع

- شماره سریال گواهی

- اعتبار، که در آن انقضا میتواند نامشخص باشد

- امضا

شناسه فروشنده و شناسه محصول (اختیاری) ویژگیهای MatterDACName در موضوع DAC هستند.

در نهایت، PAA گواهی ریشه در زنجیره است و خود امضا شده است. این شامل موارد زیر است:

- امضا

- کلید عمومی

- صادرکننده

- موضوع

- شماره سریال گواهی

- اعتبار

اسناد و پیامهای تأییدیه اضافی

فرآیند صدور گواهینامه دارای اسناد و پیامهای متعددی است. موارد زیر خلاصهای از عملکرد و ترکیب آنها است. تصویر زیر به درک سلسله مراتب آنها کمک میکند.

| سند | توضیحات |

|---|---|

| اعلامیه صدور گواهینامه (CD) | این CD به دستگاه Matter اجازه میدهد تا انطباق خود را با پروتکل Matter اثبات کند. هر زمان که فرآیندهای صدور گواهینامه Matter به پایان برسد، Alliance یک CD برای نوع دستگاه ایجاد میکند تا فروشنده بتواند آن را در میانافزار (firmware) قرار دهد. این CD شامل اطلاعات زیر است:

|

| اطلاعات میانافزار (اختیاری) | اطلاعات میانافزار شامل شماره نسخه سیدی و یک یا چند خلاصه از اجزای میانافزار، مانند سیستمعامل، سیستم فایل، بوتلودر، است. این خلاصهها میتوانند هش اجزای نرمافزار یا هش مانیفستهای امضا شده اجزای نرمافزار باشند. فروشنده میتواند به جای آرایهای از هشهای تکی، فقط «هشِ هشهای» اجزای خود را در اطلاعات میانافزار (Firmware Information) قرار دهد. اطلاعات میانافزار یک عنصر اختیاری در فرآیند گواهیدهی است و زمانی قابل اجرا است که فروشنده دارای یک محیط بوت امن باشد که جفت کلید گواهیدهی را مدیریت میکند. |

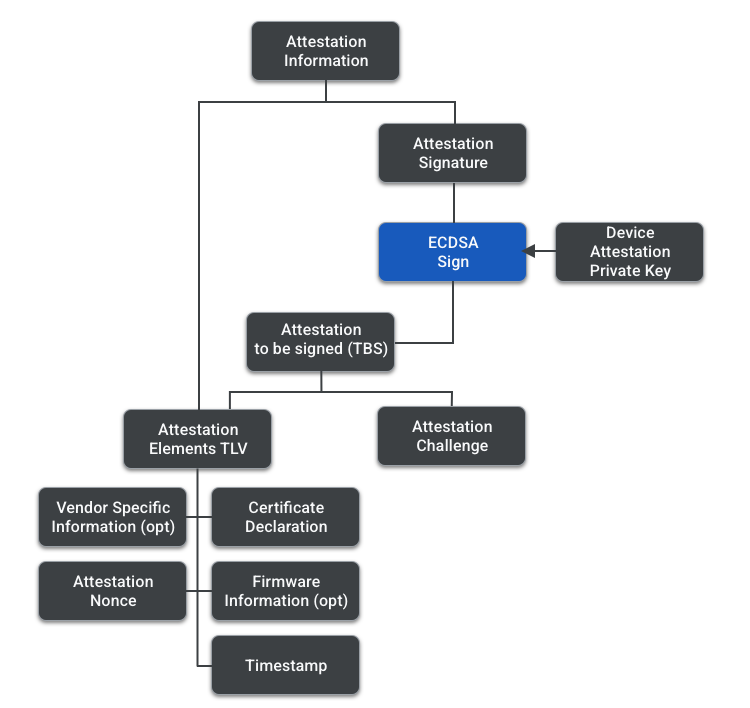

| اطلاعات گواهی | پیامی که از طرف کمیسیون گیرنده به کمیسیونر ارسال شده است. اطلاعات گواهی، یک TLV حاوی عناصر گواهی و یک امضای گواهی را ترکیب میکند. |

| عناصر گواهی | این یک TLV است که شامل موارد زیر است:

|

| چالش صدور گواهینامه | چالش خارج از باند که در طول Passcode Authenticated Session Establishment (PASE) / Certificate Authenticated Session Establishment (CASE) ایجاد میشود و برای ایمنسازی بیشتر رویه و جلوگیری از بازپخش امضاها استفاده میشود. این چالش از جلسه CASE ، جلسه PASE یا یک جلسه CASE از سر گرفته شده ناشی میشود. |

| گواهی TBS (باید امضا شود) | پیامی حاوی عناصر گواهی و چالش گواهی. |

| امضای گواهی | امضای TBS گواهی، که با استفاده از کلید خصوصی گواهی دستگاه امضا شده است. |

رویه صدور گواهینامه

کمیسیونر مسئول تأیید کمیسیونشونده است و مراحل زیر را انجام میدهد:

- کمیسر یک نانس گواهی تصادفی ۳۲ بایتی تولید میکند. در اصطلاحات رمزنگاری، نانس (عددی که یک بار استفاده میشود) عددی تصادفی است که در رویه رمزنگاری تولید میشود و قرار است یک بار استفاده شود.

- کمیسر، نانس را به DUT ارسال میکند و اطلاعات گواهی را درخواست میکند.

- DUT اطلاعات گواهی را تولید کرده و آن را با کلید خصوصی گواهی امضا میکند.

- کمیسر گواهی DAC و PAI را از دستگاه بازیابی میکند و گواهی PAA را از مخزن اعتماد Matter خود جستجو میکند.

- کمیسیونر اطلاعات گواهی را تأیید میکند. شرایط تأیید به شرح زیر است:

- زنجیره گواهی DAC باید اعتبارسنجی شود، از جمله بررسیهای ابطال در PAI و PAA.

- VID روی DAC با VID روی PAI مطابقت دارد.

- امضای گواهی معتبر است.

- Nonce در عناصر تأیید دستگاه با Nonce ارائه شده توسط کمیسیونر مطابقت دارد.

- امضای اعلامیه گواهی با استفاده از یکی از کلیدهای امضای اعلامیه گواهی شناخته شده Alliance معتبر است.

- اطلاعات میانافزار (در صورت وجود و پشتیبانی توسط کمیسیونر) با یک ورودی در دفتر کل انطباق توزیعشده مطابقت دارد.

- اعتبارسنجیهای VID/PID اضافی نیز بین خوشه اطلاعات پایه دستگاه، اعلامیه صدور گواهینامه و DAC انجام میشود.